Windows Server 2008 R2 Radius配置与Cisco2960 802.1x认证实战

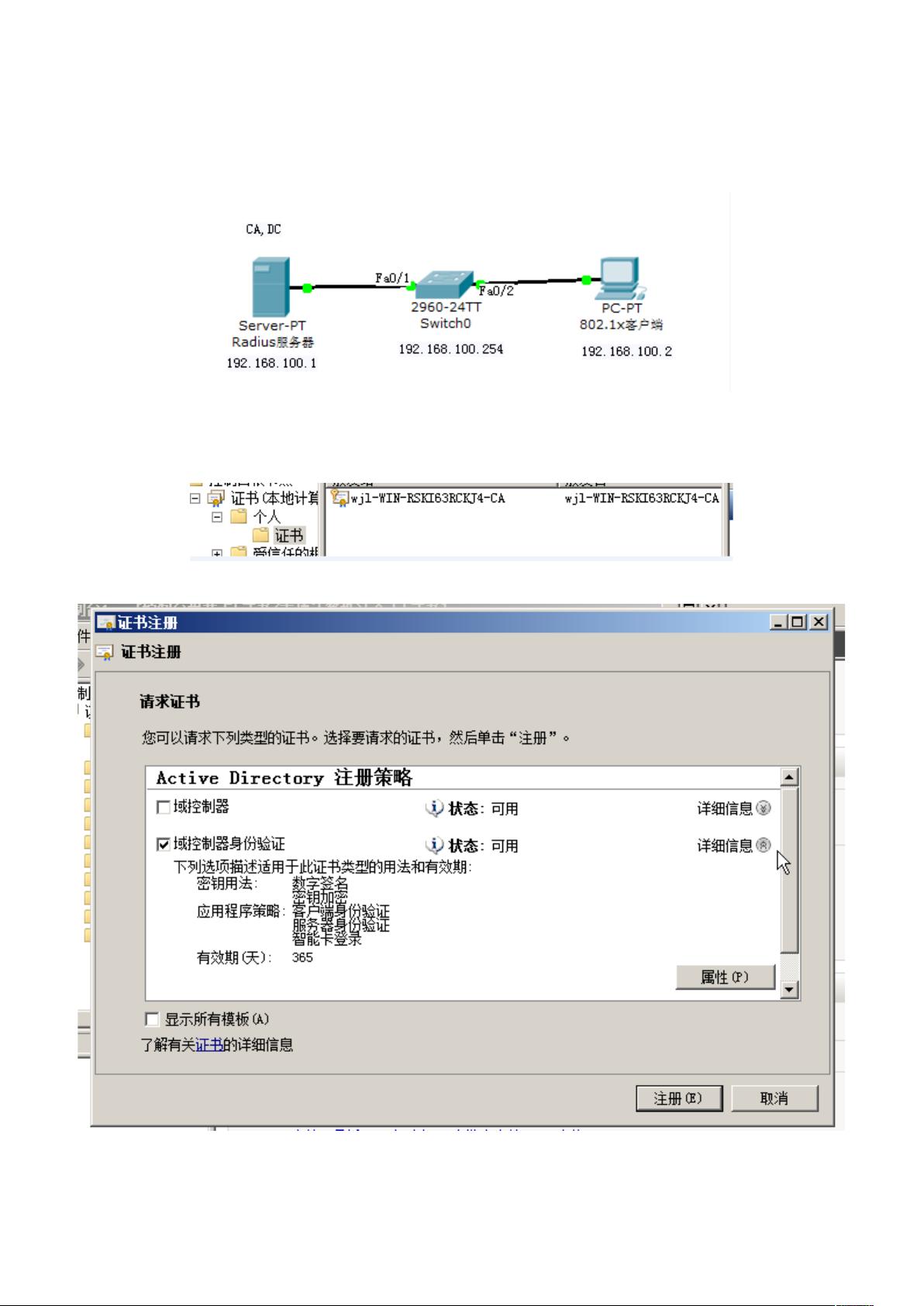

"通过本篇配置笔记,你将了解到如何在Windows Server 2008 R2环境下配置Radius服务,并与Cisco 2960交换机配合,实现802.1x认证。文中详细介绍了从安装域控制器、证书颁发机构(CA)、网络策略服务到配置Radius客户端、策略、用户和组,以及在Cisco交换机上进行相应配置的步骤。"

本文主要涉及以下知识点:

1. **Radius服务**:Radius(Remote Authentication Dial-In User Service)是一种网络访问控制协议,常用于无线网络、远程拨号和有线网络的认证、授权和计费。在本案例中,Windows Server 2008 R2作为Radius服务器,提供认证服务。

2. **Windows Server 2008 R2配置**:

- 安装域控制器(DC):DC是Windows域环境中的关键组件,负责用户身份验证、账户管理和目录服务。

- 安装CA(Certificate Authority):CA是数字证书的签发机构,用于创建和管理网络中的安全证书。

3. **计算机证书**:在配置过程中,需要确保计算机拥有由CA颁发的证书,以保证通信的安全性。

4. **网络策略服务(NPS)**:NPS是Windows Server提供的Radius服务器组件,用于处理网络策略,如802.1x认证。

5. **配置Radius客户端**:

- 在NPS中新建Radius客户端,定义客户端的IP地址和共享密钥,这是与交换机进行通信的关键。

- 创建认证策略,指定哪些客户端可以进行认证,并关联用户组。

6. **用户和组管理**:

- 新建用户并分配到特定的用户组,这里的例子中创建了用户wjl和组AAA。

- 使用可逆加密存储密码,允许在认证过程中解密密码。

7. **Cisco 2960交换机配置**:

- 配置管理接口IP地址和子网掩码,以及禁用接口的SHUTDOWN状态。

- 启用AAA(Authentication, Authorization, and Accounting)新模型,支持认证、授权和审计功能。

- 配置dot1x认证,启用全局dot1x认证以应用到所有端口。

- 设置验证服务器为Windows Server上的Radius服务器,提供密钥以进行安全通信。

- 指定重传次数,以在与Radius服务器通信失败时重新尝试连接。

- 配置认证端口,例如配置VLAN1为受802.1x认证控制的端口。

通过以上步骤,Windows Server 2008 R2的Radius服务器与Cisco 2960交换机的集成,可以实现对网络接入设备的强身份验证,确保只有授权用户能够访问网络资源。这种认证机制对于企业网络的安全性和管理性至关重要,特别是在需要控制网络访问权限的环境中。

145 浏览量

210 浏览量

点击了解资源详情

点击了解资源详情

点击了解资源详情

104 浏览量

点击了解资源详情

727 浏览量

1381 浏览量