Kali Linux密码管理实战:从初级到高级的密码策略

发布时间: 2024-09-28 10:36:43 阅读量: 49 订阅数: 35

# 1. 密码管理的基本概念与重要性

## 密码管理简介

密码管理是信息安全的基石之一。它涉及到创建、存储、保护以及管理用户凭据的流程和工具,旨在确保只有授权用户可以访问特定资源。在数字时代,密码管理已经超越了单纯的口令记忆,扩展到了密码策略、加密技术、密钥存储等多个方面。

## 密码的重要性

密码对于个人、企业乃至国家安全都至关重要。它们不仅保护用户的个人隐私和数据安全,还能防止未授权访问和数据泄露。一个强大的密码策略可以有效防止黑客攻击,减少数据损失的风险,从而维持信息生态系统的健康。

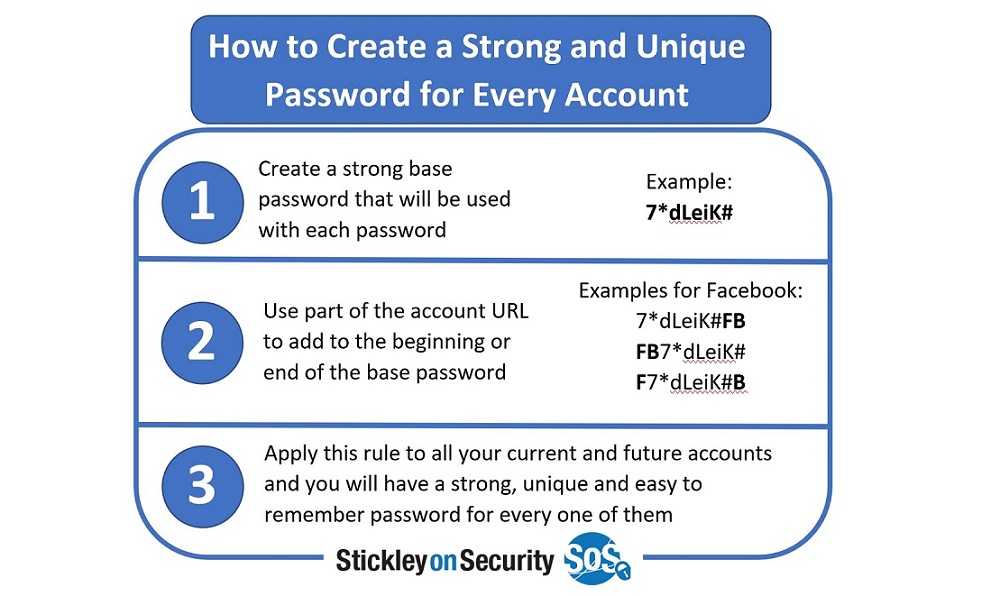

## 密码管理的最佳实践

密码最佳实践包括使用复杂且唯一的密码,定期更改密码,以及使用密码管理器来避免重用密码。在企业环境中,实施严格的密码策略和定期的安全审计是维护系统安全的重要步骤。随着技术的发展,双因素认证和生物识别技术也开始成为增强密码安全的重要手段。

在本章的后续部分,我们将深入探讨密码管理的策略、技术以及在Kali Linux这样的专业安全操作系统中的应用,从而帮助读者构建起对密码管理全面而深入的理解。

# 2. Kali Linux基础密码策略

### 2.1 Kali Linux系统安全概述

#### 2.1.1 系统安全的原则和目标

系统安全是构建在一系列原则基础上的,其主要目标是保护系统不受未授权访问和破坏。Kali Linux作为一种专门用于渗透测试的Linux发行版,安全性对其用户尤为重要。为了实现系统安全,我们通常关注以下几个方面:

1. **机密性(Confidentiality)**:确保敏感数据不被未授权的个体访问。

2. **完整性(Integrity)**:保证数据未被未授权的修改,保持数据的原始性和准确性。

3. **可用性(Availability)**:确保授权用户能够随时访问所需信息或资源。

Kali Linux的安全目标则是在以上三大原则的基础上,进一步确保渗透测试工具的安全使用和数据的安全传输。

#### 2.1.2 Kali Linux的安全特性介绍

Kali Linux继承并加强了Linux的众多安全特性,为用户提供了一个安全的环境,其中一些关键特性包括:

1. **安全内核**:Kali Linux使用了硬化的Linux内核,对内核进行了安全加固,减少了可能被利用的漏洞。

2. **最小安装**:默认情况下,Kali只安装必要的软件,避免了不必要的安全风险。

3. **SELinux/AppArmor**:Kali Linux可以支持SELinux或者AppArmor这样的安全模块,以提供更强的访问控制。

4. **全盘加密**:安装时可以选择对系统分区进行全盘加密,使得在物理盗窃情况下数据也难以被读取。

### 2.2 初级密码策略实施

#### 2.2.1 用户密码的创建与管理

在Kali Linux中,密码是用户身份验证的主要手段。创建和管理用户密码,需要遵循以下步骤:

1. **使用`passwd`命令更新密码:**

```bash

sudo passwd 用户名

```

操作时需要输入新密码。系统会根据默认策略来检查密码强度。

2. **使用`chage`命令管理密码过期策略:**

```bash

sudo chage -l 用户名

sudo chage -M 30 用户名

```

这些命令可以列出当前密码的过期信息,并设置密码的最大使用天数为30天。

密码管理不仅仅涉及密码的创建和更新,还包括对过期策略的配置,以提高安全性。

#### 2.2.2 密码复杂度和生命周期策略

为了增强密码安全,Kali Linux提供了复杂度和生命周期策略。这些策略可以通过`pam_pwquality`模块进行配置,该模块是`/etc/pam.d/common-password`配置文件的一部分。

- **密码复杂度策略**:配置文件中可以设置密码的最小长度、是否需要包含数字、大写或小写字母,以及是否有特殊字符等要求。

- **密码生命周期策略**:可以设置密码的有效期限,当密码达到最大使用天数时,用户必须更换密码。

### 2.3 密码存储与安全机制

#### 2.3.1 密码哈希与存储机制

在Kali Linux中,用户密码是通过哈希函数进行加密存储的。当用户创建密码时,系统使用`SHA-512`哈希算法对密码进行哈希处理,并将哈希值存储在`/etc/shadow`文件中。

```bash

user@kali:~$ sudo grep username /etc/shadow

```

这个命令会显示用户的加密密码以及密码相关的其他信息。

#### 2.3.2 访问控制与认证技术

访问控制是通过用户身份验证来实现的,而`PAM(Pluggable Authentication Modules)`是Kali Linux中实现用户身份验证的一个重要机制。它允许系统管理员根据服务需求配置认证技术,如:

- **pam_unix.so**:提供传统的UNIX认证机制。

- **pam_shells.so**:限制用户登录到特定的shell类型。

- **pam_faillock.so**:记录失败的登录尝试,并在达到一定阈值后锁定账户。

通过配置PAM,可以实现对系统访问的细粒度控制,从而增强密码的安全性。

总结以上内容,Kali Linux提供了一系列安全特性来保护系统安全,从基础的密码管理到复杂的认证机制都有涉及。在下一章节中,我们将更深入地探讨密码分析和破解技术,了解如何更好地防御这些攻击。

# 3. Kali Linux密码分析与破解技术

## 3.1 暴力破解与字典攻击

### 3.1.1 基本的破解工具与方法

暴力破解(Brute Force Attack)是最直接的密码破解方式,攻击者尝试每一个可能的字符组合,直到找到正确的密码为止。字典攻击(Dictionary Attack)则是利用一个预先准备好的包含可能密码组合的列表进行尝试。在Kali Linux中,这些技术可以通过多种工具实现。

使用暴力破解时,破解工具会尝试所有的字符组合,从最简单的一位数到更复杂的多字符组合。这通常是最耗时的方法,尤其是密码组合复杂且长度较长时。然而,使用高性能的计算资源,攻击者有可能在可接受的时间内破解密码。

字典攻击则依赖于预先存在的密码列表,这些列表可能包含了基于语言习惯、特定应用或平台常见的密码组合。它比暴力破解要快得多,但其效果依赖于字典的质量和适用性。

以下是一个使用Hydra工具进行基本暴力破解的示例。Hydra是Kali Linux中非常流行的密码破解工具之一,它支持多种协议的密码破解。

```bash

hydra -l admin -P /usr/share/wordlists/rockyou.txt ***

```

该命令表示对IP地址为***.***.*.*的FTP服务进行破解,尝试用户名为admin,并使用rockyou.txt字典列表进行密码猜测。

### 3.1.2 防御暴力破解的策略

防御暴力破解攻击的策略通常包括增加尝试次数限制、账号锁定机制、密码复杂度要求以及延时机制。系统管理员可以通过配置这些策略来提高系统的安全性。

例如,针对SSH服务,可以在`/etc/ssh/sshd_config`文件中设置如下参数:

```bash

MaxAuthTries 3

LoginGraceTime 30

```

`MaxAuthTries` 限制了认证尝试的次数,超过这个次数后账户会暂时被锁定。`LoginGraceTime` 指定了用户登录的时间范围(单位为秒),超时后用户必须重新开始认证过程。

### 3.1.3 密码策略的加强

密码策略的加强需要综合考虑用户习惯、业务需求以及安全风险。推荐策略包括:

- 强制使用复杂密码和定期更改密码

0

0