详解DDoS攻击原理与防护策略:数据包解析与解决方案

DDoS攻击原理及防护方法论深入探讨了近年来日益严重的分布式拒绝服务攻击现象。自2007年爱沙尼亚遭遇的DDoS信息战以来,此类攻击频繁发生,流量规模不断扩大,甚至曾出现高达12G的攻击流量,对互联网服务造成了严重干扰。攻击者利用低成本的网络资源和易于获取的攻击工具,实施技术门槛逐渐降低,而专业的抗DDoS防御设备昂贵且追踪攻击源头困难,导致防护成本远超攻击成本。

DDoS攻击的核心原理在于,攻击者通过分布式的手段,从多个不同的地点或由控制多台机器的攻击者发起攻击,导致目标服务器或网络不堪重负,无法为合法用户提供正常服务,这就是所谓的分布式拒绝服务(DDoS)。其本质是利用大量的虚假数据请求淹没目标,让其无法处理正常用户的请求。

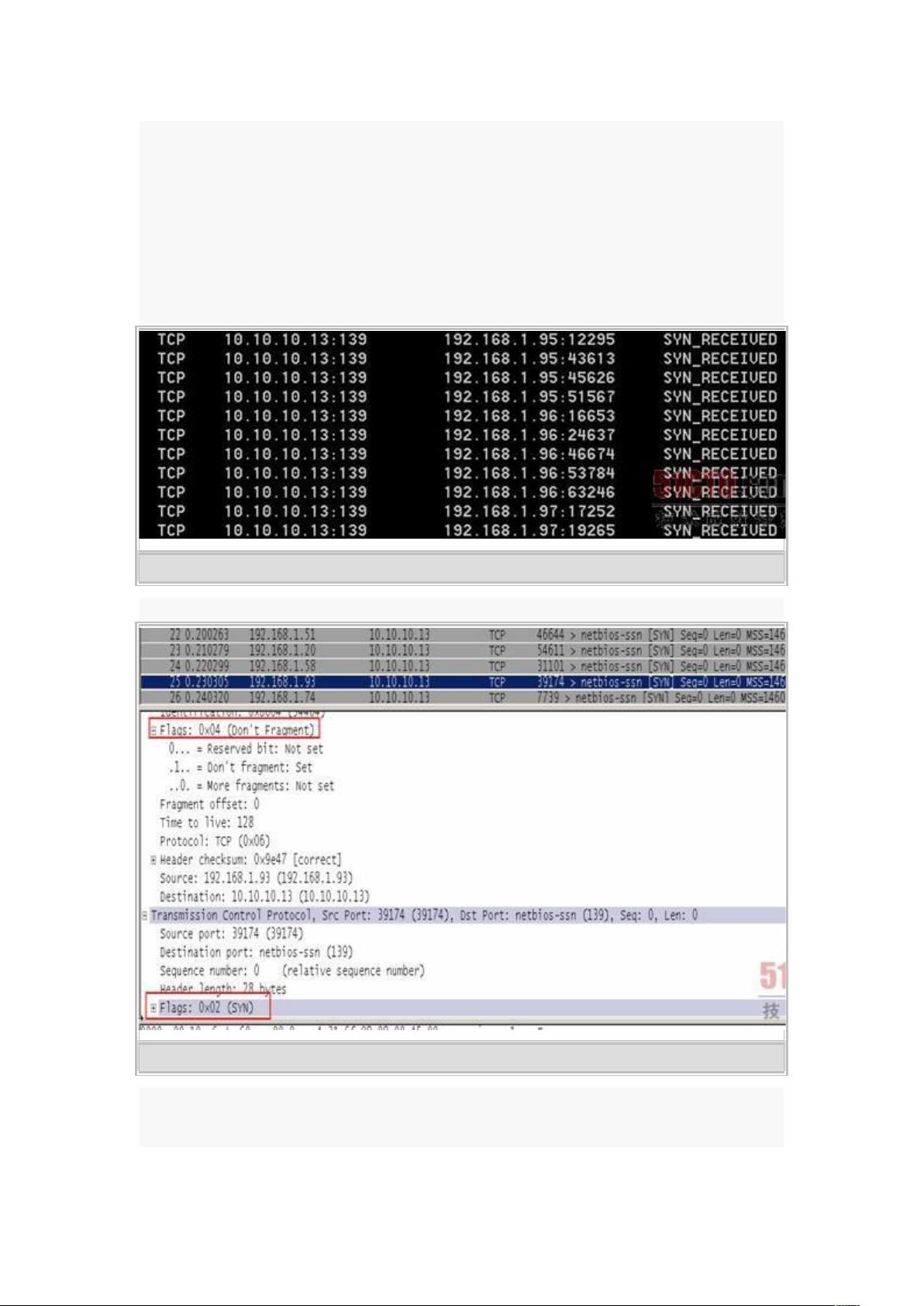

理解DDoS攻击的关键在于理解数据包结构,特别是IP报文和TCP报文。IP报文是互联网通信的基础,它包含了源地址、目的地址、协议类型等信息;TCP报文则是传输层协议,负责数据的可靠传输,包括源端口、目的端口、序列号等。攻击者可能会利用这些协议机制,如SYN洪水、ACK洪水等,伪造大量无效连接请求,消耗目标服务器的资源。

为了防护DDoS攻击,防范措施主要包括以下几点:

1. **流量清洗**:部署专用的DDoS防护设备,通过检测异常流量并过滤掉可能的攻击包。

2. **负载均衡**:将流量分散到多个服务器,避免单点故障。

3. **源认证与限流**:通过检查请求源、设置阈值来识别和限制可疑流量。

4. **冗余设计**:建立备份系统,确保在主系统被攻击时仍能提供部分服务。

5. **软件更新与安全策略**:保持系统和网络设备的最新补丁,实施严格的访问控制和防火墙规则。

6. **教育和监测**:提高员工的安全意识,监控网络活动,及时发现异常行为。

对抗DDoS攻击是一项持续的挑战,需要综合运用技术和管理手段,同时不断研究新的攻击手段和防御策略,以确保网络服务的稳定性和安全性。

2021-10-07 上传

2020-09-01 上传

点击了解资源详情

2023-07-01 上传

2021-03-16 上传

2010-05-28 上传

2021-05-24 上传

点击了解资源详情

u010922387

- 粉丝: 0

- 资源: 4

最新资源

- P80C592芯片在基于CAN总线显示通信模块中的应用.PDF

- Centos 5.2下ORACLE 10G 安装笔记

- 编程新手真言PDF版

- JAVA配置文件编写说明文档

- MSP430单片机的程序设计基础

- Eclipse入门--Eclipse的使用简介及插件开发

- Linux基础命令课程

- linux命令大全(中文介绍)

- Ubuntu、Windows XP、Windows Vista三系统启动引导教程

- Ubuntu中文参考手册

- 嵌入式Linux系统.pdf

- 各种排序算法c语言实现

- 单片机C语言单片机C语言单片机C语言

- cad核心建模训练的内核代码命令

- Struts中文API.pdf

- 单片机80C51交通灯C语言