JWT安全与预编译CASE注入:JAVA Web开发中的身份验证策略

需积分: 0 17 浏览量

更新于2024-08-05

收藏 1.06MB PDF 举报

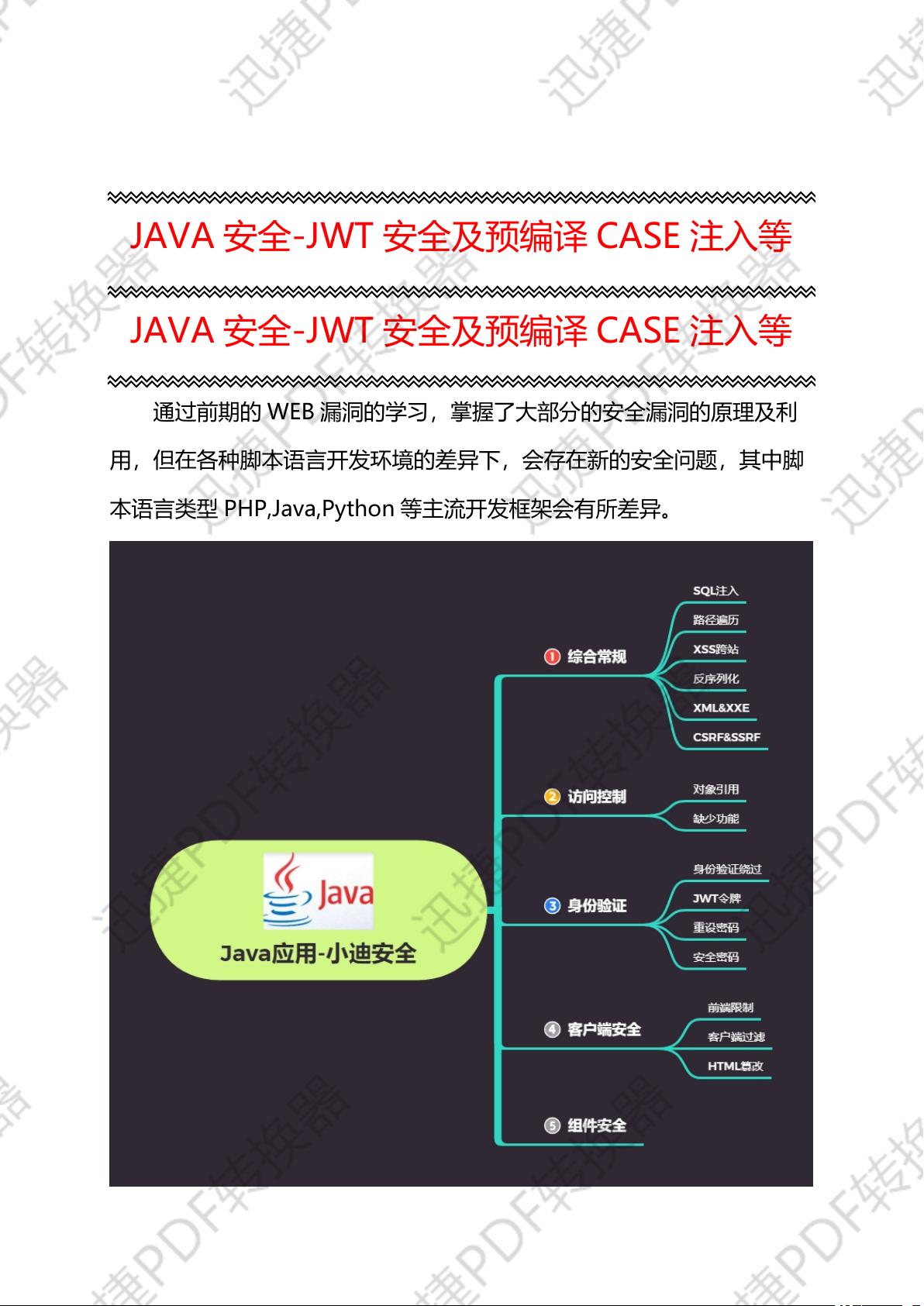

在第40天的Java安全课程中,主要探讨了JSON Web Token (JWT) 在Java应用中的安全实践及其相关的预编译CASE注入问题。JWT作为一种跨域验证的身份凭证,它不直接加密数据,而是依赖于数字签名确保数据的完整性和来源的真实性。JWT由三个部分组成:头部(Header)、声明(Claims)和签名(Signature),这些部分通过英文句号分隔,并且内容会被Base64URL编码。

头部(Header)包含算法参数,如常见的HS256(HMAC-SHA256)和JWT类型。声明部分则存储关键信息,如有效期(exp),用户标识(sub),权限(scope)、角色(authorities)、JWT ID(jti)以及可能的其他特定字段,如客户端ID(client_id)。这些固定参数在验证时至关重要。

在用户端登录流程中,用户名和密码作为请求的一部分发送到服务器。如果验证通过,服务器会创建一个JWT,其中包含了用户的登录信息。服务器会使用一个私有的密码(secret)以及头部指定的算法(如HS256)对头部和声明进行加密,生成JWT的签名。这个过程确保了只有持有正确密钥的服务器才能解密和验证令牌。

然而,这个过程并非绝对安全,预编译CASE注入(Pre-compiled CASE Injection)是一种可能的风险,攻击者可能会尝试在JWT签名的生成过程中插入恶意代码或数据。为了防止这种情况,开发者需要对输入进行严格的验证和清理,同时采用安全的签名生成方法,比如使用HTTPS保护通信,以及对JWT密钥管理得当,避免密钥泄露。

这节课强调了在Java开发中使用JWT时需要关注的几个关键点:数据签名的可靠性、JWT的结构与参数、以及防范潜在的安全威胁,如预编译CASE注入。通过深入理解并实施这些措施,可以提升应用程序的安全性。

2022-06-26 上传

2023-06-01 上传

2023-07-14 上传

2023-05-29 上传

2023-07-29 上传

2023-12-01 上传

2023-08-15 上传

2023-09-14 上传

今年也要加油呀

- 粉丝: 21

- 资源: 312

最新资源

- Hadoop生态系统与MapReduce详解

- MDS系列三相整流桥模块技术规格与特性

- MFC编程:指针与句柄获取全面解析

- LM06:多模4G高速数据模块,支持GSM至TD-LTE

- 使用Gradle与Nexus构建私有仓库

- JAVA编程规范指南:命名规则与文件样式

- EMC VNX5500 存储系统日常维护指南

- 大数据驱动的互联网用户体验深度管理策略

- 改进型Booth算法:32位浮点阵列乘法器的高速设计与算法比较

- H3CNE网络认证重点知识整理

- Linux环境下MongoDB的详细安装教程

- 压缩文法的等价变换与多余规则删除

- BRMS入门指南:JBOSS安装与基础操作详解

- Win7环境下Android开发环境配置全攻略

- SHT10 C语言程序与LCD1602显示实例及精度校准

- 反垃圾邮件技术:现状与前景