控制劫持攻击:缓冲区溢出与防御

需积分: 1 174 浏览量

更新于2024-07-19

收藏 1.4MB PDF 举报

"攻击_缓冲区溢出"

缓冲区溢出是计算机安全领域中的一个严重问题,它主要发生在程序处理数据时,当输入的数据超过了预分配的缓冲区大小,多余的数据就会溢出到缓冲区之外的内存区域。这种攻击方式可以追溯到20世纪80年代,至今仍然是黑客进行恶意活动的常用手段。

在今天的讨论中,我们将重点关注控制 hijacking 攻击,这是一种利用缓冲区溢出漏洞来接管目标机器(例如,Web服务器)的技术。攻击者通过篡改应用程序的控制流,可以在目标系统上执行任意的攻击代码。

缓冲区溢出的发生通常源于程序员在编程时对内存管理的不当处理。以下是一些导致缓冲区溢出的常见原因:

1. **不恰当的边界检查**:当程序没有正确地检查输入数据的长度,就可能导致数据写入超出缓冲区的范围。

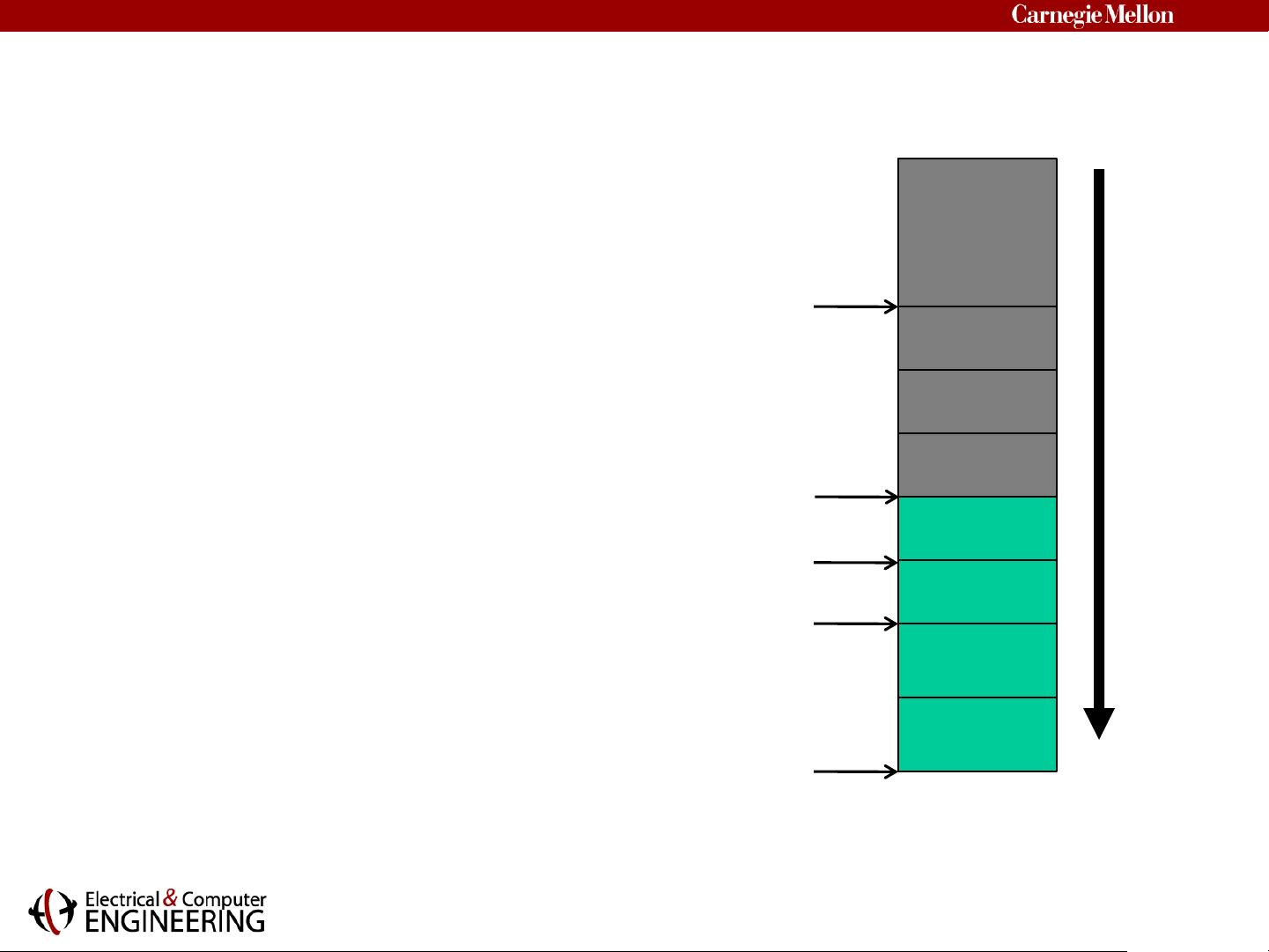

2. **栈溢出**:当函数调用时,栈分配的空间不足,函数参数、局部变量等可能会覆盖返回地址,使得程序执行流发生改变。

3. **堆溢出**:动态分配的内存如果未被正确释放或管理,可能导致溢出到相邻的内存块,影响其他数据或控制信息。

4. **格式字符串漏洞**:在使用printf或scanf等函数时,不正确的格式字符串可能导致数据写入到未预期的位置。

控制 hijacking 攻击的典型步骤包括:

1. **漏洞发现**:攻击者首先寻找具有缓冲区溢出漏洞的软件或服务。

2. **构造恶意输入**:创建能够触发溢出并覆盖关键控制流数据的输入。

3. **执行代码**:溢出后的数据覆盖了原本的指令指针,使得程序跳转到攻击者提供的地址执行恶意代码。

4. **权限提升**:一旦恶意代码得以执行,攻击者可能尝试获取更高的系统权限,如root或SYSTEM权限。

5. **实现目标**:攻击者可能安装后门、窃取数据、破坏系统或者传播更多的恶意软件。

为了防御此类攻击,有多种策略和技术可以采用:

1. **静态分析**:在代码编译阶段,通过工具检查潜在的溢出漏洞。

2. **动态分析**:在程序运行时监控其行为,检测异常的内存访问模式。

3. **语言级防护**:使用如Rust或Safe C++等安全编程语言,它们内置了防止缓冲区溢出的机制。

4. **地址空间布局随机化(ASLR)**:每次启动时随机化内存地址,使攻击者难以预测控制流转移的目标。

5. **数据执行保护(DEP)**:阻止非执行区域的内存被当作代码执行,限制攻击者利用溢出执行恶意代码。

通过理解这些攻击的基本原理和防御措施,我们可以更好地保护软件系统免受控制 hijacking 攻击的威胁。在未来的学习中,我们还将探讨更深入的防御技术,如静态和动态分析,以及基于语言的安全技术。

2017-11-17 上传

2009-10-12 上传

2024-10-07 上传

2023-05-22 上传

2023-05-10 上传

2023-06-01 上传

2023-05-22 上传

2023-06-08 上传

2023-06-08 上传

hx_airlin

- 粉丝: 1

- 资源: 12

最新资源

- zlib-1.2.12压缩包解析与技术要点

- 微信小程序滑动选项卡源码模版发布

- Unity虚拟人物唇同步插件Oculus Lipsync介绍

- Nginx 1.18.0版本WinSW自动安装与管理指南

- Java Swing和JDBC实现的ATM系统源码解析

- 掌握Spark Streaming与Maven集成的分布式大数据处理

- 深入学习推荐系统:教程、案例与项目实践

- Web开发者必备的取色工具软件介绍

- C语言实现李春葆数据结构实验程序

- 超市管理系统开发:asp+SQL Server 2005实战

- Redis伪集群搭建教程与实践

- 掌握网络活动细节:Wireshark v3.6.3网络嗅探工具详解

- 全面掌握美赛:建模、分析与编程实现教程

- Java图书馆系统完整项目源码及SQL文件解析

- PCtoLCD2002软件:高效图片和字符取模转换

- Java开发的体育赛事在线购票系统源码分析