渗透技巧:利用Exchange Web Service通过Hash登录的解密与实践

需积分: 0 107 浏览量

更新于2024-08-05

收藏 2.78MB PDF 举报

在本文中,我们将深入探讨渗透技巧——利用Exchange Web Service (EWS) 实现 Pass the Hash 的方法,这是一种在 IT 安全领域常见的攻击手段。首先,我们回顾一下哈希算法在密码验证中的作用,它通常用于存储用户凭据的安全散列,而不是明文密码,从而增加了安全性。然而,当网络通信被拦截时,掌握正确的工具和技术可以绕过这些防护。

文章的核心内容包括:

1. 解密Exchange Server通信数据

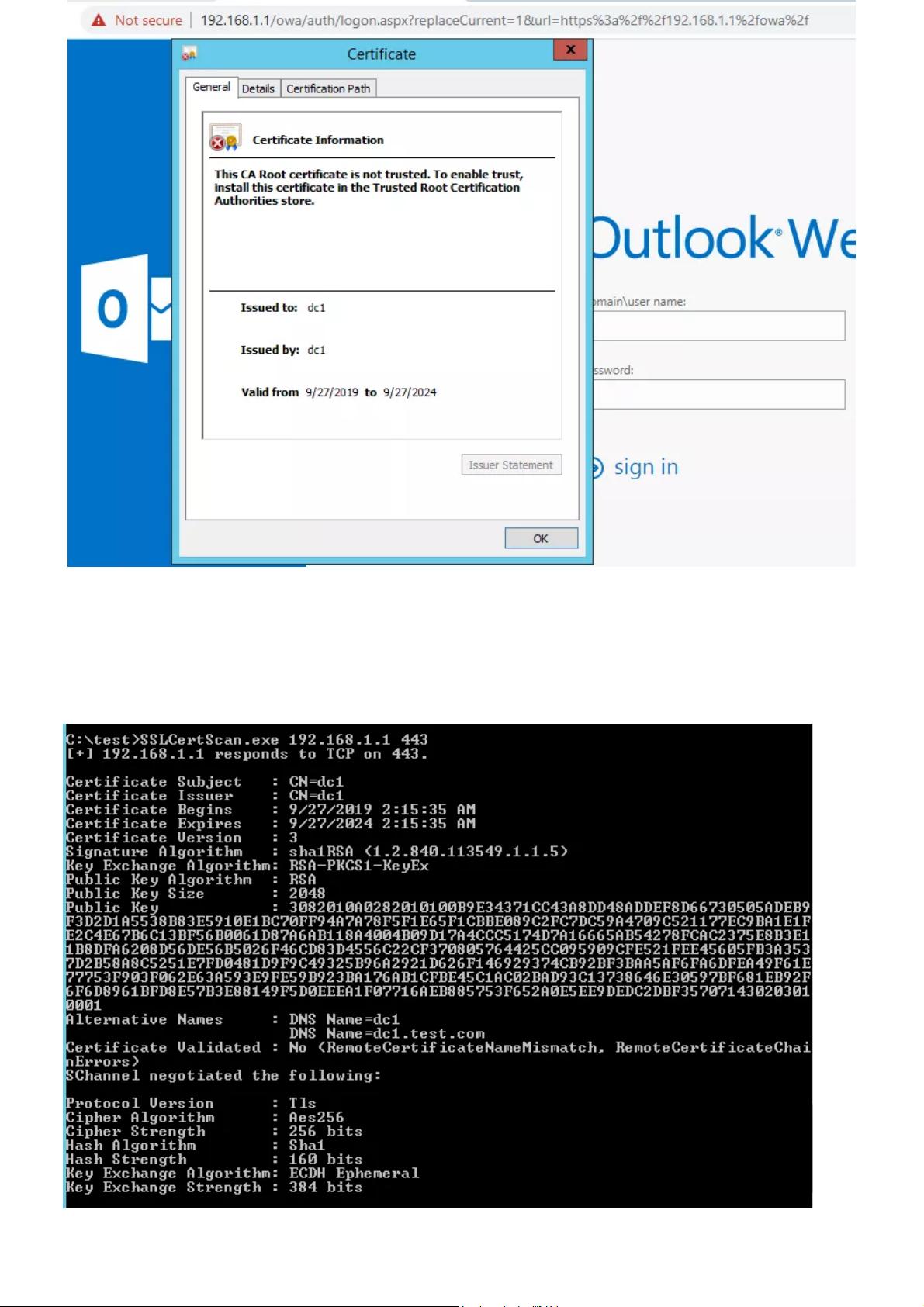

Exchange Server 默认使用TLS(Transport Layer Security)协议对通信内容进行加密,使得在没有私钥的情况下,Wireshark捕获到的是加密的数据。通过mimikatz工具,执行`mimikatz.execrypto::capi"crypto::certificates/systemstore:local_machine/store:my/export"`命令,可以导出服务器上的证书文件,其中包括可能用于解密通信的私钥。这个过程中需要注意,如果没有使用`crypto::capi`,就无法获取包含私钥的.pfx文件。通过观察证书的有效期或直接通过命令行查询,可以确定用于EWS通信的特定证书。

2. Exchange Client捕获明文通信数据

对于客户端,通过模拟GET请求获取Exchange Web Service的凭证,并在请求中使用过hash的凭据,可以在客户端层面实现类似的操作。这种技术允许攻击者绕过服务器端的安全检查,但需要获得足够的访问权限。

3. 使用hash登录EWS的思路

借助mimikatz的overpass the hash功能,可以破解用户密码散列并将其传递给EWS服务,使其使用这些散列进行身份验证。不过,这需要对lsass进程进行操作,且不能同时验证多个用户。为了克服这些局限性,作者将介绍一种更通用的、基于开源脚本的方法,这种方法可以简化操作,同时处理多用户验证。

4. 开源代码分享

文章提供了一份开源脚本,供读者参考,该脚本不仅用于解密Exchange的通信数据,还包含了使用hash登录EWS的具体实现步骤。通过这个脚本,攻击者可以自动化上述过程,提高渗透效率。

总结来说,本文的重点在于展示了如何通过精细的网络分析和工具利用,绕过Exchange Web Service的安全机制,实现对用户凭据的非授权访问。这对于网络安全专业人员来说,是一份有价值的技术指南,同时也提醒了IT管理员加强加密策略和安全审计的重要性。

2022-08-03 上传

2021-03-28 上传

2022-09-19 上传

2021-05-01 上传

2022-09-23 上传

2021-02-05 上传

2022-09-22 上传

点击了解资源详情

点击了解资源详情

生活教会我们

- 粉丝: 33

- 资源: 315

最新资源

- Fisher Iris Setosa数据的主成分分析及可视化- Matlab实现

- 深入理解JavaScript类与面向对象编程

- Argspect-0.0.1版本Python包发布与使用说明

- OpenNetAdmin v09.07.15 PHP项目源码下载

- 掌握Node.js: 构建高性能Web服务器与应用程序

- Matlab矢量绘图工具:polarG函数使用详解

- 实现Vue.js中PDF文件的签名显示功能

- 开源项目PSPSolver:资源约束调度问题求解器库

- 探索vwru系统:大众的虚拟现实招聘平台

- 深入理解cJSON:案例与源文件解析

- 多边形扩展算法在MATLAB中的应用与实现

- 用React类组件创建迷你待办事项列表指南

- Python库setuptools-58.5.3助力高效开发

- fmfiles工具:在MATLAB中查找丢失文件并列出错误

- 老枪二级域名系统PHP源码简易版发布

- 探索DOSGUI开源库:C/C++图形界面开发新篇章