逆向工程恶意软件:分析与防护

需积分: 9 102 浏览量

更新于2024-07-29

收藏 390KB DOC 举报

"如何进行恶意软件的逆向工程"

这篇文档主要介绍了如何运用逆向工程的技巧来解析和理解病毒、蠕虫以及木马等恶意软件的工作原理。逆向工程是网络安全领域的重要技能,通过它,我们可以深入探究恶意软件的行为,从而更好地防御和清除这些威胁。

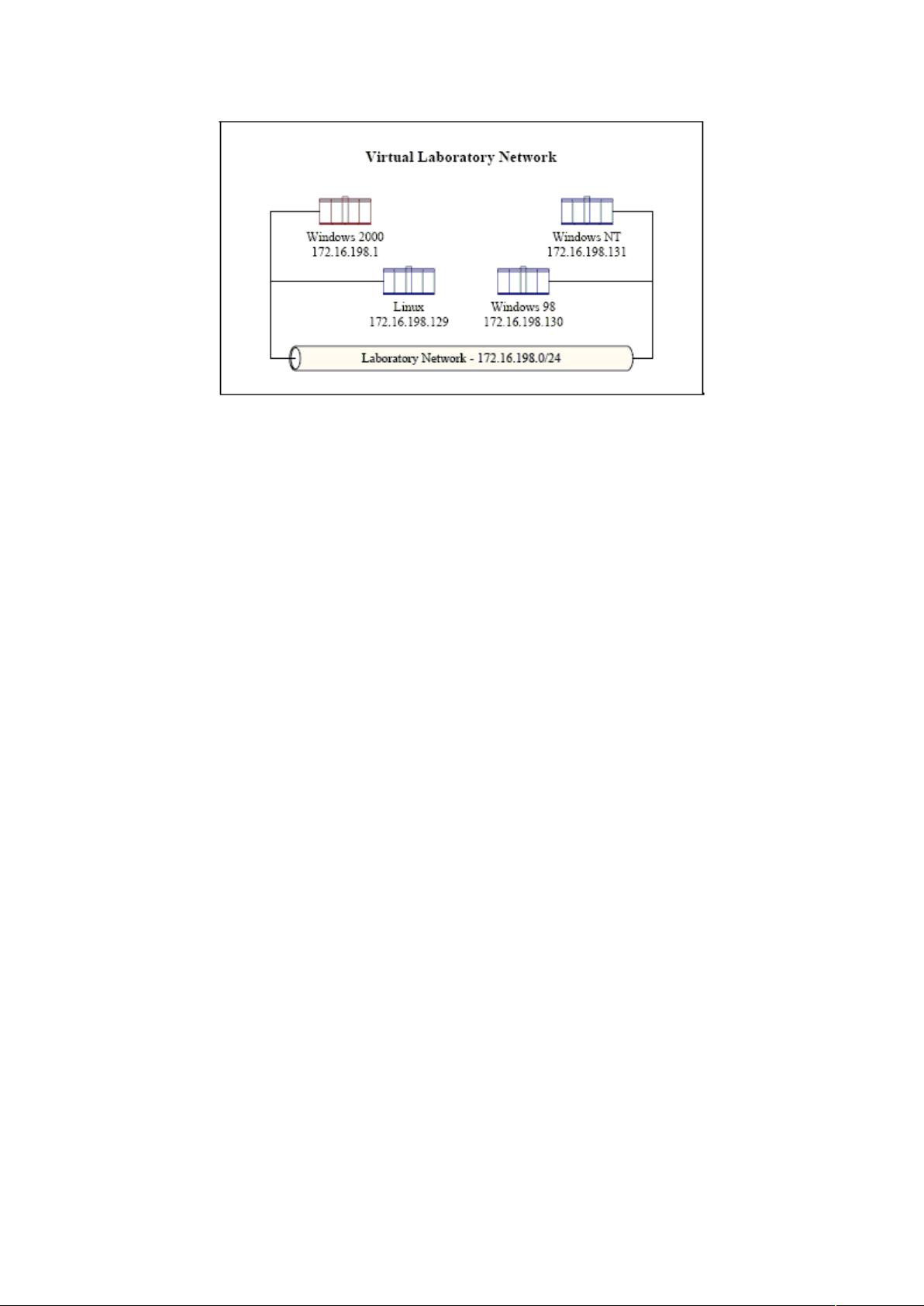

在逆向工程恶意软件的过程中,作者Lenny Zeltser提出了建立可控实验环境的重要性。这种方法通常使用虚拟化软件,如VMware,来创建一个安全的隔离环境,在其中可以安全地分析和测试恶意软件,而不会影响到实际的生产系统。这样做既能确保研究人员的安全,也能方便地复现和研究恶意软件的行为。

文档详细描述了分析过程中的几个关键步骤:

1. 可控环境:利用虚拟机来模拟真实的操作系统环境,可以方便地观察恶意软件的运行行为,并且在出现损害时能快速恢复到初始状态。

2. 行为模式:通过监控系统活动,例如网络通信、文件操作和注册表修改,来理解恶意软件在感染系统后的动作。

3. 代码分析:结合反汇编器和调试器,分析恶意软件的二进制代码,以理解其功能和执行流程。这一步可能包括静态分析(不运行代码)和动态分析(在实际环境中运行代码)。

文档还特别提到了一个特洛伊木马的例子,详细探讨了它的结构、与本地系统的交互、通信协议,以及如何通过各种手段来保护自己免受感染,包括识别传播机制、木马的变种和签名。

此外,文档还涵盖了保护措施,如如何阻止恶意软件的传播,如何应对变种木马,以及如何创建或识别木马的特征,这对于预防和检测未来的威胁至关重要。

逆向工程恶意软件是一个复杂但必要的过程,它需要深入的计算机知识、编程理解和对网络安全的深刻洞察。通过学习和实践这些技术,不仅可以提升个人在安全领域的专业能力,还能帮助维护网络安全,对抗日益复杂的恶意软件威胁。

576 浏览量

2021-12-03 上传

2021-05-01 上传

2021-06-27 上传

2021-02-01 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

aquan147

- 粉丝: 2

- 资源: 3

最新资源

- Java毕业设计项目:校园二手交易网站开发指南

- Blaseball Plus插件开发与构建教程

- Deno Express:模仿Node.js Express的Deno Web服务器解决方案

- coc-snippets: 强化coc.nvim代码片段体验

- Java面向对象编程语言特性解析与学生信息管理系统开发

- 掌握Java实现硬盘链接技术:LinkDisks深度解析

- 基于Springboot和Vue的Java网盘系统开发

- jMonkeyEngine3 SDK:Netbeans集成的3D应用开发利器

- Python家庭作业指南与实践技巧

- Java企业级Web项目实践指南

- Eureka注册中心与Go客户端使用指南

- TsinghuaNet客户端:跨平台校园网联网解决方案

- 掌握lazycsv:C++中高效解析CSV文件的单头库

- FSDAF遥感影像时空融合python实现教程

- Envato Markets分析工具扩展:监控销售与评论

- Kotlin实现NumPy绑定:提升数组数据处理性能