Mac恶意软件逆向入门:从静态到动态分析工具详解

需积分: 9 169 浏览量

更新于2024-07-17

收藏 14.95MB PDF 举报

"《逆向工程Mac恶意软件》是一份关于Mac系统逆向工程与安全的入门教程,由Sarah Edwards在2014年的BsidesNoLA会议上分享。这份资料旨在帮助读者理解和应对Mac平台上的恶意软件,主要内容分为静态分析、文件类型分析、工具应用、动态分析以及虚拟化技术等几个部分。

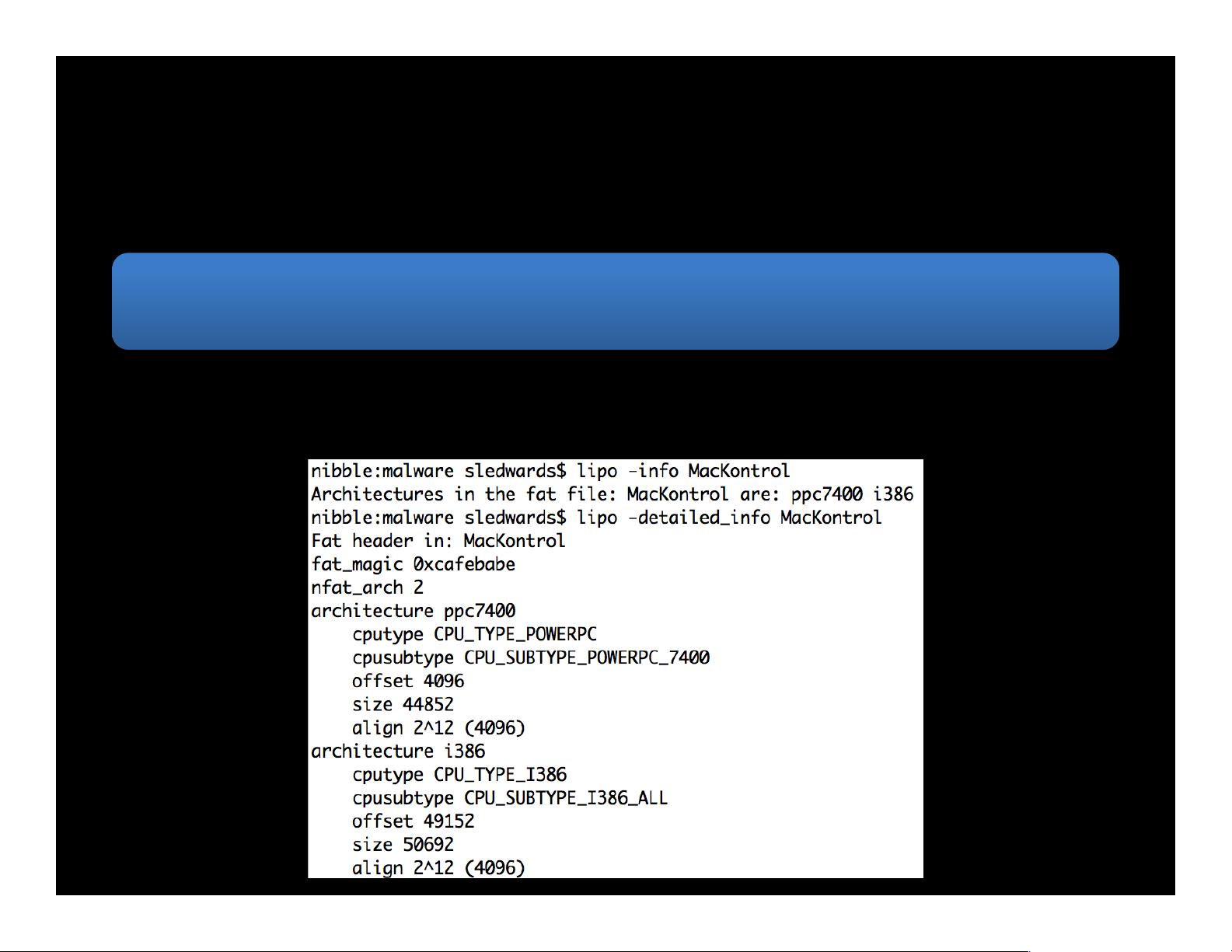

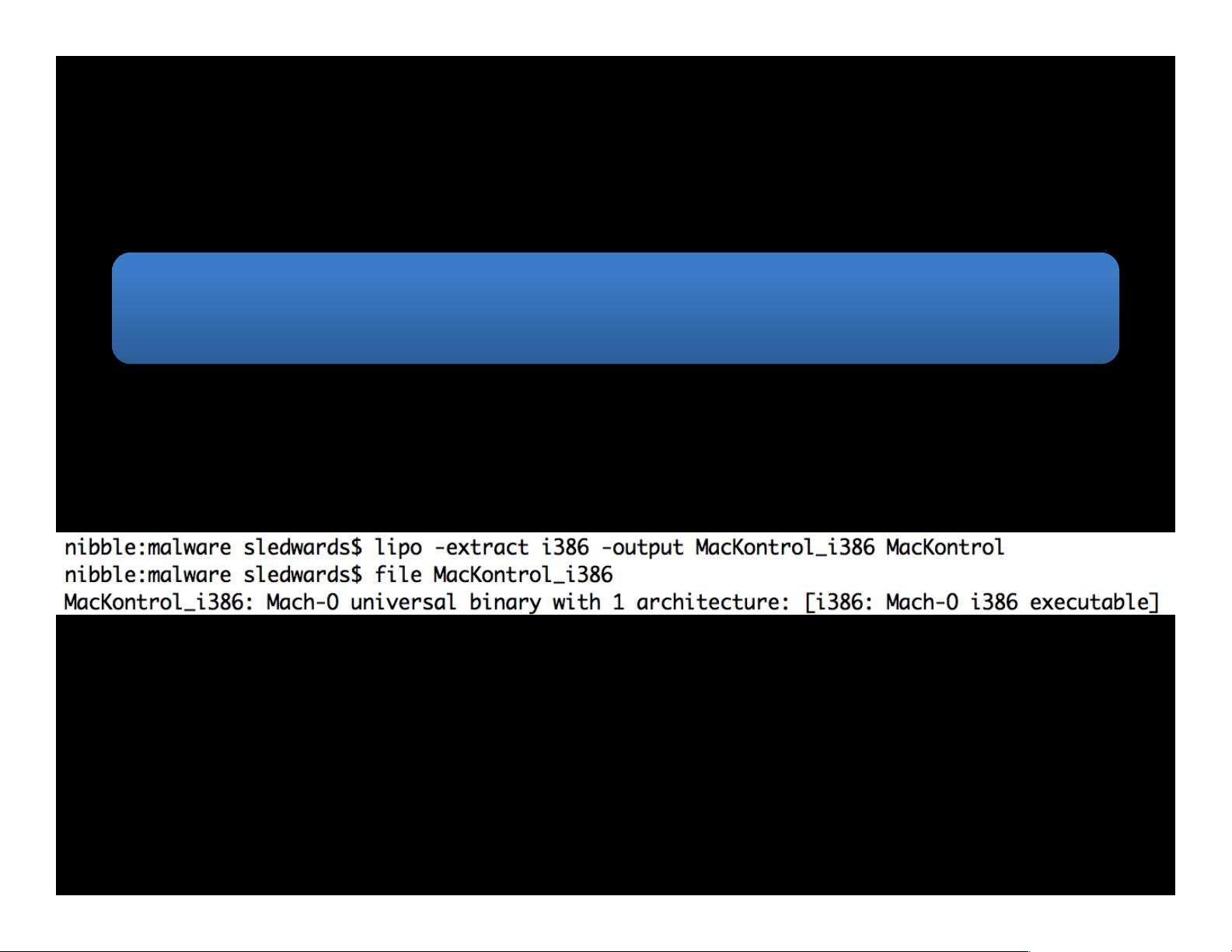

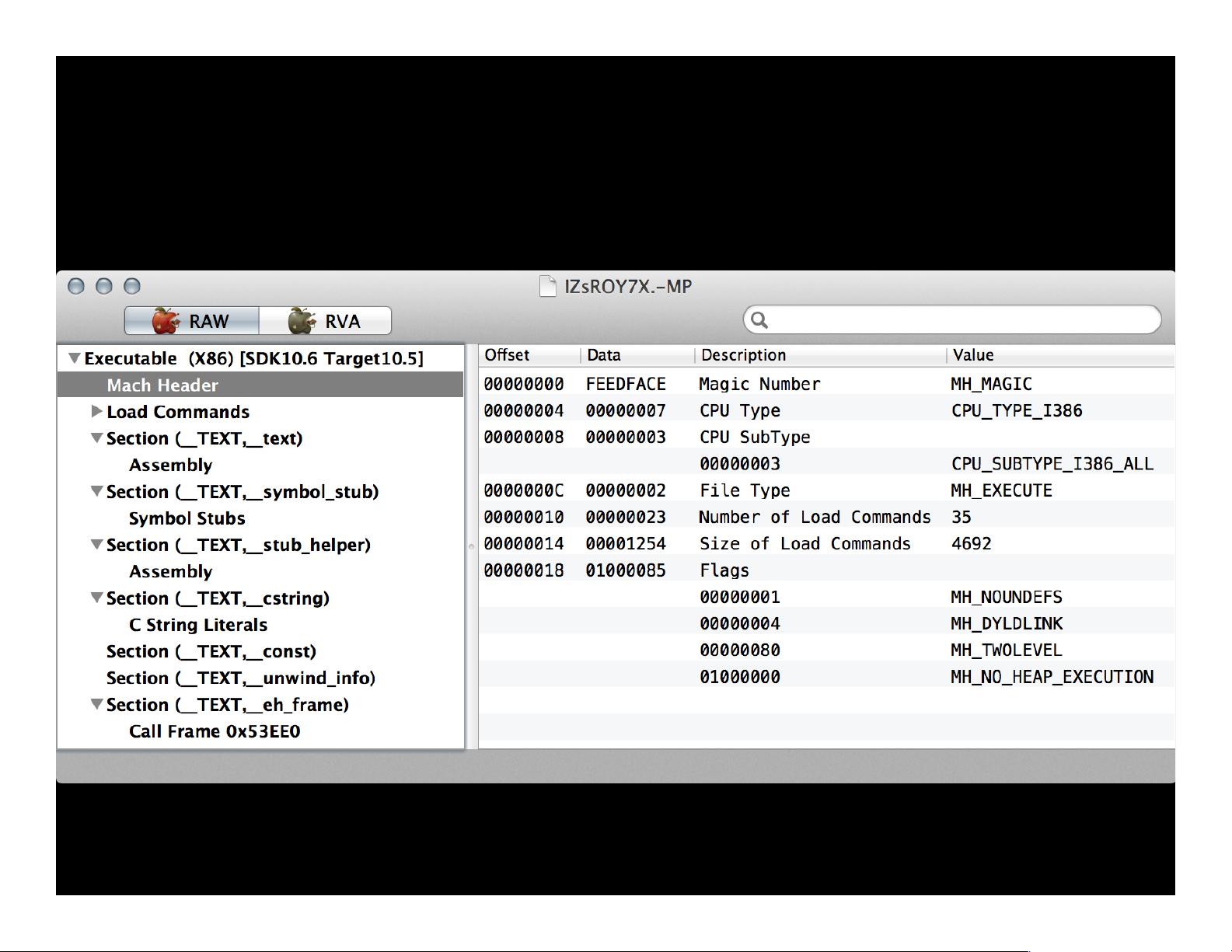

首先,静态分析阶段(StaGc Analysis)着重于寻找并提取可执行文件。在Mac平台上,常见的文件类型包括App Bundle(*.app)、Mach-O(Apple机器码对象文件格式)、PKG文件,以及Office文档、ZIP、JAR等。分析工具如MachOView用于查看Mach-O文件结构,lipo用于检查二进制文件的兼容性,strings和srch_strings用于解析字符串,nm用于查看符号表,codesign用于验证代码签名,而Hopper则是一款强大的反汇编器,用于深入理解代码逻辑。

接着,作者指导如何定位恶意的App Bundle,通常会查找Info.plist(必需的配置文件)、Configuration Information(配置信息)、Bundle中的可执行文件,以及可能存在于MacOS目录下的可执行文件。Resources目录包含支持文件,而在紧急情况下,恶意执行文件可能藏在Executables子目录,如样本文件IZsROY。

动态分析部分涉及运行时行为的监测,这通常需要借助于虚拟化技术,以便在隔离环境中观察程序的行为,以及利用ApplicaGon Tracing工具来跟踪应用程序的调用链。通过这些方法,研究人员能够深入了解恶意软件在系统中的活动模式和潜在攻击路径。

整体而言,这份资料为初学者提供了全面的Mac恶意软件逆向工程指南,涵盖了从基础文件类型识别到高级动态分析技巧的实用知识,对于提高对Mac平台安全威胁的理解和防御能力具有重要意义。"

点击了解资源详情

点击了解资源详情

点击了解资源详情

2023-10-06 上传

2019-08-19 上传

2010-06-09 上传

2018-03-02 上传

2021-08-11 上传

2017-11-02 上传

nationphone

- 粉丝: 0

- 资源: 6

最新资源

- Python中快速友好的MessagePack序列化库msgspec

- 大学生社团管理系统设计与实现

- 基于Netbeans和JavaFX的宿舍管理系统开发与实践

- NodeJS打造Discord机器人:kazzcord功能全解析

- 小学教学与管理一体化:校务管理系统v***

- AppDeploy neXtGen:无需代理的Windows AD集成软件自动分发

- 基于SSM和JSP技术的网上商城系统开发

- 探索ANOIRA16的GitHub托管测试网站之路

- 语音性别识别:机器学习模型的精确度提升策略

- 利用MATLAB代码让古董486电脑焕发新生

- Erlang VM上的分布式生命游戏实现与Elixir设计

- 一键下载管理 - Go to Downloads-crx插件

- Java SSM框架开发的客户关系管理系统

- 使用SQL数据库和Django开发应用程序指南

- Spring Security实战指南:详细示例与应用

- Quarkus项目测试展示柜:Cucumber与FitNesse实践