HTML5移动应用安全风险:跨设备脚本攻击XDS

102 浏览量

更新于2024-07-15

收藏 1.42MB PDF 举报

"XDS:跨设备脚本攻击"

在现代技术发展中,HTML5移动应用程序扮演着日益重要的角色,因其能够方便地跨不同平台移植。这些应用程序利用HTML5、JavaScript和CSS等标准Web技术,并借助如PhoneGap这样的中间件与操作系统进行交互。然而,JavaScript的易受代码注入攻击性使得基于HTML5的应用程序安全性成为一个关注点。

0x00 摘要

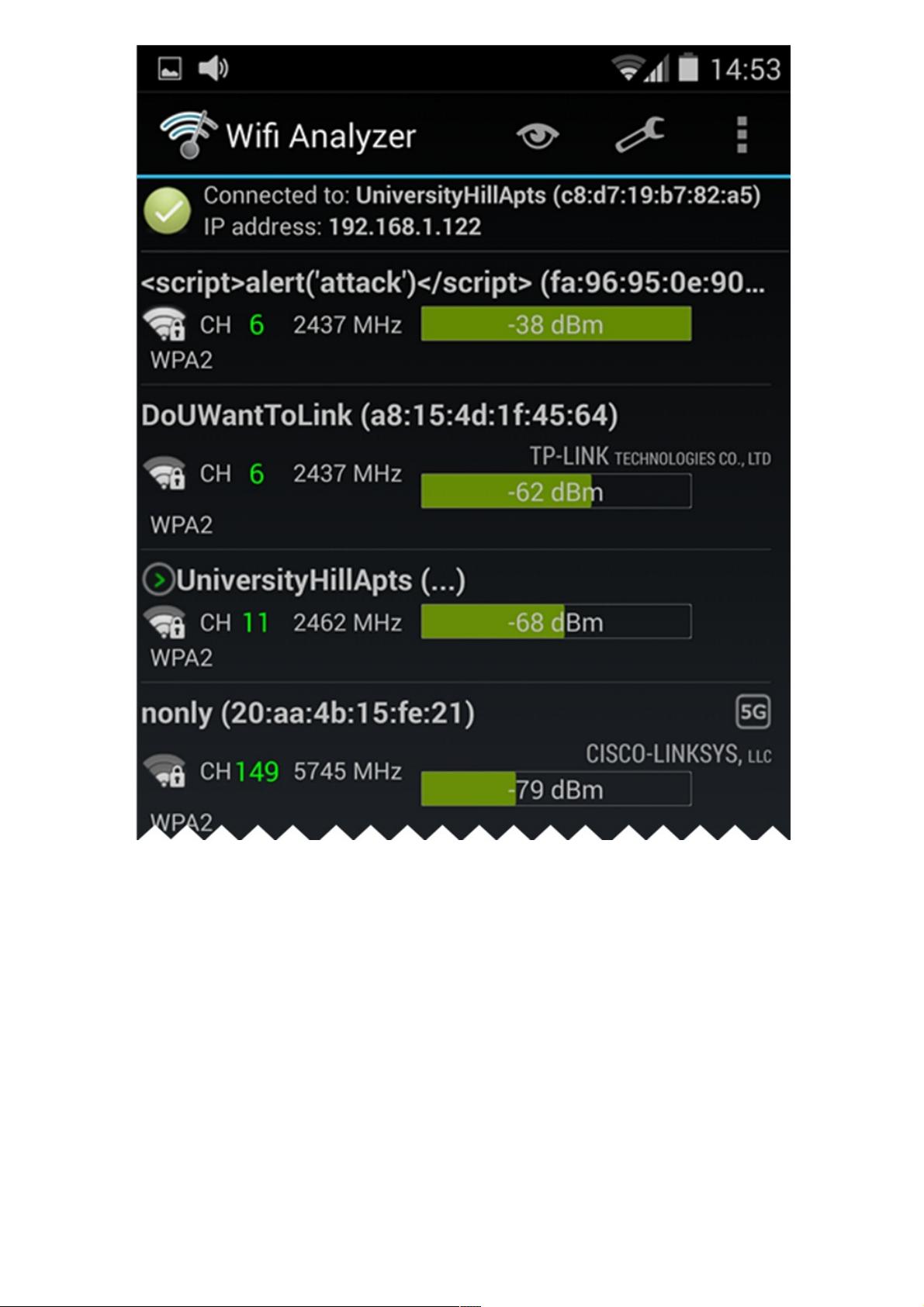

研究人员深入分析了基于HTML5的移动应用,尤其是JavaScript的安全性。他们发现,日常生活中常见的操作,如二维码读取、Wi-Fi接入点扫描、MP4视频播放及蓝牙设备配对等,都可能因这类应用的普及而变得充满风险。通过对186个PhoneGap插件的研究,11个被发现在特定情况下可能遭到攻击,同时还有两个实际应用也存在类似问题。

0x01 背景

移动应用通常不能直接在如Android、iOS或Windows Phone等操作系统上运行HTML5和JavaScript,因为这些系统原生不支持。为此,Web容器如Android的WebView、iOS的UIWebView和Windows Phone的WebBrowser被引入,它们负责渲染HTML5内容和执行JavaScript代码。

WebView作为一个内嵌在网络应用中的浏览器组件,提供API以允许移动应用自定义其显示内容。为了安全,WebView实施了沙盒机制,限制内部JavaScript代码的执行环境,防止它直接访问系统资源。然而,这种隔离对于需要与系统硬件交互的移动应用来说过于严格。

为了解决这个问题,WebView提供了JavaScript与本机代码之间的交互桥梁,使得JavaScript可以调用主机上的功能,如文件系统、传感器或摄像头等。这种交互方式虽然便利,但也为攻击者提供了可能的攻击途径,即通过注入恶意JavaScript代码来操纵设备功能。

0x02 XDS攻击原理

跨设备脚本攻击(XDS)主要利用了JavaScript与本机代码之间的通信漏洞。攻击者可能通过注入恶意脚本,绕过沙盒限制,控制WebView加载的页面,进而访问敏感数据或执行非法操作。例如,攻击者可能通过注入的JavaScript代码获取用户的位置信息、读取设备文件或控制蓝牙设备,从而对用户的隐私和设备安全构成威胁。

0x03 防御策略

为了防御XDS攻击,开发者需要采取一系列措施:

1. 对输入数据进行严格的验证和过滤,避免恶意代码注入。

2. 使用安全的编程实践,限制JavaScript的权限,仅允许必要的系统访问。

3. 定期更新和修补WebView组件,以修复已知的安全漏洞。

4. 使用内容安全策略(CSP)限制加载的内容来源,防止不受信任的代码执行。

5. 在必要时,使用沙盒强化技术,进一步限制JavaScript的权限。

总结,XDS攻击揭示了HTML5移动应用的潜在安全问题,尤其是在JavaScript与设备交互时的脆弱性。开发人员需要对这种新型攻击模式保持警惕,并采取相应的防护措施,以确保用户数据和设备的安全。随着HTML5应用的广泛应用,这一领域的安全研究和防护策略的完善显得尤为重要。

2022-03-25 上传

2021-05-10 上传

2023-07-15 上传

2023-07-14 上传

2023-07-14 上传

2023-08-17 上传

2024-08-01 上传

2023-07-09 上传

2024-07-25 上传

weixin_38531788

- 粉丝: 4

- 资源: 913

最新资源

- 开源通讯录备份系统项目,易于复刻与扩展

- 探索NX二次开发:UF_DRF_ask_id_symbol_geometry函数详解

- Vuex使用教程:详细资料包解析与实践

- 汉印A300蓝牙打印机安卓App开发教程与资源

- kkFileView 4.4.0-beta版:Windows下的解压缩文件预览器

- ChatGPT对战Bard:一场AI的深度测评与比较

- 稳定版MySQL连接Java的驱动包MySQL Connector/J 5.1.38发布

- Zabbix监控系统离线安装包下载指南

- JavaScript Promise代码解析与应用

- 基于JAVA和SQL的离散数学题库管理系统开发与应用

- 竞赛项目申报系统:SpringBoot与Vue.js结合毕业设计

- JAVA+SQL打造离散数学题库管理系统:源代码与文档全览

- C#代码实现装箱与转换的详细解析

- 利用ChatGPT深入了解行业的快速方法论

- C语言链表操作实战解析与代码示例

- 大学生选修选课系统设计与实现:源码及数据库架构