STM32F411安全特性详解

发布时间: 2024-12-04 15:22:47 阅读量: 21 订阅数: 15

青风STM32F072 调试案例

参考资源链接:[STM32F411系列单片机开发关键数据手册](https://wenku.csdn.net/doc/6412b6c7be7fbd1778d47f2d?spm=1055.2635.3001.10343)

# 1. STM32F411概述及安全特性概览

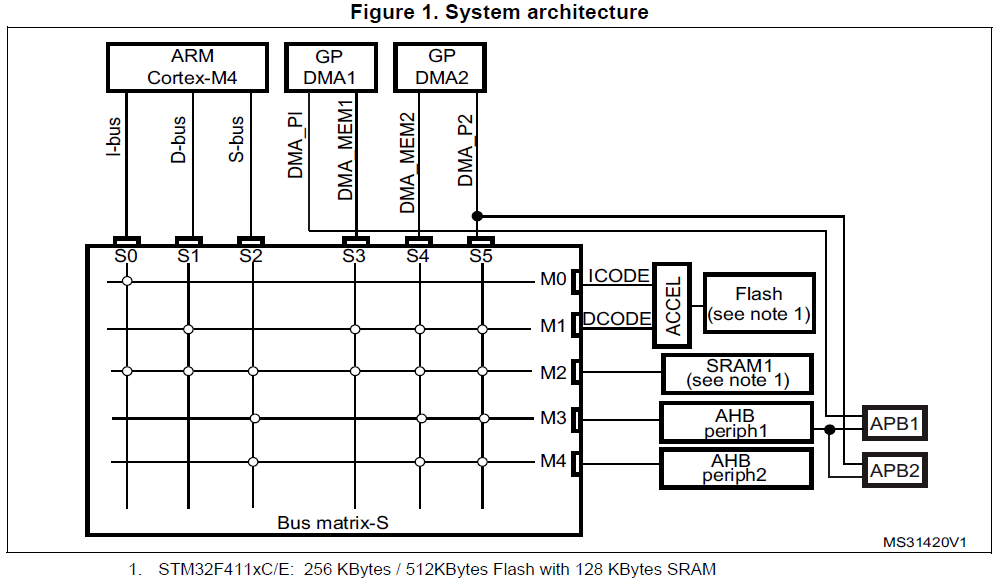

STM32F411是STMicroelectronics(意法半导体)生产的一款高性能微控制器,隶属于STM32F4系列,主要面向需要成本效益和低功耗的应用。它搭载了高性能的Cortex-M4处理器核心,集成了多样的外设接口,以及增强的数字信号处理能力。这款芯片以其出色的性能和丰富的功能组合,在工业控制、医疗设备和消费电子产品等领域中被广泛应用。

在安全特性方面,STM32F411同样表现出色。它不仅集成了诸如加密引擎和安全启动等硬件安全特性,还通过固件和软件层面的支持,提供一套完整的安全解决方案。安全特性对于现代嵌入式系统尤为重要,因为它们保护设备免受各种潜在威胁,如破解、数据篡改以及未经授权的数据访问。

本章将对STM32F411的硬件安全特性进行概述,并对其安全特性进行初探,为接下来深入分析各种安全机制和应用场景打下基础。接下来的章节中,我们将探讨其硬件和软件层面的安全特性,以及这些特性在实际应用中的实现方式和最佳实践。

# 2. STM32F411的硬件安全特性

## 2.1 加密引擎与安全启动

### 2.1.1 加密引擎的原理和应用

STM32F411微控制器内置了硬件加密引擎(Hardware Encryption Engine, HEE),这个加密引擎是基于高级加密标准(Advanced Encryption Standard, AES)和普通哈希算法(例如SHA-1和SHA-256)构建的。这种硬件级别的加密能力对于需要确保数据传输安全性和存储安全性的应用来说至关重要。

加密引擎支持不同长度的密钥(如128位、192位、256位)以及多种加密模式(ECB、CBC、CFB、OFB和CTR)。在物联网(IoT)和嵌入式系统中,对于安全要求极高的数据通信和存储,这种加密引擎允许开发者实现加密算法而无需额外的外部加密模块。

在应用层面,加密引擎可以用于安全的数据通信,保护固件或软件更新过程不被篡改,以及确保敏感数据(如密码、密钥)的机密性。这通过加密和解密操作来实现,确保数据在传输或存储过程中的安全。

代码块展示了一个使用STM32 HAL库进行AES加密和解密的简单示例:

```c

#include "stm32f4xx_hal.h"

#include "stm32f4xx_hal_crypto.h"

/* 初始化加密硬件 */

void MX_Crypto_Init(void)

{

/* 这里填充初始化加密引擎的代码 */

}

/* AES加密操作 */

HAL_StatusTypeDef AES_Encrypt(uint8_t *input, uint8_t *output, uint8_t *key)

{

/* 这里填充执行AES加密的代码 */

}

/* AES解密操作 */

HAL_StatusTypeDef AES_Decrypt(uint8_t *input, uint8_t *output, uint8_t *key)

{

/* 这里填充执行AES解密的代码 */

}

int main(void)

{

uint8_t input[16], output[16], key[16];

/* 填充输入数据、密钥和输出数据 */

MX_Crypto_Init(); // 初始化加密硬件

AES_Encrypt(input, output, key); // 执行加密操作

AES_Decrypt(output, input, key); // 执行解密操作

while (1)

{

}

}

```

在上述代码块中,我们首先初始化加密引擎,然后使用它来执行AES加密和解密操作。需要注意的是,这里的代码仅为示例,实际使用时需要根据STM32 HAL库的具体API来编写完整的初始化和加密解密过程。

### 2.1.2 安全启动的过程和作用

安全启动是微控制器在启动时验证固件签名的过程,确保只执行验证过的代码。STM32F411通过内置的加密单元,支持安全引导功能,这可以帮助防止恶意软件的攻击,同时确保固件升级过程中不会被篡改。

启动时,微控制器首先运行ROM中的引导加载程序(Bootloader),该引导加载程序会检查存储在内部Flash或外部存储器中的固件的完整性。这个过程通常涉及到使用公钥加密技术(如RSA)验证固件的数字签名。如果签名有效,则继续执行固件;如果签名无效,设备可能会拒绝启动或进入一个安全模式。

代码块展示了一个使用STM32 HAL库进行安全启动验证的伪代码:

```c

#include "stm32f4xx_hal.h"

/* 验证固件签名 */

HAL_StatusTypeDef Verify_Firmware_Signature(void)

{

/* 这里填充检查固件签名的代码 */

/* 使用公钥对固件进行解密 */

/* 验证解密后的签名是否匹配固件摘要 */

/* 如果验证成功,返回HAL_OK */

return HAL_OK;

}

int main(void)

{

if (Verify_Firmware_Signature() != HAL_OK) {

/* 固件验证失败,采取相应的安全措施 */

}

/* 固件验证成功,继续执行启动流程 */

while (1)

{

}

}

```

在上述示例中,我们模拟了一个验证固件签名的过程。实际应用中,需要根据STM32的HAL库和加密API编写具体的实现代码。

安全启动不仅保护了设备不受恶意代码的影响,也保证了设备能够从可信的固件进行启动,这是确保设备长期安全运行的关键因素。

# 3. STM32F411软件安全特性

## 3.1 安全固件升级(SFU)

### 3.1.1 SFU的概念及实现机制

安全固件升级(SFU)是一种确保固件或软件升级安全性的机制,它允许设备从可信源接收固件更新,并在更新过程中验证固件的完整性和真实性。SFU通常依赖于加密算法来确保数据在传输过程中的机密性和完整性。它通过数字签名来验证固件文件的来源,确保只有授权的固件可以被设备接收和执行。

在STM32F411微控制器中,SFU可以通过使用加密引擎和安全启动机制来实现。加密引擎可以在固件签名过程中使用公钥和私钥,而安全启动则确保设备只在验证通过固件签名后才启动新固件。

#### 加密算法的应用

在SFU中,加密算法通常用于生成和验证数字签名。例如,椭圆曲线数字签名算法(ECDSA)就是一种常用的方法,它提供了一种对固件更新进行签名和验证的方式,防止篡改。

```c

// 示例代码块,说明如何使用加密算法生成数字签名

#include <ecdsa.h>

#include <hash.h>

#include <der.h>

void generate_signature(const uint8_t

```

0

0