【DTM0660权限管理精细化】:用户权限控制的高级策略

发布时间: 2024-12-17 19:33:37 阅读量: 12 订阅数: 12

DTM0660产品说明书

参考资源链接:[DTM0660:T-RMS数字多用电表集成电路详细说明书](https://wenku.csdn.net/doc/3y8beh3zvu?spm=1055.2635.3001.10343)

# 1. 用户权限管理概述

在数字时代,信息的安全和数据隐私变得至关重要。用户权限管理作为信息安全的核心组成部分,确保了只有被授权的用户才能访问特定资源,保护了系统和数据不被未授权的访问和滥用。本章将为读者提供用户权限管理的基础知识概述,从而为深入探讨权限管理策略和技术打下坚实的基础。我们将从权限管理的重要性、基本概念和实施过程中遇到的一些常见问题开始。接下来,第二章将详细探讨权限管理的理论框架、控制模型以及策略制定的基本步骤,为读者构建起权限管理的知识体系。

# 2. 权限管理基础理论

## 2.1 权限管理的理论框架

### 2.1.1 权限管理的基本概念

在信息技术领域,权限管理是指一系列用于控制和监控用户访问组织资源的规则和程序。这些资源可能包括数据、文件、网络服务或任何数字资产。权限管理的基本目的是确保只有被授权的用户才能访问和操作这些资源,并且在操作过程中遵守相应的安全政策和规定。

权限可以细分为多个类别,如读取、写入、执行和修改等。在实际应用中,权限管理通常涉及对用户身份的验证和授权,其中身份验证确保了用户的身份是其所声称的身份,而授权则是根据身份验证结果赋予用户相应的权限。

### 2.1.2 权限管理的原则和目标

权限管理遵循最小权限原则、职责分离原则、保密性原则和可用性原则。其中,最小权限原则要求只授予用户完成工作所必需的权限,不多也不少。职责分离原则通过避免让单一用户拥有完成关键操作的所有权限,降低了滥用权限的风险。保密性原则确保敏感信息不会泄露给未授权的用户,而可用性原则则是确保授权用户能够及时访问到所需资源。

权限管理的目标包括保护关键数据不受未经授权的访问和修改,防止数据泄露,保证业务连续性,以及在发生安全事件时能够迅速反应。此外,权限管理还有助于满足合规性要求,如GDPR、HIPAA等,这些法律法规要求对个人数据和医疗信息进行严格的访问控制。

## 2.2 权限控制模型详解

### 2.2.1 访问控制列表(ACL)模型

ACL是一种早期的权限管理机制,它通过指定用户列表和对应的权限列表来控制资源访问。ACL模型直观简单,适用于小型系统或对权限管理要求不高的场景。在ACL模型中,每个资源都维护一个访问控制列表,记录了所有可以访问该资源的用户和他们对应的权限。

ACL的主要优点是灵活性高,可以为每个资源设置特定的权限。然而,当用户数量增多或权限变更频繁时,管理ACL会变得复杂和低效。此外,ACL缺乏对角色和职责的概念,不易于扩展和维护。

### 2.2.2 角色基础访问控制(RBAC)模型

与ACL模型不同,RBAC模型是基于角色来管理权限。在这种模型中,用户被分配到一个或多个角色,每个角色都有一组定义好的权限。用户通过角色间接获得权限,而权限管理的重点变成了角色的创建和权限的分配。

RBAC极大地简化了权限管理,特别是当企业有多个用户需要相同权限集合时,只需为这些用户分配相同的角色即可。RBAC模型的另一个优点是易于审计和合规性检查,因为所有的权限变更都与角色相关联。

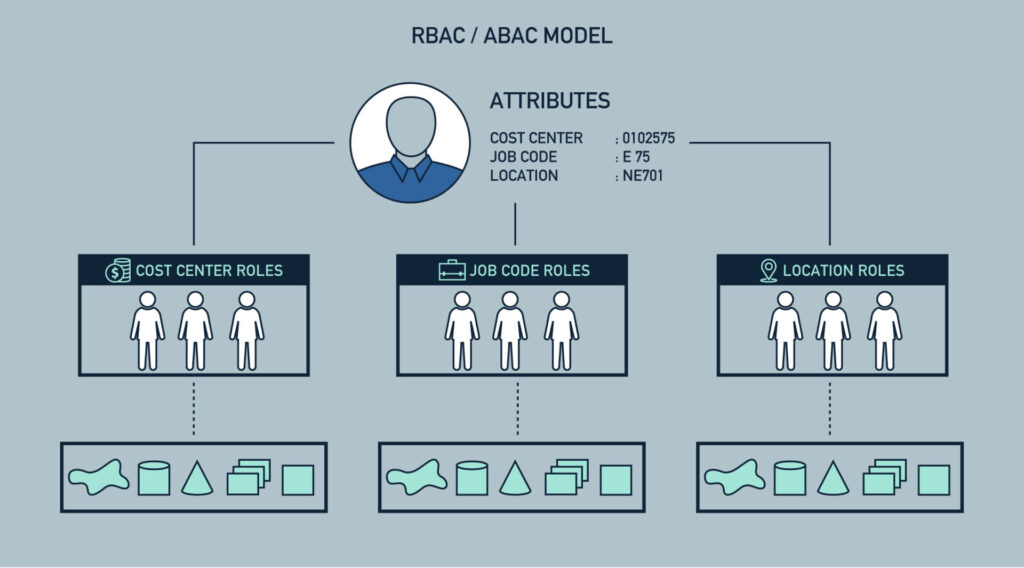

### 2.2.3 属性基础访问控制(ABAC)模型

ABAC模型是一种更为先进和复杂的权限管理方式,它基于属性的评估结果来确定是否授予用户访问权限。属性可以是用户的属性(如职位、部门)、资源的属性(如类型、敏感度),也可以是环境的属性(如时间、地点)。

ABAC的灵活性非常高,它允许创建非常复杂的策略来控制访问权限。例如,可以根据用户当前所在位置和时间来动态决定是否授予访问权限。然而,ABAC模型的设计和维护相对复杂,对管理人员的技能要求较高。

## 2.3 权限管理策略的制定

### 2.3.1 策略制定的基本步骤

制定权限管理策略需要明确目标、评估风险、定义角色、分配权限、以及进行持续监控和审计。首先,确定权限管理的目标和范围,这通常与企业的业务目标和合规性要求相关。接下来,进行风险评估,识别可能影响系统安全和数据保护的风险点。基于风险评估的结果,定义必要的角色和职责,并为每个角色分配适当的权限。最后,实施权限管理策略后,需要定期进行监控和审计来评估策略的有效性,并根据需要进行调整。

### 2.3.2 策略评估与优化方法

策略评估是为了验证权限管理策略是否达到了既定目标。这一过程通常包括检查权限配置的准确性、角色定义的合理性、以及策略执行的有效性。优化方法包括基于评估结果调整权限分配、改善角色结构、更新策略文档等。通过持续的监控和定期的评估,组织能够及时发现并解决权限管理中出现的问题,确保权限管理策略的有效性和适应性。

接下来章节的内容将会在后续提供,按照上述格式和要求继续编写文章内容。

# 3. 用户权限管理实践技巧

## 3.1 用户和角色的创建与管理

### 3.1.1 用户账户的创建和配置

用户账户是权限管理中最基本的元素,它代表了系统中的一个独立个体。创建和配置用户账户是一个细粒度的过程,需要考虑业务需求、安全性和用户体验。在创建用户账户时,通常需要考虑以下几个关键点:

- **用户信息收集**:首先,需要收集必要的用户信息,包括但不限于用户名、密码、联系方式等。在现代IT系统中,还需要收集如邮箱地址或手机号等用于验证和恢复账户信息的辅助信息。

- **权限需求分析**:在创建账户之前,需要分析用户在业务流程中所需的角色,以确定其将被授予哪些权限。这通常依赖于业务需求和最小权限原则,以确保用户仅拥有完成其工作所必需的权限。

- **账户创建**:创建账户的过程应尽可能自动化,以提高效率并减少错误。大多数现代身份管理解决方案支持批量创建用户账户,并能够通过与人力资源系统集成来简化这一过程。

- **密码策略配置**:为了保障账户的安全,应配置强密码策略,例如要求密码必须包含大小写字母、数字和特殊字符,同时设置密码更换周期。

接下来,我们可以通过以下示例代码展示如何在Linux系统中创建一个新的用户账户并为其配置密码:

```bash

# 添加用户账户

sudo useradd -m -s /bin/bash newuser

# 设置用户密码(需要输入两次)

sudo passwd newuser

```

上述命令中,`-m` 参数用于创建用户的主目录,`-s` 参数指定用户的默认shell。`useradd` 命令用于添加用户,`passwd` 命令用于设置或更改用户账户的密码。

### 3.1.2 角色的创建与权限分配

角色是一个或多个权限的集合,它简化了权限管理,使得权限可以分配给角色而不是单个用户。这种抽象化允许管理员以更高的效率管理权限,同时降低了因错误操作导致的安全风险。创建和分配角色的步骤如下:

- **定义角色**:基于组织内的职责定义角色,例如“财务分析师”、“系统管理员”等。

- **权限分配**:为每个角色分配适当的权限。这应基于最小权限原则,即角色只应包含完成工作所必需的权限。

- **角色管理**:定期审查角色及其权限分配,确保其仍然符合组织的策略和业务需求。

- **角色分配给用户**:将用户与角色关联起来,这通常在用户创建过程中完成,或者可以在创建用户后进行。

在Unix/Linux系统中,可以使用`groupadd`命令创建一个新组作为角色,并使用`gpasswd`命令为组添加用户。以下是一个创建角色并分配用户的示例:

```bash

# 创建一个新的角色组

sudo groupadd role_finance

# 添加用户到角色组

sudo usermod -a -G rol

```

0

0