IPv6端到端加密完全手册:确保数据传输的绝对安全

发布时间: 2024-12-04 22:12:54 阅读量: 34 订阅数: 20

电子政务外网IPv6端到端演进方案.pptx

参考资源链接:[K2P路由IPV6设置全攻略](https://wenku.csdn.net/doc/43n9446x9t?spm=1055.2635.3001.10343)

# 1. IPv6加密基础与必要性

随着互联网规模的快速增长,网络中的安全问题变得愈发重要,尤其是IPv6作为下一代互联网协议,其安全性的要求自然成为重中之重。本章将介绍IPv6加密的基础知识,阐明其在现代网络安全中所扮演的关键角色。

## 1.1 什么是IPv6

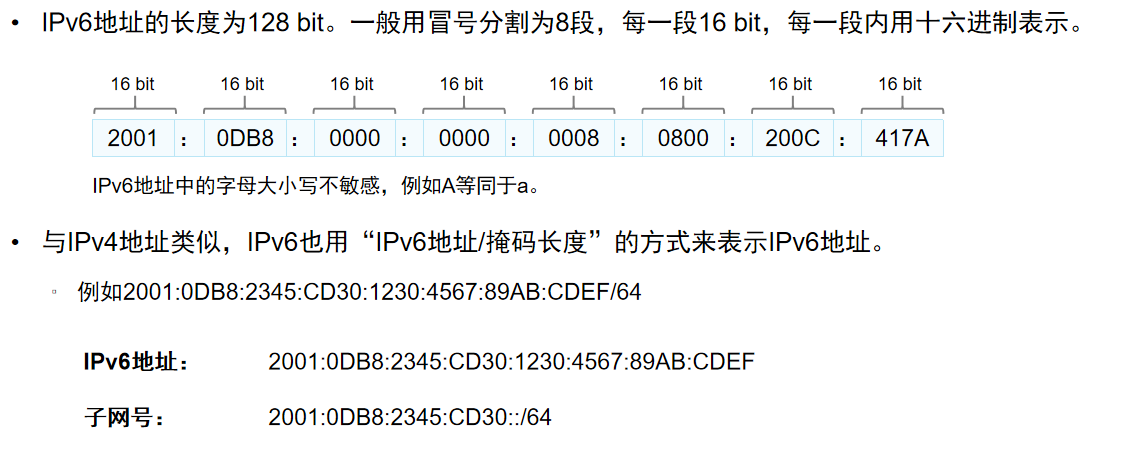

IPv6(Internet Protocol version 6)是为了解决IPv4地址耗尽问题而设计的新一代互联网协议。与IPv4相比,IPv6拥有更大的地址空间、更高效的路由机制以及内建的IPSec支持,使其在安全性方面有着先天的优势。

## 1.2 加密的重要性

网络世界中的加密技术可以防止数据在传输过程中被未授权的第三方截获和篡改,确保信息传输的安全性。随着网络安全威胁的增加,IPv6的加密变得越来越必要,不仅是为保护个人隐私,也是为了保障企业数据不被窃取。

## 1.3 IPv6加密的必要性

IPv6虽然具备先天的安全特性,但在实际应用中,还需通过各种加密手段来进一步加强安全性。考虑到未来网络环境中潜在的攻击手段,如中间人攻击、分布式拒绝服务攻击等,IPv6加密不仅是一种选择,更是一种必须。

通过本章内容,读者将对IPv6的加密基础有基本的了解,并认识到在当前和未来网络环境里IPv6加密的重要性。下一章节将深入探讨IPv6端到端加密机制的具体实现。

# 2. IPv6端到端加密机制

### 2.1 加密算法的概述

在探讨IPv6端到端加密机制之前,理解所用到的加密算法至关重要。本节深入探讨对称加密与非对称加密的基本原理,以及公钥基础设施(PKI)在保障通信安全中的作用。

#### 2.1.1 对称加密与非对称加密的基本原理

对称加密和非对称加密是现代加密技术的两大基石。

**对称加密**使用同一密钥进行加密和解密。这种方法的优点是速度快,适合大量数据的加密,但其主要缺点是密钥分发问题,即如何在不安全的通道上安全地共享密钥。

```mermaid

graph LR

A[开始通信] --> B[安全通道上共享密钥]

B --> C[使用对称密钥加密数据]

C --> D[传输加密数据]

D --> E[接收方使用相同密钥解密数据]

```

与对称加密不同,**非对称加密**使用一对密钥:公钥和私钥。公钥可用于加密数据,只有对应的私钥才能解密。这种机制解决了密钥分发问题,但加密和解密过程相对缓慢。

#### 2.1.2 公钥基础设施(PKI)的作用

公钥基础设施(PKI)是一套用于保护数据交换的协议、软件和硬件组件的集合。它通过数字证书的发放和管理,确认用户身份,并支持加密和签名操作。

### 2.2 IPv6端到端加密标准

本节重点介绍IPsec协议框架及工作模式,以及端到端加密(E2EE)与传输层加密(TLS/DTLS)之间的对比分析。

#### 2.2.1 IPsec协议框架及工作模式

IPsec(Internet Protocol Security)是一组用于在IPv4和IPv6网络中提供认证和加密服务的协议。它为数据包提供了安全保护,确保数据完整性和机密性。

IPsec支持两种工作模式:

- **传输模式**:仅加密数据部分,保留原始IP头部,适用于端到端通信。

- **隧道模式**:加密整个数据包,包括头部,适用于网关到网关的场景。

```mermaid

flowchart LR

A[原始数据包] -->|传输模式| B[仅加密数据部分]

A -->|隧道模式| C[加密整个数据包]

B --> D[IPsec处理后发送]

C --> D

```

#### 2.2.2 端到端加密(E2EE)与传输层加密(TLS/DTLS)的对比分析

端到端加密(E2EE)与传输层加密(TLS/DTLS)都是为了确保数据在传输过程中的安全,但它们的应用场景和实现方式有所不同。

- **E2EE**确保数据在最终目的地之前不被任何一方读取,强调数据的私密性。

- **TLS/DTLS**是在传输层提供的加密,适用于应用层数据的加密保护,如HTTPS。

### 2.3 加密实践中的安全性考虑

在部署端到端加密时,必须考虑密钥交换与管理的最佳实践,以及如何防御中间人攻击及其他网络威胁。

#### 2.3.1 密钥交换与管理的最佳实践

密钥交换是端到端加密成功实施的关键。在实践中,应采用安全的密钥交换协议,如Diffie-Hellman,以确保密钥在不安全通道上也能安全交换。

密钥管理需要一套完整的生命周期管理策略,包括密钥生成、存储、更新、撤销和销毁。

```mermaid

graph LR

A[密钥生成] --> B[密钥存储]

B --> C[密钥更新]

C --> D[密钥撤销]

D --> E[密钥销毁]

```

#### 2.3.2 防护措施:防御中间人攻击及其他网络威胁

中间人攻击(MITM)是一种常见的网络攻击手段,攻击者在通信双方之间拦截、修改通信内容。为了防御MITM,可以采用证书验证和安全密钥交换机制。

此外,网络防火墙、入侵检测系统、定期的安全审计和漏洞扫描等都是确保端到端通信安全的有效手段。

至此,本章节对IPv6端到端加密机制进行了详细概述,从基本的加密原理到具体实施标准,再到安全性考虑,为后续章节中配置IPv6端到端加密的实践环节奠定了理论基础。

0

0