K2P路由器IPv6权限管理指南:强化网络安全与访问控制

发布时间: 2024-12-04 22:09:00 阅读量: 116 订阅数: 45

K2P路由IPV6设置

参考资源链接:[K2P路由IPV6设置全攻略](https://wenku.csdn.net/doc/43n9446x9t?spm=1055.2635.3001.10343)

# 1. IPv6权限管理概述

在当今互联网的快速扩展下,IPv6作为下一代互联网协议,不仅解决了IPv4地址枯竭的问题,还带来了新的权限管理挑战。本章将概述IPv6权限管理的重要性、基础概念和最佳实践。IPv6的庞大地址空间和增强的安全性特性要求网络管理员在配置和维护网络时采用新的方法和工具。

IPv6权限管理不仅涉及到单个设备的配置,还包括整个网络的访问控制和安全性策略的制定。这要求管理员充分理解IPv6的地址结构、子网划分以及如何利用IPv6的安全协议如IPsec来提高网络安全性。接下来,我们将详细探讨IPv6权限管理的具体实践,为读者提供实际操作指南和策略建议。

# 2. IPv6地址结构与管理基础

## 2.1 IPv6地址的组成与分类

### 2.1.1 地址格式的解析

IPv6,即第六版互联网协议,是为了解决IPv4地址耗尽的问题而设计的下一代互联网协议。IPv6地址由128位组成,通常表示为8组,每组四个十六进制数字,组与组之间用冒号(:)分隔。例如:`2001:0db8:85a3:0000:0000:8a2e:0370:7334`。

为了简化表示,IPv6引入了零压缩法,允许连续的零用两个冒号(::)表示,但这种表示方法在一个地址中只能出现一次。例如:`2001:db8:85a3::8a2e:370:7334`。

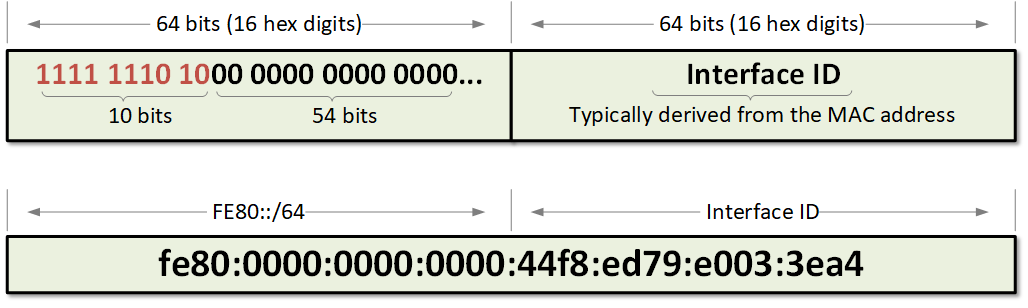

IPv6地址的解析通常涉及理解其结构,包括其网络前缀和接口标识符。网络前缀类似于IPv4中的网络地址,指明了网络的特定部分,而接口标识符则用于标识网络上的特定设备。

### 2.1.2 全局单播地址、链路本地地址和唯一本地地址

IPv6定义了几种不同类型的地址,每种地址都有其特定用途:

- **全局单播地址**:这些是全球唯一的地址,用于互联网上的通信。全局单播地址类似于IPv4的公网IP地址。

- **链路本地地址**:这些地址仅在同一网络链路上有效,即它们不会被路由器转发。通常用于自动配置和本地链路通信,格式以`fe80::/10`开始。

- **唯一本地地址**:用于单一组织内部,并在组织间保持唯一,但不一定全局唯一。它们的格式以`fc00::/7`开始。

理解这些不同类型的地址对于有效地管理IPv6网络至关重要,尤其是在进行路由规划和安全配置时。

## 2.2 IPv6路由选择基础

### 2.2.1 路由表的构建与理解

在IPv6网络中,路由表是决定数据包如何从源到达目的地的关键组件。路由器通过检查路由表来确定数据包应该转发到哪个接口。

构建IPv6路由表包括以下步骤:

1. **默认路由**:首先定义默认路由,它通常指向互联网的出口点。

2. **静态路由**:在需要将数据包定向到特定网络时,手动添加静态路由。

3. **动态路由**:通过动态路由协议(如RIPng, OSPFv3, IS-IS等)自动学习网络拓扑。

路由表可以使用命令行工具进行查看和修改,例如在Linux系统中,使用`ip -6 route`命令查看IPv6路由表。

### 2.2.2 路由策略的制定和应用

路由策略的制定涉及到确定最佳路由路径和如何处理流量。在IPv6中,这通常包括以下方面:

- **优先级**:为路由分配优先级,以便在多个路由选择时有一个决定性顺序。

- **路径属性**:定义各种路径属性,如跳数、带宽、延迟等,以优化路由决策。

- **策略路由**:在某些情况下,根据流量类型或源/目的地址应用特定的路由决策。

制定有效的路由策略对于确保网络性能和可靠性至关重要。网络管理员需要密切监控和调整路由策略,以适应网络拓扑和流量模式的变化。

## 2.3 IPv6网络的安全性考虑

### 2.3.1 安全协议的集成与配置

IPv6设计时就考虑了安全性,它内置了IPsec协议,用于提供数据的完整性和机密性。IPsec通过两个主要组件来实现其安全特性:

- **认证头部(AH)**:提供源认证和数据完整性保护。

- **封装安全载荷(ESP)**:提供数据加密和额外的源认证及数据完整性保护。

要在IPv6中启用IPsec,需要配置相关的密钥和策略。这通常涉及使用`ipsecctl`或类似工具来设置和管理安全策略。

### 2.3.2 网络攻击的防御机制

随着IPv6的普及,网络攻击者也逐渐转向这一新领域。防御机制包括:

- **防火墙规则**:部署防火墙来阻止恶意流量和防止未授权访问。

- **入侵检测系统(IDS)**:部署IDS来检测和响应可疑活动。

- **定期更新和补丁管理**:确保所有系统都是最新的,并应用所有安全补丁。

管理员需要持续关注安全漏洞和新的威胁,及时部署防御措施,保护网络不受攻击。

在接下来的章节中,我们将深入了解如何配置和优化K2P路由器以支持IPv6,以及如何强化它的安全措施来抵御网络攻击。

# 3. K2P路由器配置详解

## 3.1 K2P路由器的初始设置

### 3.1.1 登录界面和管理界面的访问

配置K2P路由器首先需要登录到它的管理界面。通常情况下,首次登录需要通过网线连接路由器的LAN端口,并在浏览器中输入路由器的默认IP地址。以K2P路由器为例,默认IP地址可能是192.168.0.1或192.168.1.1。在输入正确的IP地址后,用户界面会出现登录界面,此时需要输入默认的用户名和密码(通常为admin/admin或者admin/password,具体视不同品牌和型号的路由器而定)。

一旦登录成功,就可以看到K2P路由器的管理界面,它通常包含系统信息、网络设置、安全设置、高级设置等主菜单。用户可以按照向导提示或自由探索各种菜单项来配置路由器的初始设置。

### 3.1.2 基本网络参数的配置

接下来,对K2P路由器的基本网络参数进行配置是非常关键的一步,这涉及到路由器的网络性能和安全设置。首先应该更改路由器的默认登录凭证,设置一个复杂且难以猜测的密码,以提高安全性。

紧接着,需要配置WAN(广域网)设置,这包括连接类型(比如PPPoE、动态IP或者静态IP),并填入由ISP(互联网服务提供商)提供的相关信息,如用户名、密码、DNS服务器地址等。此外,还要配置无线网络参数,包括SSID(无线网络名称)、加密类型(WEP、WPA/WPA2等)和密钥。

#### 代码块示例

```bash

# 更改登录凭证的命令

router> enable

router# configure terminal

router(config)# line console 0

router(config-line)# login local

router(config-line)# password your-new-password

router(config-line)# exit

router(config)# li

```

0

0