【Python安全通信通道构建教程】:从零开始的cryptography实践

发布时间: 2024-10-06 08:45:23 阅读量: 2 订阅数: 2

# 1. Python安全通信通道概述

在当今数字化时代,确保数据传输的安全性是至关重要的。Python作为一种广泛使用的高级编程语言,在构建安全通信通道方面提供了强大的支持。通过理解Python安全通信通道的基本概念和应用,开发者可以有效地保护应用免受潜在的网络攻击和数据泄露。

本章将简要介绍Python安全通信通道的作用和重要性,并概述它在确保网络安全中的关键地位。我们将探讨Python安全通信通道的实现框架,以及如何构建一个基本的安全通道。本章不涉及复杂的加密技术细节,而是为读者提供一个清晰的入门指南,为后续章节关于Python加密原理、库的使用和具体实现打下坚实的基础。

在后续章节中,我们将深入探讨Python安全编程基础、加密技术的核心算法,以及如何使用Python cryptography库来实现安全通信。通过一步步的实战演练,读者将能够掌握构建安全通信通道的技能,确保他们的应用通信既安全又高效。

# 2. Python安全基础与加密原理

## 2.1 Python中的安全编程基础

### 2.1.1 Python安全编程的重要性

在数字化时代,软件安全是企业和个人用户最关心的问题之一。Python作为一种广泛应用于各个领域的编程语言,其编写的安全性直接影响到整个系统的稳固性。安全编程不仅是防止恶意攻击,防止数据泄露的第一步,也是构建可信赖应用的基石。Python语言简单、易读和易写的特点,虽让开发变得更加便捷,但也意味着在不经意间可能引入安全漏洞。因此,了解Python中的安全编程基础,掌握如何构建安全的程序代码,对于IT开发者来说至关重要。

### 2.1.2 安全编码实践与原则

为了编写安全的Python代码,开发者必须遵循一些基本的安全编码实践与原则。以下是一些通用的安全编码准则:

- **最小权限原则**:代码在执行时,应当仅具备完成任务所必需的最小权限。

- **避免硬编码敏感信息**:如密码、密钥等敏感信息不应该直接写在源代码中。

- **使用安全的函数和库**:优先使用安全性已被验证的库和函数,而不是尝试自己编写可能有漏洞的代码。

- **输入验证**:确保所有外部输入都经过验证,防止注入攻击。

- **错误处理**:妥善处理错误和异常,避免泄漏敏感信息。

- **安全的会话管理**:正确管理用户会话,避免会话劫持和跨站脚本攻击(XSS)。

遵循这些原则可以显著提高代码的安全性。开发者应当持续学习和关注最新的安全动态和漏洞,以及时应对潜在的风险。

## 2.2 加密技术的基本概念

### 2.2.1 对称加密与非对称加密的区别

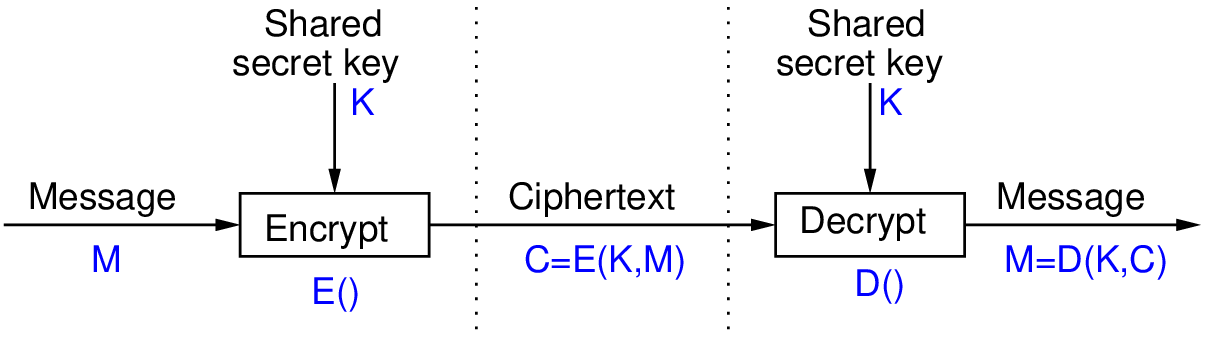

加密技术是保障信息安全的核心技术之一。它主要分为对称加密和非对称加密两种。

- **对称加密**使用同一个密钥对数据进行加密和解密。这种方法速度快,但密钥的安全分发是一个挑战,因为接收者和发送者都需要有这个密钥。常见的对称加密算法包括AES(高级加密标准)和DES(数据加密标准)。

- **非对称加密**使用一对密钥——公钥和私钥。公钥可以公开分享,用于加密数据,而私钥必须保密,用于解密。RSA是最著名的非对称加密算法之一。非对称加密解决了密钥分发的问题,但是它的运算速度比对称加密慢得多。

### 2.2.2 哈希函数与数字签名的作用

除了对称加密和非对称加密之外,哈希函数和数字签名也是构建安全应用时不可或缺的组成部分。

- **哈希函数**是一种从任意长度数据映射到固定长度数据的函数,其输出被称为哈希值或摘要。哈希函数的特点包括单向性和抗碰撞性,即无法从哈希值推导出原始数据,并且很难找到两个不同的输入产生相同的哈希值。哈希函数广泛应用于数据完整性验证和存储密码。

- **数字签名**使用非对称加密技术来证明数据的完整性和来源。发送方用自己的私钥生成数字签名,并与消息一起发送给接收方。接收方可以使用发送方的公钥验证签名,从而确认消息确实是由发送方发出,并且在传输过程中未被篡改。

## 2.3 密码学中的核心算法

### 2.3.1 AES算法详解

高级加密标准(AES)是一种广泛使用的对称加密算法,旨在替代过时的DES算法。AES算法为数据加密提供了一种安全、高效的方法。AES定义了三种不同的密钥长度:128位、192位和256位。密钥长度越长,加密越安全,但计算开销也相应增加。

AES加密过程包括多个轮次的重复执行,每一轮包括四个步骤:

1. **添加轮密钥**(AddRoundKey):通过与轮密钥进行异或操作,对数据进行加密。

2. **混淆层**(SubBytes):使用替换表(S盒)对数据块中的每个字节进行替换。

3. **行移位**(ShiftRows):按一定规则对数据块中的行进行移位变换。

4. **列混淆**(MixColumns):对数据块的列进行混合变换。

AES算法之所以强大,不仅在于它的算法复杂性,也在于它的密钥扩展机制。通过密钥扩展,从一个初始密钥生成多个轮密钥,用于加密的每一轮。

### 2.3.2 RSA算法及其数学基础

RSA算法是第一个广泛使用的非对称加密算法,它基于一个简单的数论事实:将两个大质数相乘十分容易,但是将乘积进行质因数分解却极其困难。RSA算法的安全性正是建立在这个难题之上。

RSA算法涉及以下关键步骤:

1. **密钥生成**:选择两个大质数 \( p \) 和 \( q \),计算它们的乘积 \( n = p \times q \)。然后选择一个与 \( (p-1) \times (q-1) \) 互质的数 \( e \),作为公钥的一部分。接着,计算 \( e \) 关于 \( (p-1) \times (q-1) \) 的模逆元 \( d \),作为私钥的一部分。

2. **加密**:使用公钥 \( (n, e) \),对于要加密的消息 \( M \),计算密文 \( C = M^e \mod n \)。

3. **解密**:使用私钥 \( (n, d) \),对于密文 \( C \),恢复消息 \( M = C^d \mod n \)。

RSA算法的密钥生成是算法安全性的关键。由于 \( e \) 和 \( d \) 的值依赖于 \( p \) 和 \( q \) 的乘积,而分解这个乘积的难度确保了攻击者难以从公钥推导出私钥。

以上内容展示了Python安全基础与加密原理的核心概念,从安全编程的必要性到加密技术的基本分类,再到密码学的核心算法详解。接下来的章节,将会深入探讨如何利用Python中的库如`cryptography`来实现这些加密原理,确保实际应用中的数据安全。

# 3. Python cryptography库实战

Python作为一种高级编程语言,在实现安全通信通道方面扮演着至关重要的角色。Python通过其丰富的库,使得开发者能够轻松地实现加密通信。在这一章节中,我们将深入了解如何使用Python的cryptography库来创建安全通信通道。

## 3.1 安装与环境配置

### 3.1.1 cryptography库的安装

安装cryptography库是构建安全通信通道的第一步。cryptography库提供了一系列加密算法,包括但不限于对称加密、非对称加密、哈希函数以及数字签名。它致力于提供易用的安全API,同时也适用于需要高性能和安全保证的应用。

要安装cryptography库,可以使用pip,Python的包管理工具:

```bash

pip install cryptography

```

安装完成后,我们可以在Python脚本中导入库并使用其功能:

```python

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.backends import default_backend

```

### 3.1.2 开发环境的搭建与配置

在开发环境方面,除了安装cryptography库以外,还需要配置好Python的IDE环境。对于大多数开发人员来说,PyCharm和VSCode是两个流行的选择。这些IDE提供了代码高亮、调试工具和版本控制等功能。

我们还需要配置一个虚拟环境,避免项目之间的依赖冲突。通过创建一个`requirements.txt`文件,可以指定项目依赖的库版本:

```text

cryptography==36.0.1

```

创建和激活虚拟环境的命令如下:

```bash

python -m venv venv

source venv/bin/activate # 在Windows上使用 venv\Scripts\activate.bat

pip install -r requirements.txt

```

使用虚拟环境可以确保你的系统Python环境保持干净,同时也方便在不同的项目间切换不同的库版本。

## 3.2 对称加密的实现

### 3.2.1 使用Fernet构建安全通道

Fernet是一种特殊的对称加密方式,它基于AES加密算法,并且支持密钥的自动管理。Fernet保证了加密数据的完整性,通过消息认证码(MAC)来检测数据是否被篡改。下面是使用Fernet构建安全通信通道的基本步骤:

```python

from cryptography.fernet import Fernet

# 生成密钥

key = Fernet.generate_key()

cipher_suite = Fernet(key)

# 加密数据

message = 'Hello, World!'

cipher_text = cipher_suite.encrypt(message.encode())

print(f'Encrypted message: {cipher_text}')

# 解密数据

plain_text = cipher_suite.decrypt(cipher_text).decode()

print(f'Decrypted message: {plain_text}')

```

### 3.2.2 AES加密与解密操作实例

Fernet虽然使用了AES算法,但对开发者来说是黑盒。我们也可以直接使用AES算法进行加密和解密操作。AES有三种不同的密钥长度:128、192和256位。以下是一个使用AES算法进行加密和解密的示例:

```python

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives import padding

from cryptography.hazmat.primitives.kdf.pbkdf2 import PBKDF2HMAC

from cryptography.hazmat.primitives import hashes

import os

# 密钥的生成

key = os.urandom(32) # 生成一个256位的随机密钥

# 初始化向量的生成

iv = os.urandom(16) # 生成一个128位的随机IV

# 创建加密器

cipher_suite = Cipher(algorithms.AES(key), modes.CBC(iv), backend=default_backend())

encryptor = cipher_suite.encryptor()

# 数据加密过程

padder = padding.PKCS7(algorithms.AES.block_size).padder()

data = 'The quick brown fox jumps over the lazy dog'

padded_data = padder.update(data.encode()) + padder.finalize()

# 加密数据

cipher_text = encryptor.update(padded_data) + encryptor.finalize()

print(f'Encrypted text: {cipher_text}')

# 创建解密器

decryptor = cipher_suite.decryptor()

# 解密数据过程

unpadder = padding.PKCS7(algorithms.AES.block_size).unpadder()

decrypted_padded_data = decryptor.update(cipher_text) + decryptor.finalize()

decrypted_data = unpadder.update(decrypted_padded_data) + unpadder.finalize()

print(f'Decrypted text: {decrypted_data.decode()}')

```

请注意,上述代码需要遵循特定的填充规则,并且密钥和IV需要保密。一旦密钥丢失,加密的数据将无法恢复。同时,IV不应该重复使用。在实际应用中,通常会使用密钥派生函数(KDF)从密码生成密钥,以提高安全性。

## 3.3 非对称加密的实现

### 3.3.1 RSA密钥对的生成与管理

非对称加密使用一对密钥,一个公钥和一个私钥。公钥可以自由分发,用于加密数据,而私钥必须保密,用于解密数据。RSA是一种广泛使用的非对称加密算法。下面是生成RSA密钥对和加密解密的基本步骤:

```python

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.hazmat.primitives import serialization

# 生成密钥对

private_key = rsa.generate_private_key(

public_exponent=65537,

key_size=2048,

backend=default_backend()

)

public_key = private_key.public_key()

# 密钥的保存

private_pem = private_key.private_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PrivateFormat.PKCS8,

encryption_algorithm=serialization.NoEncryption()

)

public_pem = public_key.public_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PublicFormat.SubjectPublicKeyInfo

)

with open('private.pem', 'wb') as f:

f.write(private_pem)

with open('public.pem', 'wb') as f:

f.write(public_pem)

# 使用公钥加密

public_key = serialization.load_pem_public_key(

public_pem,

backend=default_backend()

)

message = 'Hello, World!'

ciphertext = public_key.encrypt(

message.encode(),

padding.OAEP(

mgf=padding.MGF1(algorithm=hashes.SHA256()),

algorithm=hashes.SHA256(),

label=None

)

)

# 使用私钥解密

private_key = serialization.load_pem_private_key(

private_pem,

password=None,

backend=default_backend()

)

plaintext = private_key.decrypt(

ciphertext,

padding.OAEP(

mgf=padding.MGF1(algorithm=hashes.SHA256()),

algorithm=hashes.SHA256(),

label=None

)

)

print(f'Original message: {message}')

print(f'Decrypted message: {plaintext.decode()}')

```

### 3.3.2 使用公私钥进行数据加解密

使用RSA密钥对进行数据加密和解密是一个基本的安全通信实现方式。公钥加密,私钥解密的过程保证了数据传输的安全性,即使数据被拦截,没有私钥也无法解密。这种方式非常适合安全的密钥交换、数字签名以及安全的密钥存储。

## 3.4 哈希与数字签名应用

### 3.4.1 哈希函数的使用与数据完整性验证

哈希函数将输入的数据(无论大小)映射到固定长度的字符串,这个字符串称为哈希值。哈希函数是不可逆的,即不能从哈希值推导出原始数据。在安全通信中,哈希函数用于验证数据的完整性。

Python的cryptography库提供了多种哈希算法。以下是一个使用SHA-256哈希算法的例子:

```python

import hashlib

import os

# 消息的哈希

message = 'The quick brown fox jumps over the lazy dog'

hash_object = hashlib.sha256(message.encode())

hex_dig = hash_object.hexdigest()

print(f'Hash value: {hex_dig}')

```

### 3.4.2 数字签名的创建和验证过程

数字签名使用非对称加密技术来确保消息的完整性和认证。签名可以由消息的发送方生成,然后任何人都可以使用公钥来验证签名的有效性。以下是一个数字签名的创建和验证过程的示例:

```python

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives import hashes

from cryptography.hazmat.primitives.asymmetric import padding, rsa

from cryptography.exceptions import InvalidSignature

# 创建私钥和公钥

key = rsa.generate_private_key(

public_exponent=65537,

key_size=2048,

backend=default_backend()

)

private_key = key.private_key()

public_key = key.public_key()

# 创建签名

message = b'This is a signed message'

signature = private_key.sign(

message,

padding.PSS(

mgf=padding.MGF1(hashes.SHA256()),

salt_length=padding.PSS.MAX_LENGTH

),

hashes.SHA256()

)

# 验证签名

try:

public_key.verify(

signature,

message,

padding.PSS(

mgf=padding.MGF1(hashes.SHA256()),

salt_length=padding.PSS.MAX_LENGTH

),

hashes.SHA256()

)

print('The signature is valid.')

except InvalidSignature:

print('The signature is not valid.')

```

在本节中,我们介绍了如何使用Python的cryptography库来实现对称加密、非对称加密、哈希函数和数字签名等安全通信的基本技术。这为构建安全通信通道打下了坚实的基础。在接下来的章节中,我们将深入探讨如何在实际应用中利用SSL/TLS和Secure Sockets Layer协议来创建更为可靠和安全的通信通道。

# 4. 安全通信通道的构建与应用

## 4.1 安全传输层(SSL/TLS)协议

### 4.1.1 SSL/TLS协议在Python中的应用

SSL(Secure Sockets Layer,安全套接层)和TLS(Transport Layer Security,传输层安全)是为网络通信提供安全及数据完整性的一种安全协议。SSL协议发展到3.0后被标准化为TLS 1.0,目前广泛使用的是TLS 1.2和TLS 1.3版本。在Python中,可以通过多种方式应用SSL/TLS协议,最常见的是使用`ssl`模块以及`cryptography`库。

`ssl`模块是Python标准库的一部分,它提供了对SSL协议的支持,可以用来创建安全的网络连接。这个模块允许Python程序以客户端或服务器端运行,与对方建立加密连接。

下面是一个使用`ssl`模块启用SSL/TLS的示例代码:

```python

import socket

import ssl

# 创建一个socket对象

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

# 包装socket以支持TLS协议

ssl_sock = ssl.wrap_socket(sock, cert_reqs=ssl.CERT_REQUIRED, server_hostname='***')

# 连接到服务器

ssl_sock.connect(('***', 443))

# 以下可以进行数据的收发...

```

在这段代码中,`ssl.wrap_socket`函数用于包装一个已存在的socket,使得网络通信更加安全。`cert_reqs`参数指定证书需求,`server_hostname`用于SNI(Server Name Indication)。

### 4.1.2 在cryptography中启用SSL/TLS

除了`ssl`模块,`cryptography`库也提供了对SSL/TLS的支持。`cryptography`不仅包括了对称加密和非对称加密,还包括了用于建立安全连接的HTTPS支持。

为了在`cryptography`中启用SSL/TLS,可以使用`hazmat`(Hardware and Cryptography)接口,它是cryptography库中用于直接操作底层加密原语的一个低级接口。下面的示例代码展示了一个如何使用`hazmat`来创建一个简单的HTTPS服务器:

```python

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives import serialization

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.hazmat.primitives import hashes

from cryptography.hazmat.primitives.asymmetric import padding

# 生成私钥和公钥

private_key = rsa.generate_private_key(

public_exponent=65537,

key_size=2048,

backend=default_backend()

)

public_key = private_key.public_key()

# 将公钥序列化为PEM格式

pem = public_key.public_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PublicFormat.SubjectPublicKeyInfo

)

# 使用私钥签名数据

message = b'This is a test message'

signature = private_key.sign(

message,

padding.PSS(

mgf=padding.MGF1(hashes.SHA256()),

salt_length=padding.PSS.MAX_LENGTH

),

hashes.SHA256()

)

print(pem)

print(signature)

```

在这个例子中,我们生成了一个RSA私钥,并使用它对数据进行了签名。`hazmat`接口提供了丰富的加密操作,但使用它需要对密码学有较深的了解,因为它直接提供了加密算法的实现,没有提供抽象层。

## 4.2 安全套接字层(Secure Sockets Layer)

### 4.2.1 使用Secure Sockets建立安全连接

安全套接字层(SSL)是一种加密技术,用来在互联网上提供安全通信。SSL使用了一种称为握手的过程,确保了连接两端的身份,并协商加密参数。在Python中,使用SSL建立安全连接主要依赖于`ssl`模块提供的封装。

在Python 3中,`ssl`模块可以用来创建一个安全的套接字连接。下面是一个简单的例子,展示了如何使用`ssl`模块在客户端和服务器之间建立一个SSL连接:

```python

import socket

import ssl

def create_ssl_context():

# 创建SSL上下文

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

context.load_cert_chain(certfile="server.crt", keyfile="server.key")

return context

def run_ssl_server(address):

# 创建SSL上下文

context = create_ssl_context()

# 创建socket并绑定

with socket.socket(socket.AF_INET, socket.SOCK_STREAM, 0) as sock:

sock.bind(address)

sock.listen(5)

while True:

# 接受客户端连接

conn, addr = sock.accept()

print('Connected by', addr)

with context.wrap_socket(conn, server_side=True) as ssock:

while True:

data = ssock.recv(1024)

if not data:

break

print('Received:', data)

ssock.sendall(data)

def run_ssl_client():

context = create_ssl_context()

# 创建socket并连接到服务器

with socket.create_connection(('localhost', 443)) as sock:

with context.wrap_socket(sock, server_hostname='localhost') as ssock:

ssock.sendall(b'Hello, world')

data = ssock.recv(1024)

print('Received:', data)

if __name__ == '__main__':

# server = threading.Thread(target=run_ssl_server, args=(('localhost', 443),))

# server.start()

run_ssl_client()

```

在这个例子中,我们创建了一个SSL上下文对象,加载了服务器的证书和密钥。在服务器代码中,我们使用`wrap_socket`方法包装了套接字,这使得它通过SSL进行通信。客户端在连接时也使用了`wrap_socket`方法,并指定了服务器的主机名。

### 4.2.2 客户端与服务器端安全通道的实现

为了实现客户端和服务器端的安全通道,需要在两个端点都实现SSL。我们已经在上节中展示了服务器端如何实现SSL,接下来是客户端的实现。

客户端的实现需要确保正确地验证服务器的身份,这通常通过服务器证书来完成。服务器证书必须由一个受信任的第三方证书机构(CA)签发。客户端在握手过程中会检查证书链,并且确保它信任了证书链中的CA。

客户端代码片段如下:

```python

def run_ssl_client():

context = create_ssl_context()

# 创建socket并连接到服务器

with socket.create_connection(('localhost', 443)) as sock:

with context.wrap_socket(sock, server_hostname='localhost') as ssock:

ssock.sendall(b'Hello, world')

data = ssock.recv(1024)

print('Received:', data)

```

在这个代码片段中,客户端创建了一个socket连接到服务器,并使用`wrap_socket`来包装它。注意这里我们传递了`server_hostname`参数给`wrap_socket`方法,这是一个可选参数,用来指定服务器的主机名。这会启动SNI(Server Name Indication)扩展,如果服务器支持SNI,它可以根据`server_hostname`来选择正确的证书返回给客户端。

## 4.3 安全通信通道的常见问题与解决方案

### 4.3.1 常见的安全通信问题与排查

在实现和使用安全通信通道时,可能会遇到各种安全问题。这些问题可能源于网络层、应用层,甚至是协议层的问题。以下是一些常见的安全通信问题和排查方案:

1. **证书错误**:证书错误通常发生在客户端无法验证服务器提供的证书。这可能是由于证书过期、签名机构不受信任,或者是证书名称和服务器地址不匹配。排查方法包括检查服务器配置的SSL证书、确认证书是否由受信任的CA签发,并且确认SNI是否正确使用。

2. **加密套件不匹配**:如果服务器和客户端不支持共同的加密套件,通信将失败。检查服务器和客户端支持的加密套件列表,确保它们有交集。

3. **SSL/TLS版本不兼容**:不同版本的SSL/TLS协议存在已知的安全漏洞。确保服务器和客户端都使用最新的、安全的协议版本。

4. **不安全的密码**:使用已经被破解或认为不安全的加密算法(如MD5、RC4)是不安全的。定期更新加密算法和协议,淘汰已知不安全的实现。

### 4.3.2 安全实践中的性能优化与安全加固

构建安全通信通道时,不仅要考虑安全性,还要考虑性能优化和安全加固。以下是一些优化和加固的建议:

1. **启用会话重用**:SSL/TLS提供了会话重用的机制,这意味着一旦建立了会话,后续的连接可以重用相同的加密参数,从而减少了握手的时间和计算资源的消耗。

2. **使用心跳保持连接**:在SSL/TLS中使用心跳(心跳包)可以保持TCP连接的活跃状态,避免因空闲超时导致的连接断开。

3. **优化密钥交换算法**:某些密钥交换算法如ECDHE相比DHE有更高的性能,因为ECDHE使用椭圆曲线加密算法,比传统的离散对数加密算法更有效率。

4. **使用安全的加密配置**:确保使用强加密套件和安全的密码组合。避免使用已知的不安全算法,比如RC4和MD5。

5. **部署HSTS**:HTTP严格传输安全(HSTS)是一种安全策略机制,它允许Web服务器指示浏览器仅通过HTTPS连接到服务器,从而保护用户免受中间人攻击。

6. **应用安全更新和补丁**:定期更新服务器软件和操作系统,并应用安全补丁以防止已知漏洞的利用。

安全通信通道的构建和应用是一个持续的过程,需要不断的监控、评估和改进。通过采取上述建议,可以提高通信的安全性和效率。

# 5. Python安全通信通道高级主题

## 5.1 安全会话管理与密钥交换

### 5.1.1 会话密钥的概念与管理

在安全通信中,会话密钥是指在特定通信会话中使用的临时加密密钥。它与长期密钥(如TLS证书中使用的密钥)不同,长期密钥用于身份验证,而会话密钥用于保证传输过程中的数据加密。

会话密钥的管理涉及生成、存储和销毁。为了保证会话密钥的安全性,通常使用密钥派生函数(如HKDF)来从长期密钥或密码中生成会话密钥。此外,密钥交换协议如Diffie-Hellman(DH)或其更安全的变体ECDH(椭圆曲线Diffie-Hellman)允许通信双方即使在不安全的通道上也能安全地交换密钥。

### 5.1.2 密钥交换机制与实现

在Python中,可以使用`cryptography`库来实现密钥交换。例如,使用ECDH协议,代码示例如下:

```python

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives.asymmetric import ec

from cryptography.hazmat.primitives import hashes, serialization

# 生成椭圆曲线私钥

private_key = ec.generate_private_key(

ec.SECP384R1(), default_backend()

)

# 导出公钥

public_key = private_key.public_key()

# 交换密钥

peer_public_key = ec.EllipticCurvePublicKey.from_public_bytes(

peer_public_key_data, default_backend()

)

shared_key = private_key.exchange(ec.ECDH(), peer_public_key)

```

## 5.2 高级加密协议与实现

### 5.2.1 高级加密标准(AES)的深入解析

高级加密标准(AES)是一种广泛使用的对称加密算法。它基于替代-置换网络(SPN)结构,并支持128、192和256位密钥长度。AES加密过程包括多轮的重复替代、置换、混合列和轮密钥加。

在Python中,`cryptography`库提供了简单易用的接口来应用AES算法,例如:

```python

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.backends import default_backend

import os

# 生成随机密钥和初始化向量

key = os.urandom(32)

iv = os.urandom(16)

# 创建一个AES加密器

cipher = Cipher(algorithms.AES(key), modes.CFB(iv), backend=default_backend())

```

### 5.2.2 传输层安全(TLS)的配置与最佳实践

TLS是建立在SSL协议上的安全协议,用于在两个通信实体间提供安全通信。在Python中,可以利用`ssl`模块来实现TLS。以下是一个TLS服务器的示例配置:

```python

import socket

from ssl import wrap_socket, CERT_REQUIRED

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

context.load_cert_chain(certfile="server.crt", keyfile="server.key")

bind_address = '***.*.*.*'

bind_port = 65432

with socket.create_server((bind_address, bind_port), reuse_port=True) as sock:

with wrap_socket(sock, server_side=True, cert_reqs=CERT_REQUIRED, ssl_context=context) as ssock:

while True:

conn, addr = ssock.accept()

print('Connection from', addr)

# 处理连接

conn.close()

```

## 5.3 安全通信通道的合规性与审计

### 5.3.1 合规性要求在安全通信中的角色

合规性要求定义了组织必须遵循的安全标准和法规,以确保其数据处理过程的合法性和安全性。例如,支付卡行业数据安全标准(PCI DSS)要求使用TLS保护存储和传输的所有信用卡数据。

为了满足合规性要求,企业应定期审计其安全通信实践,并确保所有使用了加密的通道符合行业标准。

### 5.3.2 安全通道的审计与日志管理

审计和日志管理是合规性的重要组成部分,它们帮助组织理解安全事件何时何地发生,以及谁是责任人。Python中的`audit`模块可以用来记录和审查事件。同时,Python应用应当记录与安全相关的日志事件,例如使用日志库来记录:

```python

import logging

logging.basicConfig(filename='app.log', level=***)

logger = logging.getLogger('security')

try:

# 安全操作

pass

except Exception as e:

# 记录异常信息

logger.error(f"Security error occurred: {e}")

```

在本章中,我们深入探讨了安全通信通道中会话密钥的管理、高级加密协议的实施和合规性的关键方面。这些知识将帮助IT专业人士构建更强大、合规的安全通信解决方案。

0

0