【Linux文件系统安全性深度解析】:链接的风险与安全防护

发布时间: 2024-09-27 03:46:06 阅读量: 139 订阅数: 37

2023年“信息安全管理与评估”第二阶段十套赛题汇总(部分)

# 1. Linux文件系统基础

Linux文件系统是操作系统中至关重要的组成部分,它负责组织和存储用户与系统的所有数据。在Linux中,文件系统并不仅仅是存放文件的地方,它还定义了文件如何存储、如何访问以及如何与存储设备交互。

## 文件系统结构概述

Linux文件系统采用一种分层的目录结构,每个目录和子目录都可以包含文件、链接、设备文件、管道文件和套接字。这一切始于根目录(`/`),它是所有文件系统的起点。从根目录开始,我们可以看到诸如`/bin`、`/etc`、`/dev`、`/home`、`/proc`等标准目录。每个目录都有其特定的用途,例如:

- `/bin` 包含了许多基本的用户命令。

- `/etc` 用于存放配置文件。

- `/home` 是普通用户主目录的位置。

## 文件系统类型

Linux支持多种文件系统类型,每种类型都有其特定的用途和特性。常见的类型有:

- **ext4**:这是目前最普遍的Linux文件系统,支持大容量存储和高速访问。

- **XFS**:特别适合大型数据库和视频流服务,以其高效率和可扩展性著称。

- **Btrfs**:提供高级的文件系统功能,如快照、集成RAID和在线碎片整理。

理解这些基础概念对于任何想要在Linux上工作的IT专业人员来说都是至关重要的。因为文件系统的知识可以帮助我们更好地管理存储资源,提高数据访问效率,以及通过适当的配置提高系统的安全性。在后续的章节中,我们将进一步探讨Linux文件系统的安全性以及如何优化和保护它。

# 2. Linux文件系统安全风险分析

在现代操作系统中,Linux 文件系统是整个系统安全性的基石之一。它不仅负责存储和组织数据,还控制着用户对文件和目录的访问权限。然而,这同时也带来了安全风险。在这一章节中,我们将深入分析 Linux 文件系统中的潜在风险,以及它们是如何被利用的。

## 2.1 文件系统中的权限问题

Linux 文件系统中的权限问题主要涉及权限设置不当,这包括文件和目录的所有者、所属组以及其他用户权限分配的问题。正确管理权限是保障系统安全的重要一环。

### 2.1.1 权限基础和三类用户

Linux 文件系统将用户分为三类:文件所有者(owner)、所属组(group)和其他用户(others)。每类用户对文件和目录都有不同的权限,如读(read)、写(write)和执行(execute)权限。

为了更好地理解权限,我们可以使用 `ls -l` 命令来查看文件权限。例如:

```bash

$ ls -l /etc/passwd

-rw-r--r-- 1 root root 1056 Mar 12 13:15 /etc/passwd

```

在这个例子中,文件 `/etc/passwd` 对所有者(root)拥有读写权限,对所属组成员和其他用户只有读权限。

### 2.1.2 特殊权限位和默认权限

Linux 还提供了一些特殊的权限位,例如 `setuid`(设置用户ID)、`setgid`(设置组ID)和 `sticky` 位。这些特殊权限位可以对文件和目录的权限进行更精细的控制。

默认权限是当创建新文件或目录时,系统自动赋予的权限。通常,新的文件默认权限是 `644`(rw-r--r--),新目录的默认权限是 `755`(rwxr-xr-x)。然而,这些默认权限可以通过 `umask` 命令进行配置。

### 2.1.3 更改权限示例

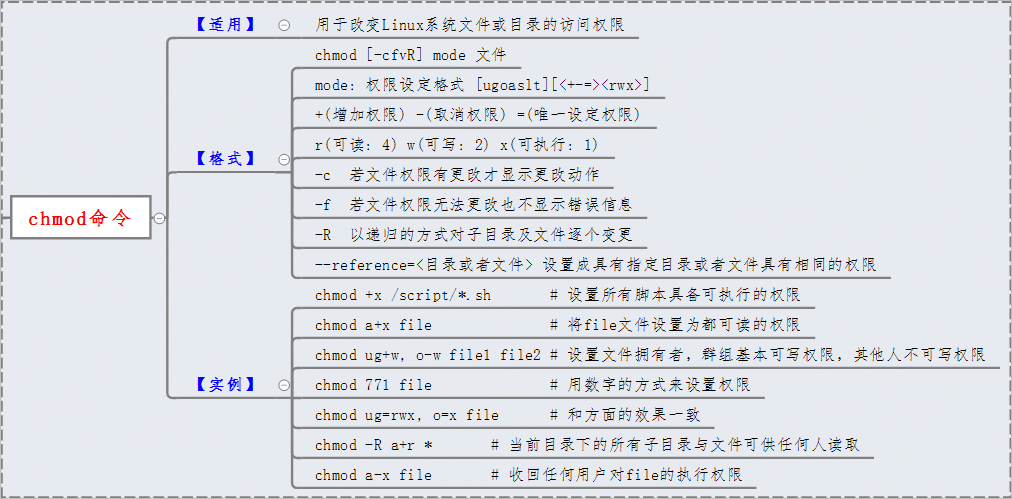

要更改文件或目录的权限,可以使用 `chmod` 命令。例如,如果我们要为文件 `example.txt` 添加执行权限,可以执行:

```bash

$ chmod +x example.txt

```

查看更改后的权限,我们可以再次使用 `ls -l`。

## 2.2 文件系统中的访问控制

访问控制列表(ACL)和安全增强型 Linux(SELinux)是 Linux 系统中加强文件系统安全性的高级工具。

### 2.2.1 访问控制列表(ACL)的应用

ACL 提供了一种灵活的权限管理机制,允许我们为系统上的单个用户或组指定对文件或目录的访问权限。

例如,我们可以通过以下命令给特定用户 `user1` 添加对文件 `testfile` 的读权限:

```bash

$ setfacl -m u:user1:r testfile

```

使用 `getfacl testfile` 命令可以查看 `testfile` 的 ACL 权限。

### 2.2.2 SELinux 和 AppArmor 的安全策略

SELinux 和 AppArmor 是 Linux 中的强制访问控制(MAC)安全模块。它们通过实施安全策略来限制程序和进程的权限,从而增强系统安全。

以 SELinux 为例,我们可以通过以下命令来更改 SELinux 的上下文:

```bash

$ chcon -t httpd_sys_content_t /var/www/html/index.html

```

这条命令将 `/var/www/html/index.html` 文件的 SELinux 类型更改为 `httpd_sys_content_t`,这对于 Apache 网页服务器是合适的。

## 2.3 潜在的安全威胁

理解并识别 Linux 文件系统中的潜在威胁对于维护系统安全至关重要。

### 2.3.1 系统漏洞利用

系统漏洞,比如缓冲区溢出或权限配置不当,往往会被恶意用户利用以获取未授权的访问权限。

### 2.3.2 恶意软件和木马攻击

恶意软件和木马程序可以通过文件系统的漏洞侵入系统,执行未授权的操作或窃取敏感信息。

在本章节中,我们探索了 Linux 文件系统安全风险的几个主要方面。我们了解了权限问题、访问控制以及潜在威胁,为下一章介绍的文件系统安全防护机制打下了坚实的基础。通过深入分析,我们可以更好地评估系统风险,制定相应的安全策略,保护系统不受威胁。

# 3. 文件系统安全防护机制

## 3.1 用户和组管理的安全策略

### 3.1.1 用户账户和密码安全

用户账户是Linux系统安全的基础。正确管理用户账户能够显著提高系统的安全性。密码安全是用户账户管理中尤为关键的一环,它不仅需要保证密码强度,还要有策略确保密码的定期更新以及防止密码泄露。

为了增强密码的安全性,系统管理员应该强制实施复杂的密码策略。比如,设置最小密码长度,要求密码中包含大小写字母、数字和特殊符号,甚至可以使用工具如 `pam_pwquality` 来增强密码策略。

此外,定期更换密码也是安全实践的一部分。可以使用 `chage` 命令来强制用户在一定时间后更改密码。

```bash

sudo chage -M 90 username

```

这里 `-M 90` 表示设置密码最大使用天数为90天。

同时,使用 `fail2ban` 或 `pam_tally2` 等工具来防止暴力破解,确保账户安全。例如,`pam_tally2` 可以显示账户的登录尝试次数,对超过限制的账户进行锁定。

```bash

sudo pam_tally2 --user username

```

### 3.1.2 组策略和权限分配

在Linux系统中,组是一个重要的概念,它允许管理员将用户集合在一起,方便权限管理。通过组策略,管理员可以为组分配特定的权限,这些权限将适用于组内的所有用户。

创建新组的命令是 `groupadd`,而为用户添加到一个组则使用 `usermod -aG`。重要的是,当用户添加到新组时,需要使用 `-a` 参数,表示以追加的方式添加用户到组而不是替换现有的组成员。

```bash

sudo groupadd newgroup

sudo usermod -aG newgroup username

```

在权限分配方面,管理员应采用最小权限原则,即只给用户和组分配完成任务所必需的最小权限。可以通过修改文件和目录的权限来实现这一点。

例如,为特定组赋予对某个目录的读写权限,可以使用 `chmod` 和 `chgrp` 命令:

```ba

```

0

0