【Linux文件安全防护指南】:SELinux与AppArmor的实战运用

发布时间: 2024-09-27 03:21:56 阅读量: 84 订阅数: 36

Linux安全加固:SELinux实战应用与策略配置全解析

# 1. Linux文件安全防护概览

## 1.1 Linux文件系统简介

Linux文件系统是所有Linux操作系统不可或缺的核心组成部分,它负责数据的存储、检索和管理。该系统基于标准的目录结构和文件权限模型,是确保数据安全和访问控制的基础。为了增强文件系统的安全性,各种策略和工具被开发出来,以防范未授权访问和恶意软件侵害。

## 1.2 文件安全防护的重要性

在当前的网络环境中,数据泄露和系统入侵事件频发,因此,确保文件系统的安全变得尤为重要。文件安全防护不仅仅是保障数据的完整性,还包括防止非法篡改、确保合规性以及保护知识产权。通过设置正确的权限、使用加密技术、实施访问控制策略等手段,可以有效提高系统的整体安全水平。

## 1.3 探索Linux文件安全防护技术

Linux提供了多种安全机制来保护文件系统,如传统的 discretionary access control (DAC),以及更为先进的 mandatory access control (MAC)。DAC通过文件权限和所有权来控制访问,而MAC则使用安全策略来强制限制对系统资源的访问。本章将概述这些技术,并深入探讨如何利用它们来加固Linux文件系统的安全防护。

# 2. SELinux基础和配置

## 2.1 SELinux的基本概念

### 2.1.1 安全策略和模型简介

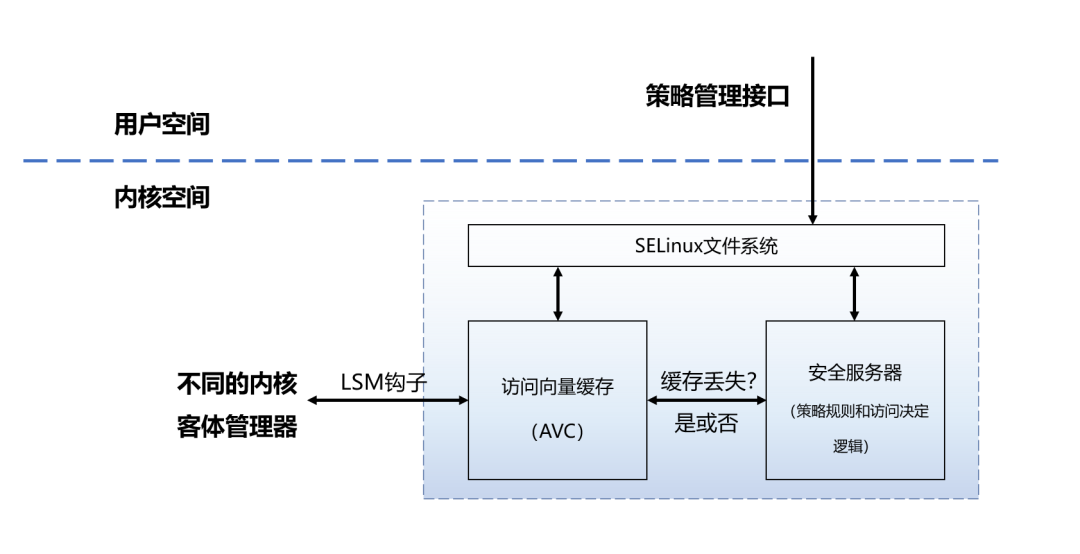

SELinux(Security-Enhanced Linux)是一种安全模块,最初由美国国家安全局(NSA)开发,用于增强Linux操作系统的安全性能。SELinux通过强制访问控制(MAC)机制来实现这一目标,它基于策略的访问控制模型,强制限制了程序和进程可以访问的资源类型。

SELinux的安全策略定义了一套规则,这些规则指定了哪些主体(比如用户、程序、进程)可以对哪些客体(如文件、设备、网络端口)进行何种操作。这种策略的核心在于最小权限原则,确保即使在软件中存在安全漏洞的情况下,攻击者也无法通过这些漏洞获得过多的系统权限。

SELinux通过一种被称为“类型强制”的技术来实现这些安全策略。类型强制为系统中的每个对象分配了一个安全上下文,包括文件、目录、端口、网络接口等。访问控制决策基于这些上下文,通过定义良好的规则集,对访问请求进行检查,只有符合规则集的访问才被允许。

### 2.1.2 SELinux的工作模式与上下文

SELinux的工作模式主要分为三种:Enforcing(强制模式)、Permissive(宽容模式)、Disabled(禁用模式)。

- **Enforcing(强制模式)**:在这种模式下,SELinux强制执行安全策略,违反策略的行为将被记录并阻止。

- **Permissive(宽容模式)**:系统会记录违反策略的行为,但不会阻止它们。这有助于管理员在实施新策略时进行问题诊断。

- **Disabled(禁用模式)**:SELinux不会对系统访问进行任何控制,安全策略不会被执行。

在每个文件或进程的上下文中,SELinux维护了四个安全相关的元素:用户(user)、角色(role)、类型(type)、和可选的范围(MCS/Multi-Level Security,或MLS/Multi-Category Security)。这些元素组成了安全上下文,它是一个关键概念,因为它是访问决策的基础。

系统管理员需要熟悉如何阅读和解释安全上下文,以便正确地诊断和解决问题。例如,查看文件的安全上下文可以通过`ls -Z`命令实现,而进程的上下文可以通过`ps -Z`命令查看。

## 2.2 SELinux的实战部署

### 2.2.1 安装和启动SELinux

在大多数基于Red Hat的Linux发行版(如Fedora、CentOS和RHEL)中,SELinux通常是预安装并默认启用的。对于其他发行版,管理员可能需要手动安装SELinux软件包,并通过修改系统配置来启动它。

为了安装SELinux,管理员可以使用包管理器(如`yum`或`dnf`)安装`selinux-policy`和`selinux-policy-targeted`包:

```shell

sudo yum install selinux-policy selinux-policy-targeted

```

启动SELinux可以在启动过程中通过GRUB配置来实现,或者通过命令行工具`setenforce`临时启用。

要永久更改SELinux的状态,编辑`/etc/selinux/config`文件:

```

# This file controls the state of SELinux on the system.

# SELINUX= can take one of these three values:

# enforcing - SELinux security policy is enforced.

# permissive - SELinux prints warnings instead of enforcing.

# disabled - No SELinux policy is loaded.

SELINUX=enforcing

# SELINUXTYPE= type of policy in use. Possible values are:

# targeted - Only targeted network daemons are protected.

# minimum - Modification of targeted policy. Only selected processes are protected.

# mls - Multi Level Security protection.

SELINUXTYPE=targeted

```

保存并重新启动系统以使更改生效。此时,SELinux将按照配置文件中的设置启动并运行。

### 2.2.2 策略类型和布尔值的调整

SELinux策略类型(或简称为策略)定义了系统中允许的操作类型。`targeted`策略针对网络服务提供额外的安全保护,而`minimum`策略则提供了基础的SELinux功能。根据系统角色的不同,管理员可以选择最合适的策略。

调整SELinux策略通常需要管理员权限。例如,要查看当前的策略类型,可以使用以下命令:

```shell

semanage policy -l

```

为了调整策略类型,管理员需要使用`semanage`命令:

```shell

sudo semanage policy -P targeted

```

布尔值是SELinux策略中的一个简化设置,用于启用或禁用特定的策略选项,而不必修改策略文件。布尔值的调整非常常见,例如,为了允许使用FTP服务,管理员可以启用`allow_ftpd_full_access`布尔值:

```shell

sudo setsebool allow_ftpd_full_access on

```

可以通过`getsebool`命令来查看布尔值的当前状态:

```shell

getsebool allow_ftpd_full_access

```

布尔值的更改通常是即时生效的,但如果系统正在运行并产生相关问题,可能需要重新加载策略或重启服务以使更改完全生效。

### 2.2.3 应用案例:保护Web服务器

为了演示SELinux在实际环境中的应用,我们以一个常见的场景为例:保护Web服务器。使用Apache HTTP服务器作为示例,我们将展示如何通过SELinux来增强其安全。

首先,确保SELinux处于Enforcing模式并已经安装了Apache HTTP服务器和SELinux的策略包。通过以下步骤,我们可以限制Web服务器的文件访问权限,从而提高安全性:

1. 限制Apache用户只能访问其目录下的内容。Apache通常以`apache`用户运行,通过修改其SELinux上下文,我们可以定义它能访问哪些目录:

```shell

chcon -R -t httpd_sys_content_t /var/www/html

```

2. 确保SELinux策略允许Apache用户读取网页内容:

```shell

semanage fcontext -a -t httpd_sys_content_t "/var/www/html(/.*)?"

restorecon -Rv /var/www/html

```

3. 如果需要允许Apache用户修改内容,需要设置相应的布尔值:

```shell

setsebool -P httpd_unified on

```

在这个案例中,我们首先将Web服务器的目录更改为其正确的安全上下文,然后通过布尔值调整允许用户进行特定操作。通过这些步骤,我们可以使Web服务器在SELinux的保护下,限制潜在的风险。

在实际部署中,可能会遇到其他具体的安全需求,例如限制特定模块的访问、设定特定网络连接的权限等。SELinux提供了足够的灵活性和强大的功能来实现这些复杂的需求。通过细致的策略配置和布尔值调整,管理员可以确保Web服务器的安全性符合组织的安全政策。

## 2.3 SELinu

0

0