【xml.etree安全宝典】:防御XML攻击,保证数据安全的秘诀

发布时间: 2024-10-05 23:29:50 阅读量: 63 订阅数: 50

# 1. XML攻击概述及其安全威胁

在本章节中,我们将首先概述XML攻击的概念,并探讨它所带来的各种安全威胁。XML(Extensible Markup Language)作为一种用于存储和传输数据的标记语言,在互联网上广泛应用。然而,XML的灵活性和可扩展性也带来了安全风险。攻击者可以利用XML的特性,发起各种攻击,比如XML Bomb、XML External Entity(XXE)攻击等,这些攻击手段可以导致服务拒绝、信息泄露甚至是系统权限提升。因此,了解XML攻击的原理和表现,对于从事IT安全工作的专业人士来说,是维护网络安全的一个重要环节。我们将简要介绍这些攻击类型,并分析它们可能造成的潜在威胁,为后续章节深入探讨防御策略和最佳实践打下基础。

# 2. XML解析器与安全漏洞

## 2.1 XML解析器的基本工作原理

### 2.1.1 解析器的类型和应用场景

XML解析器是用于读取XML文件并将它们转换为可以进一步处理的数据结构的软件组件。解析器按照处理XML文档的方式分为两种主要类型:DOM (Document Object Model) 解析器和SAX (Simple API for XML) 解析器。

**DOM 解析器**:

- **工作方式**:加载整个XML文档到内存中,并构建一个树状结构,这个结构允许程序遍历文档、访问任何节点。

- **应用场景**:适用于XML文档较小、需要随机访问和修改文档中的数据。

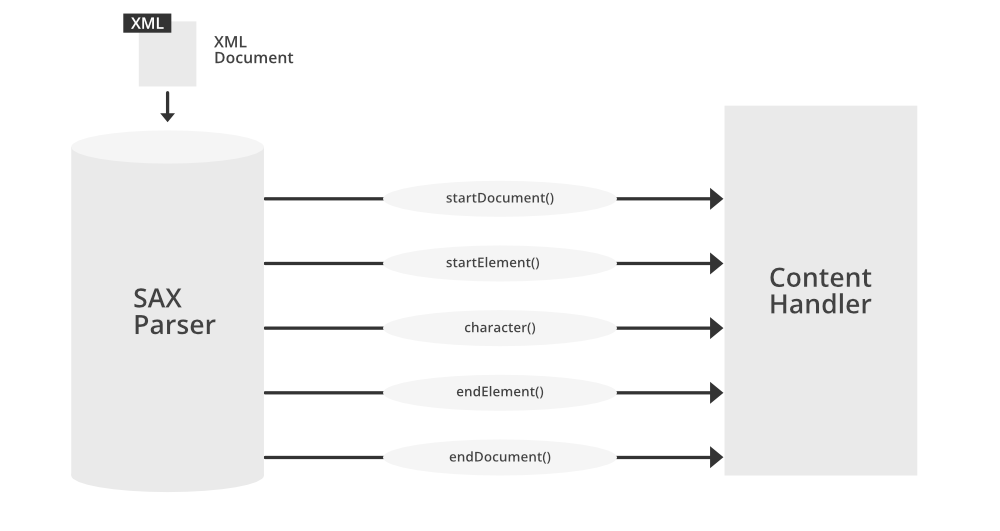

**SAX 解析器**:

- **工作方式**:通过事件驱动模型来解析XML文档,文档元素一旦被解析器发现,就立即处理。SAX 解析器不需要将整个文档载入内存,适合处理大型文件。

- **应用场景**:适用于处理大型XML文件,或者当只需要从头到尾顺序读取文档时。

### 2.1.2 解析器解析XML文档的过程

解析XML文档的过程通常遵循以下步骤:

1. **文档加载**:解析器从输入源(如文件、网络连接等)加载XML文档。

2. **语法检查**:检查文档的结构是否符合XML规范(比如标签是否闭合)。

3. **构建模型**:

- **DOM解析器**:将XML文档转换成一个树状对象模型。

- **SAX解析器**:根据事件(如开始标签、文本节点、结束标签)动态地构建文档的表示。

4. **数据访问**:根据解析模型访问文档中的数据。DOM允许随机访问,而SAX是顺序访问。

5. **资源清理**:当解析完成或出现错误时,解析器释放分配的资源。

## 2.2 XML解析器的安全漏洞分析

### 2.2.1 常见的XML安全漏洞类型

XML解析器可能遭受多种安全漏洞的攻击,其中最常见的包括:

**XML外部实体(XXE)攻击**:

- XXE攻击发生在解析器解析XML时,如果恶意XML包含对外部实体的引用,攻击者可以利用此特性来读取系统文件,执行远程请求等。

**服务器端请求伪造(SSRF)攻击**:

- SSRF攻击允许攻击者从运行XML解析器的服务器上发起对外部服务的请求。

**拒绝服务(DoS)攻击**:

- 通过提交精心构造的、异常大的XML文件,可能导致解析器消耗大量系统资源,从而达到使服务不可用的目的。

### 2.2.2 漏洞触发机制和攻击原理

这些漏洞的触发机制通常与解析器如何处理XML文档的外部资源引用和系统资源有关。例如:

- **XXE攻击** 的触发依赖于解析器的XXE支持,攻击者在XML中插入恶意的实体定义和引用,这在解析过程中可能会被读取和执行。

- **SSRF攻击** 利用解析器对内部网络或外部服务的请求,攻击者指定一个恶意的URI作为数据源,解析器在处理时会发起一个到指定URI的请求。

- **DoS攻击** 则可能利用解析器处理大型文件时的资源限制,通过不断发送这些大文件来耗尽服务器资源。

## 2.3 防御策略:选择安全的解析器

### 2.3.1 安全解析器的标准和特性

选择一个安全的XML解析器需要考虑如下标准和特性:

**安全特性**:

- **XXE防护**:解析器是否支持禁用外部实体的解析,或提供配置选项来禁用。

- **资源限制**:解析器是否可以限制文件大小,以及访问外部资源的能力。

**性能与效率**:

- **内存使用**:解析器是否高效利用内存,避免在处理大型文件时耗尽资源。

- **处理速度**:解析器是否优化了处理速度,以快速响应请求。

**标准支持**:

- **遵循标准**:解析器是否完全遵循W3C推荐的XML标准。

- **兼容性**:解析器与其他XML相关的技术(如XML Schema, XPath等)的兼容性。

### 2.3.2 如何选择和部署安全的XML解析器

选择和部署安全的XML解析器的步骤包括:

1. **评估需求**:确定应用程序需要哪些XML处理功能,以及对性能和安全性的要求。

2. **选择合适的解析器**:根据评估的需求,选择支持上述安全特性的解析器。

3. **配置安全选项**:启用所有必要的安全选项,例如禁用XXE解析。

4. **代码审查和测试**:审查代码确保解析器实例化正确,进行安全测试以验证配置。

5. **维护和更新**:定期检查解析器的更新,及时应用安全补丁和更新。

在下一章节,我们将深入探讨XML安全的最佳实践,以确保您的XML处理方案在文档结构验证、输入输出处理和API设计方面都达到最高标准。

# 3. XML安全最佳实践

## 3.1 XML文档的验证和签名

在处理XML文档时,验证(Validation)和签名(Signing)是确保数据完整性和验证来源的重要环节。这一部分涉及对文档结构和数据真实性的验证,并使用数字签名来保证数据未被篡改。

### 3.1.1 使用DTD和XML Schema验证XML结构

文档类型定义(DTD)和XML Schema都是用于验证XML文档结构的有效方式。它们定义了XML文档中元素和属性的规则和格式,以及它们之间的关系。

**DTD(Document Type Definition)**

DTD是一种较老的验证方式,虽然受到一些限制,但仍然在一些遗留系统中使用。DTD定义了XML文档的结构和语法,并可以指定哪些元素可以出现在文档中,它们的顺序、属性以及属性值等。

**XML Schema**

XML Schema是一种更强大的验证机制,它提供了比DTD更丰富的数据类型定义、命名空间支持,并允许定义默认值和固定值等。XML Schema使用XML语法,易于阅读和理解。

示例代码块展示了如何使用XML Schema来验证XML文档:

```xml

<!-- example.xsd -->

<xs:schema xmlns:xs="***">

<xs:element name="person">

<xs:complexType>

<xs:sequence>

<xs:element name="name" type="xs:string"/>

<xs:element name="age" type="xs:integer"/>

</xs:sequence>

</xs:complexType>

</xs:element>

</xs:schema>

```

```xml

<!-- example.xml -->

<root xmlns:xsi="***"

xsi:noNamespaceSchemaLocation="example.xsd

```

0

0