企业安全新策略:Kali Linux应用案例深度剖析

发布时间: 2024-09-28 12:04:33 阅读量: 24 订阅数: 48

操作系统安全:kalilinux简介.ppt

# 1. Kali Linux简介与安全测试概述

## 1.1 Kali Linux简介

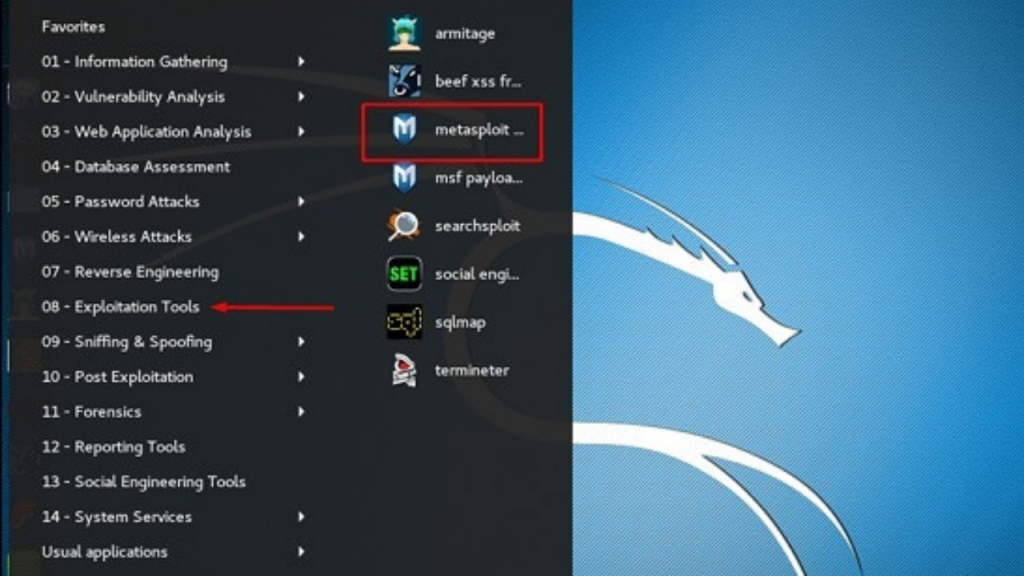

Kali Linux是基于Debian的Linux发行版,主要为安全审计、渗透测试和逆向工程设计。其包含数百个预先配置的安全工具,让安全专家和IT爱好者能够执行复杂的渗透测试任务。这款操作系统得到全球安全社区的支持和贡献,因其开源性质和不断更新的安全工具集而广受欢迎。

## 1.2 安全测试概述

安全测试是评估计算机软件、网络或系统的安全性以查找安全漏洞的过程。通过模拟攻击,测试者可以评估系统的脆弱性、薄弱环节以及能够被滥用的漏洞。安全测试的目的是发现和修复安全缺陷,防止潜在的安全威胁。

## 1.3 Kali Linux在安全测试中的重要性

Kali Linux在安全测试领域中扮演着至关重要的角色。它不仅提供了一个稳定的平台来运行各种安全工具,还促进了安全研究和漏洞分析。其广泛的安全工具集和定制化选项使得它成为安全专家和白帽黑客的首选操作系统。通过使用Kali Linux,测试者能够更高效地进行测试,深入地挖掘问题,并提供针对性的改善建议。

# 2. Kali Linux系统安装与环境配置

在本章节中,我们将深入了解如何安装和配置Kali Linux操作系统,并对系统环境进行优化配置以适应不同的安全测试需求。我们将从硬件要求、安装介质的准备、分区策略、初始配置、软件源更新维护、必备工具安装配置以及虚拟化环境的搭建与使用等方面进行探讨。

## 2.1 Kali Linux的安装过程详解

### 2.1.1 硬件要求与安装介质准备

Kali Linux作为一款专注于安全测试的操作系统,其对硬件的要求相对较高。对于希望进行安全测试的专业用户而言,建议至少具备如下硬件配置:

- CPU:多核处理器,建议使用Intel或AMD的多核处理器。

- 内存:至少2GB RAM,推荐使用4GB或更高。

- 硬盘空间:至少20GB的空闲硬盘空间,推荐使用SSD以提高性能。

- 显卡:支持VGA或HDMI输出,确保图形界面流畅。

- 网络接口:至少一个有线网络接口,无线网卡(如果需要无线渗透测试)。

安装介质的准备通常需要从Kali Linux官方网站下载对应的ISO文件。下载完成后,需要验证ISO文件的完整性,这通常通过下载SHA-256校验和文件并使用命令行工具如`sha256sum`进行比对。

```sh

sha256sum kali-linux-2023.1-amd64.iso

```

校验无误后,接下来需要创建一个启动盘。对于Windows用户,可以使用工具如Rufus,而对于Linux或macOS用户,推荐使用`dd`命令。

### 2.1.2 安装过程中的分区策略

Kali Linux提供了文本和图形两种安装方式,高级用户通常会选择文本安装以便更好地控制安装过程。在安装过程中,对分区进行适当设置是保障系统稳定性和性能的关键。建议采取以下分区策略:

1. 根分区(/):建议分配至少15GB的空间,以容纳系统文件和安装的安全工具。

2. 交换分区(swap):一般建议分配两倍的物理内存大小,如果内存小于2GB,则建议至少分配2GB。

3. /home分区:建议单独划分,以便保存用户数据和安装额外的工具包。

4. /boot分区:如果安装Kali Linux与Windows双系统,建议单独划分一个512MB的/boot分区。

使用`cfdisk`、`fdisk`或`gdisk`等分区工具来创建这些分区,并确保格式化为正确的文件系统类型,如ext4。

### 2.1.3 安装后的初始配置

安装完成后,初始配置主要包括设置主机名、配置网络、创建用户账户等。首先,设置主机名可以通过修改`/etc/hostname`文件完成。

```sh

echo "kali-server" > /etc/hostname

```

配置网络时,可以设置静态IP或使用DHCP。如果是静态IP,需要配置`/etc/network/interfaces`文件。

创建用户账户可以通过`useradd`命令,并通过`passwd`命令设置密码。

```sh

useradd -m -s /bin/bash newuser

passwd newuser

```

此外,为了保证系统安全,应安装并配置好防火墙,如`iptables`或`firewalld`。

## 2.2 系统环境与工具包优化配置

### 2.2.1 软件源更新与维护

Kali Linux系统自带的软件源可能不包含最新的软件包,因此需要进行更新。软件源的配置文件位于`/etc/apt/sources.list`。可以编辑该文件并添加新的源,如Kali Linux的官方源或其他可靠的第三方源。

```sh

vim /etc/apt/sources.list

```

然后,执行以下命令以更新软件包列表并升级系统:

```sh

apt-get update && apt-get upgrade

```

### 2.2.2 必备工具的安装与配置

安全测试人员需要安装一系列必备的工具。例如,可以使用以下命令安装Nmap、Wireshark等常用工具:

```sh

apt-get install nmap wireshark

```

安装完成后,需要对某些工具进行配置。例如,Wireshark需要安装`wireshark-qt`包并配置非root用户可以捕获数据包。

### 2.2.3 虚拟化环境的搭建与使用

虚拟化技术允许在同一物理硬件上运行多个虚拟机,这对于测试不同的攻击场景和安全防御策略十分有用。Kali Linux支持多种虚拟化技术,包括VirtualBox、VMware、QEMU等。

为了在虚拟化环境中安装Kali Linux,首先需要创建一个虚拟机并为其配置足够的资源。接下来,在虚拟机中加载之前创建的安装介质,并按照之前章节介绍的安装步骤进行安装。

完成安装后,根据需要配置网络,确保虚拟机能够连接到其他网络环境或互联网。这样就可以在安全、隔离的环境中进行渗透测试或其他安全操作。

以上内容详细介绍了Kali Linux系统安装和环境配置的各个步骤,以及如何优化系统环境以适应安全测试的需求。在下一章节,我们将探索Kali Linux在渗透测试中的应用,深入了解网络扫描、漏洞利用、后渗透阶段的具体操作。

# 3.1 网络扫描与信息收集

网络扫描与信息收集是渗透测试中至关重要的一步,通过这一阶段能够为后续的漏洞发现和利用提供基础数据。网络扫描的目的是为了发现网络上活跃的设备,收集服务和运行的应用程序信息,以及确定潜在的安全弱点。信息收集通常包括了对目标的公开信息进行搜集,比如域名、邮箱、公开文档等,有助于构建攻击面的详细视图。

#### 3.1.1 常用扫描工具的使用方法

在Kali Linux中,有一些广泛使用的网络扫描工具,如Nmap、Wireshark和Masscan。Nmap是一款灵活的网络

0

0