网络嗅探与数据包分析:Kali Linux工具的终极指南

发布时间: 2024-09-28 11:44:18 阅读量: 270 订阅数: 48

网络嗅探器:捕获网络数据包的利器

# 1. 网络嗅探与数据包分析基础

网络嗅探与数据包分析是网络安全领域不可或缺的基础技能,对于识别和防御各种网络攻击尤为重要。在这一章节中,我们将从基础概念讲起,探索数据包如何在网络中传输,以及如何通过嗅探工具捕获和分析这些数据包。我们将介绍网络通信的基本组成部分,并解释数据链路层、网络层和传输层的基本工作原理,为后续章节中使用Wireshark、tcpdump等工具进行深入分析打下坚实的理论基础。

我们将探讨以下关键内容:

- **数据包的基本概念**:解释数据包在网络中的流动方式,以及它们如何携带信息在不同的网络设备间进行交换。

- **数据包嗅探**:阐述数据包嗅探的原理,以及它在网络安全中的应用和重要性。

- **数据包分析的必要性**:讲解为何数据包分析是进行有效网络监控、诊断网络问题和进行网络取证的关键步骤。

```mermaid

flowchart LR

A[数据包的流动] -->|信息交换| B(数据包嗅探)

B --> C[数据包分析]

C --> D[网络监控/诊断/取证]

```

通过对上述内容的学习,读者将能够理解数据包的生命周期及其在网络中的重要性,并为下一章开始实际的数据包捕获与分析工作打下良好的基础。

# 2. Kali Linux 环境搭建与工具概览

## 2.1 安装Kali Linux操作系统

Kali Linux 是一个以安全审计、渗透测试和安全研究为目标的Debian派生版操作系统。以下是安装Kali Linux的简要步骤,以确保您的系统可以开始数据包分析和网络嗅探:

### 步骤1:下载Kali Linux ISO文件

前往 Kali Linux 官网 (*** 下载适合您硬件架构的 ISO 文件。您可以选择 32 位或 64 位版本,还要确保下载的版本是最新的。

### 步骤2:准备启动介质

将下载的 ISO 文件写入 USB 启动盘,或者刻录到 DVD 上。推荐使用工具如 Rufus 或 Etcher 来制作可启动的 USB 设备。

### 步骤3:安装 Kali Linux

在从 USB 设备或 DVD 启动后,按照安装向导进行操作系统安装。过程中需要选择语言、键盘布局、时区、分区方案、主机名、用户和密码等。

### 步骤4:系统更新与配置

安装完成后,首先进入系统进行系统更新,以确保所有软件包都是最新的。

```bash

sudo apt update && sudo apt upgrade -y

```

### 步骤5:安装虚拟化软件(如果需要)

如果你选择在虚拟化环境中使用Kali Linux,如 VMware 或 VirtualBox,还需要安装相应的虚拟机增强工具,以便更好地集成和性能。

```bash

sudo apt install virtualbox-guest-x11

# 或者

sudo apt install open-vm-tools-desktop

```

## 2.2 Kali Linux环境优化

安装完Kali Linux后,通常需要进行一系列的优化步骤来满足数据包分析的需求。以下是几个推荐的优化步骤:

### 更新系统软件源列表

修改 `/etc/apt/sources.list` 文件,替换为国内的软件源镜像,比如清华大学的镜像源,以加快下载速度。

```bash

deb ***

```

### 安装必要的网络分析工具

Kali Linux预装了大量用于网络分析和渗透测试的工具,但您可以根据需要安装额外的工具,例如 Wireshark、tcpdump 和 tshark。

```bash

sudo apt install wireshark

sudo apt install tcpdump

```

### 配置网络接口

对于网络嗅探和数据包捕获来说,正确配置您的网络接口是至关重要的。您可能需要手动配置静态 IP 地址,或设置特定的网络接口为监听模式。

```bash

# 例如,使用命令行工具修改网络配置

sudo ifconfig eth0 ***.***.*.** netmask ***.***.***.* up

```

## 2.3 Kali Linux 常用工具概览

在进行网络嗅探与数据包分析时,Kali Linux 提供了丰富多样的工具,下表列出了一些关键工具及其用途。

| 工具名称 | 用途 |

| --- | --- |

| Wireshark | 图形界面的网络协议分析器,用于捕获和交互式查看网络数据包 |

| tcpdump | 命令行界面的网络协议分析器,适用于快速的捕获和过滤数据包 |

| tshark | 命令行版本的Wireshark,用于捕获和分析数据包 |

| Nmap | 网络映射和扫描工具,用于发现网络和审计安全 |

| Scapy | 强大的交互式数据包操作程序和库 |

| Suricata | 高性能的网络入侵检测和预防系统 |

### Wireshark 的基本使用

Wireshark 是一个图形化的网络分析工具,可以捕获和实时观察网络上的流量。它提供了过滤器、数据包标记和解码协议的功能。

### tcpdump 的高级应用

tcpdump 是一个命令行的包分析工具,非常适合于在脚本中使用或远程服务器上运行。它不仅可以捕获数据包,还能执行复杂的过滤。

### Scapy 的强大功能

Scapy 是一个强大的交互式数据包处理程序,允许用户构造、发送、捕获、分析网络数据包。它支持许多网络协议,并能用于数据包重放和伪造。

### Suricata 的入侵检测和预防

Suricata 是一个开源的、高性能的网络入侵检测和预防引擎。它可以监控网络流量,识别潜在的攻击和恶意活动。

以上是Kali Linux环境搭建与工具概览的详细内容。接下来的章节将深入探讨数据包捕获技术,以及如何利用这些工具进行深入的数据包分析。

# 3. 数据包捕获与过滤技术

## 3.1 数据包捕获基础

### 3.1.1 Wireshark 的基本使用

Wireshark是网络管理员和安全专家进行数据包分析时使用最广泛的工具之一。它的用户界面友好,功能强大,能够实时捕获网络接口的数据包,并对捕获的数据包进行深入分析。

#### Wireshark界面剖析

Wireshark的主界面可以分为几个主要区域:捕获列表、包详情、包字节视图和显示过滤器。

- **捕获列表**:这是数据包捕获后的列表视图,显示了每个数据包的简要信息,比如时间戳、源地址、目标地址、协议类型、信息摘要等。

- **包详情**:当您选择捕获列表中的一个数据包时,此区域将显示该数据包的所有层级结构和字段详情。这些信息对于理解数据包的构造至关重要。

- **包字节视图**:提供了数据包原始字节的十六进制和ASCII表示,这对于分析加密或编码的数据包尤其有用。

- **显示过滤器**:允许您输入过滤表达式以筛选特定的数据包,简化分析过程。

#### 数据包捕获与分析流程

使用Wireshark捕获数据包的基本流程如下:

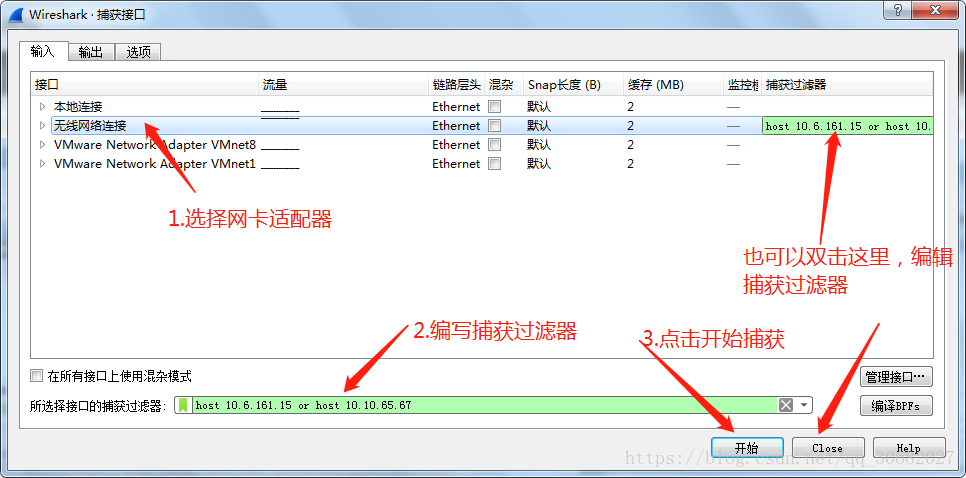

1. 打开Wireshark,选择需要捕获数据包的网络接口。

2. 点击“开始捕获”按钮开始数据包捕获。

3. 通过捕获过滤器设置过滤条件,只捕获感兴趣的数据包。

4. 捕获到数据包后,使用包详情和包字节视图进行分析。

5. 使用显示过滤器或颜色规则对特定类型的数据包进行高亮显示。

### 3.1.2 tcpdump 的高级应用

tcpdump是一个命令行工具,用于捕获和分析网络上的数据包。其功能强大,灵活,并且在脚本和自动化任务中具有广泛的应用。

#### 命令行参数解析

tcpdump命令的基本语法如下:

```bash

tcpdump [ -AbdDefhHIJKlLnNOpqStuUvV ] [ -B buffer_size ]

[ -c count ] [ -C file_size ] [ -G rotate_seconds ]

[ -F file ] [ -i interface ] [ -M secret ]

[ -m module ] [ -P in|out|inout ]

[ -r file ] [ -s snaplen ] [ -T type ] [ -w file ]

[ -W filecount ] [ -Z user ]

[

```

0

0