CSP连接指令:解决在加载外部脚本和样式表时遇到的常见问题

发布时间: 2024-04-12 19:00:37 阅读量: 66 订阅数: 45

inline-csp-hash:插件为CSP的内联脚本和样式生成哈希

# 1. 理解CSP连接指令

#### 2.1 什么是CSP连接指令

CSP(Content Security Policy)是一种额外的安全层,帮助防止跨站脚本攻击(XSS)、 点击劫持等攻击。CSP通过在页面响应头中设置一系列的安全策略,来限制浏览器加载和执行资源的行为。

##### 2.1.1 CSP概述

CSP定义了哪些资源可以被加载和执行,从而减少攻击者利用恶意脚本对网站进行攻击的可能性。

##### 2.1.2 为什么需要CSP

CSP帮助网站管理员控制浏览器加载哪些资源,并且提供了报告功能,使之可以立即发现并修复潜在的安全威胁。

#### 2.2 CSP连接指令的作用

CSP连接指令是CSP的核心部分,用于指示浏览器在加载页面时如何处理各类资源。

##### 2.2.1 CSP的基本原理

CSP通过定义各种连接指令,如 script-src、style-src等来限制页面资源的加载。

##### 2.2.2 CSP对安全的提升

通过设置CSP连接指令,可以有效降低网站受到XSS、代码注入等攻击的风险,提升网站的安全性。

# 2. CSP连接指令的常见问题解决方案

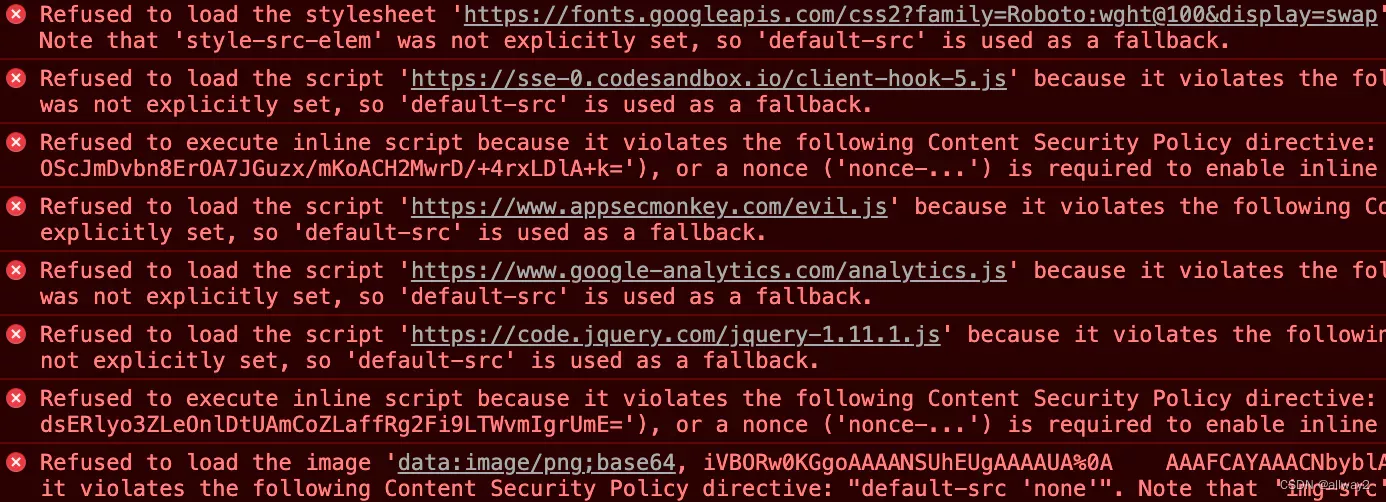

### 3.1 阻止外部脚本加载

在 Web 开发中,外部脚本加载是常见的安全风险之一。通过 CSP 中的 `script-src` 指令可以有效地控制外部脚本的加载行为。

- **3.1.1 CSP中script-src指令的应用**

CSP中的`script-src`指令用于限制可以执行脚本的来源。以下是一个基本的例子,指定只能从同源加载脚本:

```html

Content-Security-Policy: script-src 'self'

```

这将阻止任何其他来源的脚本加载,有助于防止 XSS 攻击。在实际应用中,开发者可以根据需要将不同的来源列入白名单。

- **3.1.2 使用nonce解决外部脚本加载问题**

CSP也支持使用nonce来动态授权特定脚本执行权限。首先,在服务器端生成一个随机nonce,并在脚本标签中使用该nonce:

```html

<script nonce="random_nonce_value">

// 只有带有特定nonce的脚本才会被执行

</script>

```

这样即使有 XSS 攻击,其他非法注入的脚本因没有正确的nonce也无法被执行。

### 3.2 禁止外部样式表加载

类似于脚本加载问题,外部样式表的加载可能引入未预期的风险。通过 CSP 中的`style-src`指令,可以控制外部样式表的加载行为。

- **3.2.1 CSP中style-src指令详解**

通过配置`style-src`指令,可以限制网页中可以加载的样式表的来源。例如,下面的例子限制只能从同源加载样式表:

```html

Content-Security-Policy: style-src 'self'

```

开发者可以根据需要,指定多个合法样式表的来源,确保只有被信任的样式表被加载。

- **3.2.2 使用sha256解决外部样式表加载问题**

类似于解决外部脚本加载问题时使用nonce,对于外部样式表的加载也可以使用安全哈希值(sha256)来指定合法的样式表。

```html

Content-Security-Policy: style-src 'self' 'sha256-hash_value'

```

这样只有匹配哈希值的样式表才会被允许加载,提高了安全性。

### 3.3 处理子资源加载管控

除了外部脚本和样式表外,子资源加载管控也是 CSP 中需要考虑的关键点。通过合理控制子资源的加载,可以进一步提升安全性。

- **3.3.1 控制子资源加载的重要性**

在 CSP 中,可以使用`child-src`指令来限制子资源(如框架、嵌入的对象等)的加载源。这样可以防止恶意子资源的加载,降低漏洞利用的风险。

- **3.3.2 使用report-uri进行CSP违规监控**

0

0