【安全性增强】:加强dbus.mainloop.glib应用的安全性(紧迫型)

发布时间: 2024-10-17 04:56:40 阅读量: 18 订阅数: 29

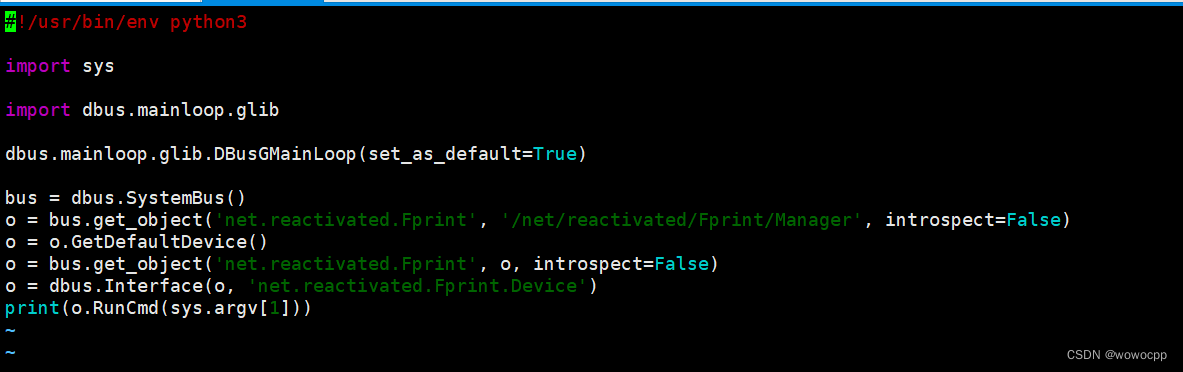

# 1. dbus.mainloop.glib应用概述

## 应用背景

`dbus.mainloop.glib` 是一个在 Python 中处理 D-Bus 通信的库,它基于 GLib 的主循环机制,允许程序在事件驱动的环境中高效地处理 D-Bus 消息。D-Bus 作为一种在 Linux 和其他类 Unix 系统中广泛使用的 IPC(进程间通信)机制,为应用程序提供了相互交互的平台。

## 基本概念

D-Bus 是一个消息总线系统,它允许应用程序通过一个共享的连接相互通信。`dbus.mainloop.glib` 则是 Python 的 dbus 绑定的一部分,它通过 GLib 的主循环来监听和发送 D-Bus 消息,使其可以在使用 GLib 库的应用程序中无缝工作。

## 应用场景

`dbus.mainloop.glib` 在需要与系统服务或其他应用程序进行 D-Bus 通信的场景中非常有用。例如,它可以用于开发图形用户界面应用程序,以便与系统范围内的通知服务交互,或者用于监控系统状态的变化。

# 2. dbus.mainloop.glib的安全基础

在本章节中,我们将深入探讨dbus.mainloop.glib的安全基础,包括它的基本概念、面临的安全挑战、工作原理以及如何进行安全配置和审查。这一章节旨在帮助开发者和系统管理员理解和应对潜在的安全风险,确保使用dbus.mainloop.glib时系统的安全性。

## 2.1 dbus简介与安全性问题

### 2.1.1 dbus的基本概念

DBus是一个用于进程间通信(IPC)的开源软件框架,它提供了一个消息总线系统,允许应用程序通过发送和接收消息进行通信。DBus的设计目的是为了提供一个轻量级、高效的通信机制,同时保持足够的灵活性以适应各种不同的应用场景。

DBus支持多种编程语言绑定,如C、C++、Python等,并且可以在不同的操作系统上运行。它通常被用作应用程序和系统服务之间的通信桥梁,例如,在Linux系统中,DBus被用来实现桌面环境的不同组件之间的通信,如窗口管理器、通知服务等。

### 2.1.2 dbus面临的安全挑战

尽管DBus提供了强大的通信功能,但它也面临着一系列的安全挑战。由于DBus的通信是基于消息的,因此它可能会受到各种安全威胁,包括:

- **信息泄露**:如果一个进程向另一个进程发送了敏感信息,而没有适当的安全措施,那么这些信息可能会被未授权的第三方窃取。

- **未授权访问**:如果DBus系统配置不当,攻击者可能能够冒充其他用户或服务,从而获得未授权的访问权限。

- **服务拒绝(DoS)**:DBus服务可能因为大量的消息负载而变得缓慢或不可用,这可以被用来执行拒绝服务攻击。

## 2.2 dbus.mainloop.glib的工作原理

### 2.2.1 glib主循环机制

glib是一个广泛使用的C库,提供了一系列构建和运行应用程序的核心功能,包括数据结构、事件循环、线程管理等。glib的主循环机制是glib事件循环的核心,它用于处理和分发事件,如I/O事件、定时器事件和子进程事件。

DBus绑定到glib主循环上,使得DBus的消息处理能够和glib的应用程序事件循环集成在一起,这对于构建高效且响应迅速的桌面应用程序至关重要。

### 2.2.2 dbus.mainloop.glib的架构和作用

dbus.mainloop.glib提供了一种将DBus与glib主循环集成的方式。它允许DBus消息在glib的主循环中被处理,这样DBus就可以与其他glib库(如GTK+)一起使用,以构建复杂的图形用户界面应用程序。

这种集成使得DBus能够与其他glib事件源共享相同的事件循环,从而减少了资源消耗,并提高了应用程序的性能和响应速度。

## 2.3 安全性基础实践

### 2.3.1 安全配置原则

为了确保dbus.mainloop.glib的安全性,开发者需要遵循一些基本的安全配置原则,包括:

- **最小权限原则**:仅授予必要的权限,避免授予过多的权限。

- **隔离原则**:将DBus服务与敏感操作隔离,确保它们不会被未授权访问。

- **验证原则**:对所有DBus消息进行验证,确保它们来自可信的源。

### 2.3.2 安全审查工具与方法

为了识别和修复潜在的安全问题,开发者可以使用各种安全审查工具和方法,例如:

- **静态代码分析工具**:这些工具可以在不运行代码的情况下检查代码中的安全问题。

- **动态行为监控工具**:这些工具在运行时监控应用程序的行为,以发现潜在的安全威胁。

安全审查不仅包括代码层面的检查,还应该包括对配置文件、依赖库和其他系统资源的检查。

在本章节中,我们介绍了dbus.mainloop.glib的基本概念、工作原理、安全挑战以及如何进行安全配置和审查。接下来,我们将深入探讨如何进行风险分析与评估,以及增强dbus.mainloop.glib安全性的具体措施。

# 3. 安全性风险分析与评估

在本章节中,我们将深入探讨dbus.mainloop.glib可能面临的安全性风险,以及如何通过有效的风险评估方法来识别和分析这些风险。此外,我们将通过具体的案例来展示安全漏洞的影响,并探讨相应的修复措施。

## 3.1 常见的安全漏洞类型

### 3.1.1 信息泄露漏洞

信息泄露漏洞是指攻击者能够获取不应该公开的信息,这些信息可能包括系统配置、敏感数据甚至用户的个人信息。在dbus.mainloop.glib的上下文中,信息泄露可能发生在以下几个方面:

- **配置文件错误权限**:如果配置文件权限设置不当,可能允许非授权用户访问敏感信息。

- **日志文件不当暴露**:错误配置的日志系统可能会记录敏感数据,这些日志文件如果没有得到妥善保护,就会泄露给潜在的攻击者。

#### 代码块示例

```python

import os

# 检查配置文件权限

def check_config_file_permissions(file_path):

permission = os.stat(file_path).st_mode

# 0600 表示只有文件所有者才能读写

if permission & 0x888 != 0x800:

print(f"配置文件权限设置不当: {file_path}")

```

#### 逻辑分析

在上述代码中,我们通过 `os.stat()` 函数获取配置文件的权限,并检查是否只有文件所有者能够读写。如果不是,那么可能存在信息泄露的风险。

### 3.1.2 未授权访问漏洞

未授权访问漏洞发生在攻击者能够访问或操作不应该有权限的资源。在dbus.mainloop.glib中,这可能是由于:

- **服务未进行身份验证**:如果dbus服务没有正确地进行身份验证,那么任何用户都可能发送消息给该服务。

- **权限配置不当**:服务可能无意中允许用户执行不应该有的操作。

#### 代码块示例

```python

# 示例代码,展示了如何检查服务的身份验证设置

def check_service_authentication(service):

# 假设每个服务都有一个authentication属性

if not service.authentication:

print("服务未进行身份验证,可能存在未授权访问风险。")

```

#### 逻辑分析

在上述代码中,我们检查每个服务的 `authentication` 属性,如果该属性为 `False`,则表示该服务可能存在未授权访问的风险。

## 3.2 风险评估方法

### 3.2.1 静态代码分析

静态代码分析是一种不需要执行代码就能发现潜在安全漏洞的技术。它可以应用于dbus.mainloop.glib的源代码,以识别可能的安

0

0