PHP数据入库安全实践:防范SQL注入与数据篡改

发布时间: 2024-07-28 12:16:39 阅读量: 28 订阅数: 30

用php对Mysql中数据进行定时统计并入库

# 1. PHP数据入库安全概览**

PHP数据入库安全是保护数据库免受恶意攻击和数据泄露至关重要的一环。它涉及到防止未经授权的数据修改、插入或删除,以及确保数据的完整性和机密性。本文将深入探讨PHP数据入库安全,从SQL注入和数据篡改等常见攻击类型到最佳防御实践,为开发人员提供全面的指南。

# 2. SQL注入攻击与防御

### 2.1 SQL注入的原理和危害

**原理:**

SQL注入攻击是一种利用应用程序输入验证缺陷,将恶意SQL语句注入到数据库查询中的攻击方式。攻击者通过在用户输入中嵌入恶意SQL语句,绕过应用程序的安全检查,从而执行未经授权的数据库操作。

**危害:**

SQL注入攻击可能导致严重的危害,包括:

- **数据泄露:**攻击者可以窃取数据库中的敏感信息,如用户密码、财务数据或个人身份信息。

- **数据篡改:**攻击者可以修改或删除数据库中的数据,破坏应用程序的完整性。

- **拒绝服务:**攻击者可以执行耗时的查询或破坏数据库,导致应用程序无法正常运行。

### 2.2 防范SQL注入的最佳实践

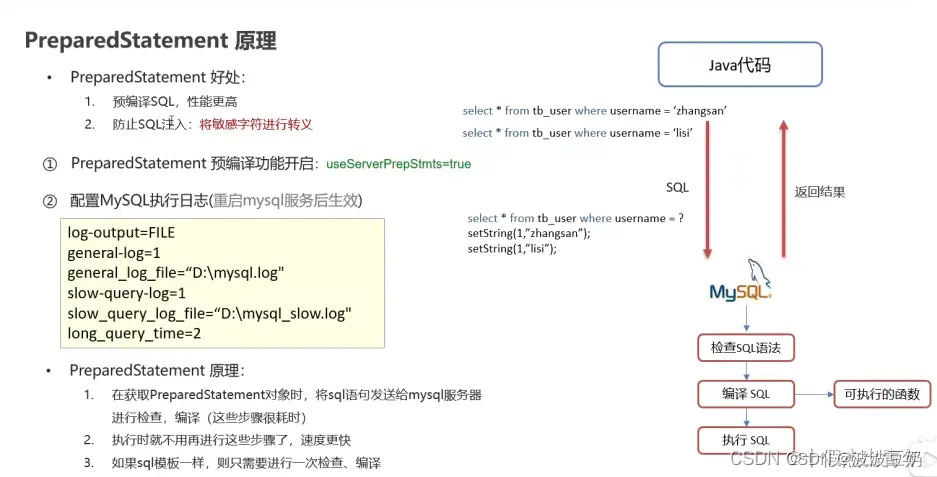

#### 2.2.1 参数化查询

**原理:**

参数化查询是一种使用参数占位符来构建SQL语句的技术。参数值在执行查询时才被替换,从而防止恶意输入直接拼接在SQL语句中。

**代码示例:**

```php

// 使用 mysqli_stmt_prepare() 准备查询

$stmt = $mysqli->prepare("SELECT * FROM users WHERE username = ?");

// 绑定参数

$stmt->bind_param("s", $username);

// 执行查询

$stmt->execute();

```

**参数说明:**

- `$mysqli`:MySQLi 连接对象

- `$username`:要查询的用户名

**逻辑分析:**

1. `mysqli_stmt_prepare()` 准备查询语句,并返回一个 `mysqli_stmt` 对象。

2. `bind_param()` 将参数 `$username` 绑定到查询语句中的占位符 `?`。

3. `execute()` 执行查询,将绑定参数替换为实际值。

#### 2.2.2 白名单机制

**原理:**

白名单机制只允许用户输入预定义的合法值。通过限制用户输入的范围,可以防止恶意输入被注入到SQL语句中。

**代码示例:**

```php

// 定义允许的用户名列表

$allowed_usernames = ['admin', 'user1', 'user2'];

// 检查用户输入是否在白名单中

if (in_array($username, $allowed_usernames)) {

// 执行查询

} else {

// 拒绝请求

}

```

**参数说明:**

- `$username`:要查询的用户名

- `$allowed_usernames`:允许的用户名列表

**逻辑分析:**

1. 将用户输入的用户名与白名单列表进行比较。

2. 如果用户名在白名单中,则执行查询;否则,拒绝请求。

#### 2.2.3 输入过滤和验证

**原理:**

输入过滤和验证是对用户输入进行检查和清理,以删除或修改恶意字符。通过过滤和验证,可以防止恶意输入被注入到SQL语句中。

**代码示例:**

```php

// 使

```

0

0