Python日志管理与Web开发:构建安全的日志系统

发布时间: 2024-10-12 23:48:34 阅读量: 41 订阅数: 33

# 1. Python日志管理基础

## 1.1 日志管理的重要性

在现代软件开发中,日志记录是一种不可或缺的工具,它帮助开发者跟踪应用程序的行为,诊断问题,并确保系统运行的透明度。Python作为一门广泛使用的编程语言,其内置的日志模块为日志管理提供了基础支持,使开发者能够轻松实现日志记录的功能。

## 1.2 Python内置的日志模块

Python的`logging`模块提供了一个灵活的日志记录系统。通过这个模块,开发者可以定义日志级别,选择不同的日志输出方式,以及配置日志记录的格式。例如,以下代码展示了如何使用`logging`模块创建一个基本的日志记录器:

```python

import logging

# 配置日志记录器

logging.basicConfig(level=***, format='%(asctime)s - %(levelname)s - %(message)s')

# 记录信息

***('This is an info message')

```

在这个例子中,`basicConfig`方法设置了日志的基本配置,包括日志级别(`INFO`)和输出格式。日志级别从低到高依次为`DEBUG`, `INFO`, `WARNING`, `ERROR`, `CRITICAL`。使用不同的级别可以帮助开发者在调试时筛选重要的信息。

## 1.3 日志管理的实践

尽管Python的`logging`模块提供了强大的日志管理功能,但为了有效地利用日志记录,开发者需要遵循最佳实践。这包括合理地设置日志级别,避免在生产环境中记录过多的调试信息,以及将日志输出到不同的目的地(如文件、网络等)。此外,定期审查和分析日志文件也是确保系统稳定性和安全性的关键步骤。

以上就是Python日志管理基础的介绍。在接下来的章节中,我们将深入探讨Python日志系统的安全实践,以及如何构建和维护一个高效、安全的日志系统。

# 2. Python日志系统的安全实践

## 2.1 日志安全的重要性

在信息安全领域,日志不仅是系统运行的记录,也是追踪潜在安全威胁的关键工具。日志安全的重要性不容忽视,它涉及到防止数据泄露和遵守合规性要求等多个方面。

### 2.1.1 防止数据泄露

数据泄露是企业面临的重大安全威胁之一。日志文件中可能包含敏感信息,如用户凭证、交易记录和个人数据。如果这些信息被未经授权的个人访问,可能导致严重的后果,包括财务损失、品牌信誉受损以及法律责任。因此,确保日志的安全存储和访问控制是至关重要的。

### 2.1.2 遵守合规性要求

在许多行业中,合规性要求规定了对日志数据的保护措施。例如,支付卡行业数据安全标准(PCI DSS)要求企业保护存储的持卡人数据,并实施日志管理策略以监控和记录对这些数据的访问。未能遵守这些规定可能导致重罚和额外的安全审查。

## 2.2 安全日志管理策略

为了保护日志数据,必须实施一系列的安全管理策略,包括日志访问控制和日志加密与传输。

### 2.2.1 日志访问控制

访问控制是确保只有授权用户才能访问日志数据的关键措施。可以采取以下措施:

- **身份验证**:确保只有经过验证的用户才能访问日志系统。

- **授权**:根据用户的角色和职责,限制对日志数据的访问权限。

- **审计**:记录所有日志访问活动,以便在安全事件发生时进行追踪和分析。

### 2.2.2 日志加密和传输

为了防止在传输过程中日志数据被截获,应使用加密技术保护日志数据的安全。此外,还应在存储时对敏感日志进行加密处理。

- **传输加密**:使用TLS/SSL等协议加密日志数据的传输。

- **存储加密**:对敏感日志使用AES等加密算法进行加密存储。

## 2.3 日志系统的安全审核

### 2.3.1 审计日志的重要性

审计日志对于发现和调查安全事件至关重要。它们提供了系统的活动记录,可以帮助安全团队追踪入侵者的行动,评估系统的安全状况,并证明合规性。

### 2.3.2 日志审计策略和方法

审计策略应包括对日志数据的定期审查和分析。以下是一些关键的审计方法:

- **日志审查计划**:制定一个定期审查日志的计划,包括审查的频率和重点。

- **自动化工具**:使用SIEM(安全信息和事件管理)工具自动化日志收集和分析过程。

- **异常检测**:实施异常检测机制,以便及时发现潜在的安全威胁。

```python

import logging

# 配置日志记录器

logger = logging.getLogger('secure_logger')

logger.setLevel(***)

# 创建日志处理器

file_handler = logging.FileHandler('secure_log.log')

stream_handler = logging.StreamHandler()

# 创建日志格式化器

formatter = logging.Formatter('%(asctime)s - %(name)s - %(levelname)s - %(message)s')

# 将格式化器添加到处理器

file_handler.setFormatter(formatter)

stream_handler.setFormatter(formatter)

# 将处理器添加到记录器

logger.addHandler(file_handler)

logger.addHandler(stream_handler)

# 记录安全相关的日志信息

***('Security event detected: Unauthorized access attempt')

```

### 代码逻辑逐行解读分析

- 首先,我们导入了Python的`logging`模块,这是Python中用于记录日志的标准库。

- 接着,我们配置了一个名为`secure_logger`的日志记录器,并将其日志级别设置为`INFO`,这意味着它将记录所有INFO级别以上的日志。

- 我们创建了两个日志处理器:`file_handler`用于将日志写入文件`secure_log.log`,`stream_handler`用于将日志输出到控制台。

- 我们定义了一个日志格式化器`formatter`,它定义了日志消息的格式,包括时间戳、记录器名称、日志级别和消息内容。

- 将格式化器应用到两个处理器上,然后将这两个处理器添加到我们的日志记录器`secure_logger`中。

- 最后,我们记录了一条安全相关的日志信息,表明检测到未授权的访问尝试。

通过本章节的介绍,我们了解了Python日志系统的安全实践的重要性,包括日志安全的重要性、安全日志管理策略以及日志系统的安全审核。这些实践对于保护日志数据、遵守合规性要求和及时发现安全事件至关重要。接下来,我们将探讨如何构建日志系统的技术实现。

# 3. 构建日志系统的技术实现

## 3.1 日志收集机制

在本章节中,我们将深入探讨如何构建一个高效且安全的日志系统,从日志收集机制开始。日志收集是日志管理的第一步,它确保了日志数据能够被准确无误地记录并传递到存储系统中。

### 3.1.1 使用内置的日志模块

Python提供了内置的日志模块`logging`,它是Python标准库的一部分,非常适合进行日志的初步收集。下面是一个简单的使用内置`logging`模块的例子:

```python

import logging

# 配置日志格式和级别

logging.basicConfig(level=logging.DEBUG, format='%(asctime)s - %(levelname)s - %(message)s')

# 记录日志

logging.debug('This is a debug message')

***('This is an info message')

logging.warning('This is a warning message')

logging.error('This is an error message')

logging.critical('This is a critical message')

```

在这个例子中,我们使用`logging.basicConfig`方法来配置日志的基本属性,包括日志级别和输出格式。然后,我们使用`logging.debug`, `***`, `logging.warning`, `logging.error`, 和 `logging.critical`方法来记录不同级别的日志信息。

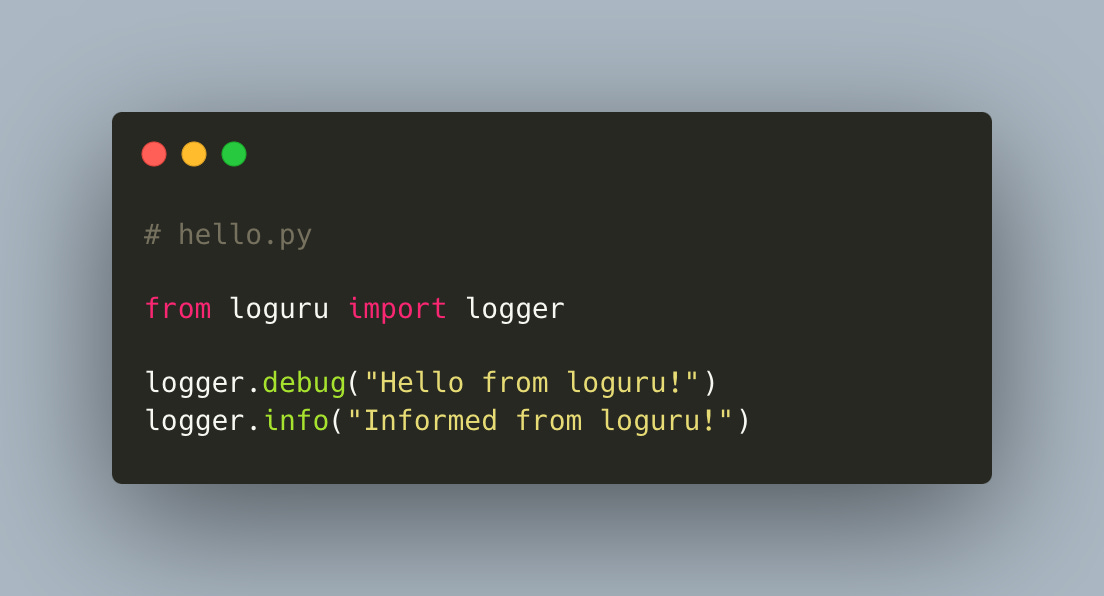

### 3.1.2 集成第三方日志收集工具

虽然Python的内置日志模块非常方便,但在大规模分布式系统中,它可能不足以满足所有需求。这时,可以考虑集成第三方日志收集工具,如Fluentd、Logstash或Rsyslog。这些工具能够收集、解析和转发大量的日志数据,并支持将日志数据发送到不同的存储系统或日志分析平台。

以下是一个使用Fluentd收集日志的例子:

```xml

<system>

@type forward

</system>

<match myapp.**>

@type elasticsearch

host es_host

port es_port

logstash_format true

flush_interval 10s

</match>

```

在这个Fluentd的配置文件中,我们定义了使用`forward

0

0