【物联网安全防护宝典】:确保设备与数据安全的最佳实践

发布时间: 2024-09-24 03:23:03 阅读量: 23 订阅数: 42

# 1. 物联网安全防护概述

随着物联网(IoT)技术的快速发展和广泛应用,它所带来的安全威胁也日益突出。本章将概述物联网安全防护的重要性,并探讨基本的安全防护概念和策略。物联网安全防护不仅涉及到设备和数据的安全,还涵盖了整个网络的防御和安全的管理和合规性。我们将从物联网设备的物理安全和网络架构的安全设计开始,逐步深入到数据传输的加密技术,以及安全管理和未来趋势的分析。确保理解物联网安全的多维度和综合性,是构建有效防护机制的基础。

## 1.1 物联网安全的重要性

在数字化转型浪潮中,物联网技术的融入,使得我们的生活和工作越来越依赖于连接的设备。然而,这种高度互联的状态也带来了前所未有的安全挑战。从个人隐私的泄露到关键基础设施的安全威胁,物联网的安全性已成为一个不容忽视的问题。本章节将强调物联网安全防护的紧迫性和重要性,并概述整个物联网生态系统中的安全风险点。

## 1.2 物联网安全威胁概览

物联网环境中的安全威胁十分复杂且多样,包括设备劫持、数据篡改、拒绝服务攻击等多种形式。由于物联网设备种类繁多,分布广泛,设备制造商和使用者往往对安全问题重视不足,这就为攻击者提供了可乘之机。因此,了解这些威胁的性质是制定有效安全策略的第一步。接下来的章节将详细分析物联网设备、数据传输、网络防御等方面的安全挑战,并提供应对这些威胁的具体措施。

# 2. 物联网设备安全基础

## 2.1 物联网设备的安全机制

### 2.1.1 物联网设备的身份验证和授权

物联网设备的身份验证和授权是确保设备安全的首要步骤。身份验证可以确认设备确实是它声明的那个设备,而授权则是决定该设备是否可以执行某些操作。身份验证通常涉及到用户名和密码、数字证书或生物识别信息。

#### 身份验证过程

身份验证过程通常包含以下步骤:

1. 设备发送请求进行连接。

2. 服务端请求身份凭证。

3. 设备提供身份凭证,如数字证书或用户名和密码。

4. 服务端验证凭证的合法性。

5. 验证成功,设备获得授权进行后续操作;验证失败,连接被拒绝。

#### 授权的实施

授权可以通过访问控制列表(ACL)来实现,指定设备可以访问的资源或可以执行的操作。此外,使用角色为基础的访问控制(RBAC)可以简化管理过程,通过分配角色来控制不同用户或设备的权限。

### 2.1.2 设备加密通信协议的选择与应用

加密通信是物联网设备间传输数据时保护数据机密性的关键。选择合适的加密通信协议对于保障设备间通信的安全至关重要。常见的加密通信协议有:

- TLS (Transport Layer Security)

- DTLS (Datagram Transport Layer Security)

- SSH (Secure Shell)

#### 选择标准

选择加密通信协议时,需要考虑以下标准:

1. **安全性**:协议是否可以有效防止中间人攻击、重放攻击等。

2. **资源消耗**:协议的计算和带宽开销是否适合设备的资源限制。

3. **兼容性**:协议是否与设备的操作系统和硬件兼容。

#### 实施步骤

实施加密通信协议的步骤通常包括:

1. 在设备中实现加密库(如OpenSSL)。

2. 配置协议参数,如密钥长度、加密算法、证书等。

3. 在设备和服务器之间建立加密通信通道。

4. 持续更新和维护加密协议,以应对新的安全威胁。

## 2.2 物联网设备的固件和软件更新

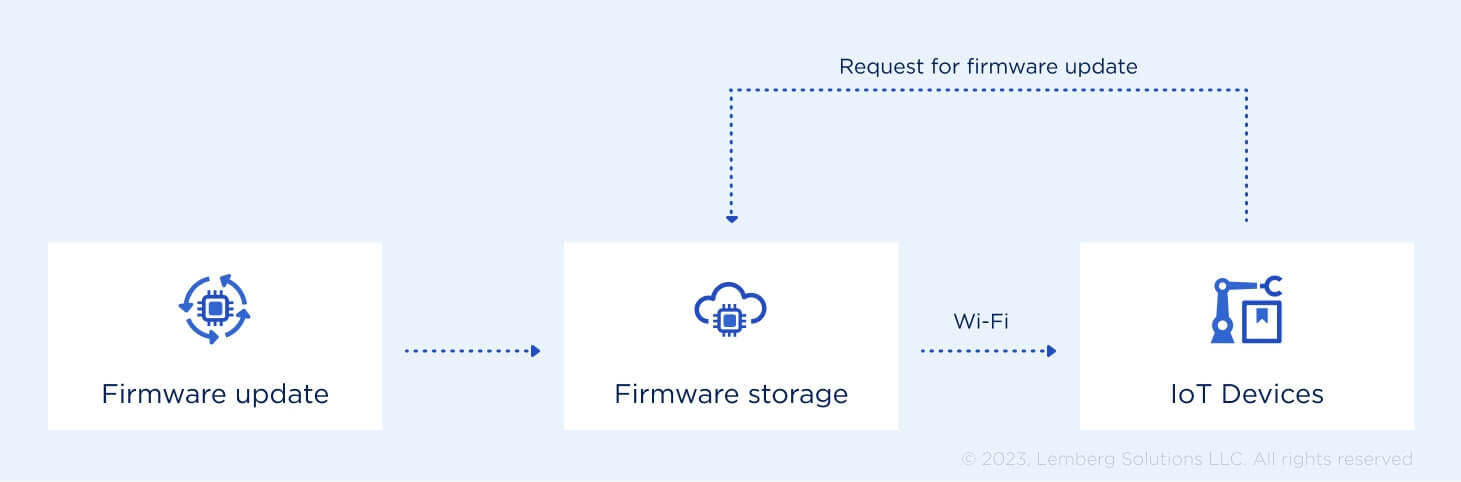

### 2.2.1 安全的固件更新策略

固件更新是物联网设备安全中一个关键环节,及时更新固件可以修复已知漏洞。固件更新策略需确保更新过程的完整性与安全性。

#### 固件更新流程

固件更新流程一般包括以下步骤:

1. 从可信源下载固件更新包。

2. 验证固件的签名或完整性,如使用MD5、SHA256等哈希算法。

3. 将固件写入到设备的非易失性存储器中。

4. 重启设备以加载新固件。

5. 确认更新成功,完成验证过程。

#### 防范措施

在固件更新过程中,需采取以下防范措施:

1. **防止回滚攻击**:确保不能将固件降级到较旧的、可能包含漏洞的版本。

2. **签名验证**:更新固件时必须验证其数字签名,确保固件来源的合法性。

3. **更新过程的安全**:更新期间,设备应能抵抗重启攻击,确保更新不会中断。

### 2.2.2 防止固件被篡改的技术

防止固件被篡改是确保设备长期安全的关键,因此需要采用多种技术手段来增强固件的安全性。

#### 固件篡改防护技术

固件篡改防护技术主要包括:

1. **只读存储器(ROM)启动**:设备在启动时从只读存储器加载,以防止篡改。

2. **防篡改检测**:实施运行时检测机制,确保设备操作系统的完整性。

3. **加密签名**:使用专用的加密签名确保固件在更新或执行前未经篡改。

#### 实施措施

采取以下措施可以增强固件的篡改防护:

1. **使用安全引导**:确保设备从一个可信的源加载初始引导程序。

2. **运行时完整性检查**:在设备运行期间定期进行固件完整性检查。

3. **防止物理篡改**:在设备的设计中加入硬件措施,比如防篡改封条。

## 2.3 物联网设备的物理安全

### 2.3.1 物理安全的威胁与防范

物联网设备的物理安全指的是保护设备不受物理破坏、被盗或被篡改。物理安全的威胁通常包括:

- 设备被盗或被破坏。

- 设备被未经授权的人员访问和操作。

- 设备被放置在环境恶劣的位置,影响其正常工作。

#### 防范措施

物理安全的防范措施包括:

1. **限制访问控制**:使用锁、警报系统和监控设备限制对物理设备的访问。

2. **环境监控**:在关键区域部署摄像头和感应器监控异常活动。

3. **设备定位与跟踪**:对移动或重要的设备使用GPS追踪。

### 2.3.2 设备位置与访问控制的重要性

设备的位置选择和访问控制是确保设备物理安全的重要方面。

#### 设备位置选择

设备位置选择时应该考虑的因素包括:

1. **安全性**:设备不应放在易受攻击或无人看管的地方。

2. **环境适应性**:设备应放置在适合其工作环境的地点,避免温度、湿度、灰尘等影响。

3. **紧急情况的考虑**:设备位置应有利于应对紧急情况,如火灾、水灾等。

#### 访问控制

访问控制的实现涉及:

1. **身份验证**:只有经过身份验证的人员才可获得访问权限。

2. **权限管理**:根据需求分配不同级别的访问权限。

3. **审计记录**:所有访问事件应进行记录,便于事后审查。

### 2.3.3 物理安全的具体实践

物联网设备的物理安全不仅需要理论指导,更需要实践操作。以下是一些物理安全的具体实践方法:

1. **定期培训**:对运维人员进行物理安全的定期培训,增强其安全意识。

2. **安全审计**:定期对物理安全措施进行审计,确保其有效性。

3. **物理安全检查清单**:创建并使用物理安全检查清单,确保所有物理安全措施都被考虑到并执行。

```mermaid

graph LR

A[开始] --> B[检查设备物理位置]

B --> C[确定环境因素]

C --> D[验证设备访问控制]

D --> E[执行安全培训]

E --> F[进行安全审计]

F --> G[更新安全检查清单]

G --> H[物理安全措施调整]

H --> I[完成物理安全强化]

```

通过上述步骤,我们可以系统地加强物联网设备的物理安全,降低因物理威胁带来的风险。

# 3. 物联网数据传输安全

## 3.1 数据传输的安全威胁

### 3.1.1 数据拦截与篡改的防护

物联网系统在数据传输过程中面临着各种安全威胁,其中数据拦截与篡改是最常见的攻击类型。攻击者可能会截获数据包,试图读取传输中的敏感信息,或者修改数据包中的内容,以达到破坏数据完整性的目的。

为了有效防范这些安全威胁,物联网系统需要采取多层次的安全防护措施:

1. **加密通信**:确保所有传输的数据都经过加密处理,使得即便数据被拦截,未授权的第三方也无法解读数据内容。

2. **认证机制**:利用如TLS/SSL协议,为通信双方提供身份验证,确保数据发送方和接收方的身份是合法的。

3. **完整性校验**:通过哈希算法,比如SHA-256,为数据包创建一个数字签名,接收方通过比对签名来检测数据在传输过程中是否被篡改。

4. **安全通道**:使用VPN(虚拟私人网络)为数据传输建立安全通道,即使数据包被拦截,也无法被轻易解读。

下面是一个简单的示例代码,展示了如何使用Python的`cryptography`库来创建一个安全的通信通道。

```python

from cryptography.fernet import Fernet

# 生成密钥

key = Fernet.generate_key()

cipher_suite = Fernet(key)

# 加密数据

message = "Hello, IoT World!"

encrypted_message = cipher_suite.encrypt(message.encode())

# 在数据传输过程中,使用加密的数据

print(f"Encrypted message: {encrypted_message}")

# 在接收端解密数据

decrypted_message = cipher_suite.decrypt(encrypted_message).decode()

print(f"Decrypted message: {decrypted_message}")

```

在这个示例中,`Fernet`是`cryptography`库的一个子模块,用于创建一个对称加密的通信通道。生成的`key`是加密通信的关键,必须安全地共享给通信的另一方。`encrypt`方法用于加密数据,而`decrypt`方法用于解密数据。这样的机制确保了数据即使被拦截,也无法被未授权的第三方读取或修改。

### 3.1.2 数据传输中的认证和完整性校验

在物联网设备中,除了加密措施外,确保数据传输过程中信息的完整性和认证性同样重要。完整性校验能保证数据在传输过程中未被修改,认证机制

0

0