Java连接MySQL数据库防范SQL注入攻击指南:保护数据安全

发布时间: 2024-07-16 22:28:05 阅读量: 63 订阅数: 26

web安全编程技术规范V1.0.pdf

# 1. Java连接MySQL数据库基础

Java连接MySQL数据库需要使用JDBC(Java数据库连接)技术。JDBC提供了一组标准的Java API,允许Java程序与各种数据库进行交互,包括MySQL。

连接MySQL数据库的步骤如下:

1. 加载MySQL JDBC驱动程序:使用`Class.forName()`方法加载`com.mysql.jdbc.Driver`类。

2. 创建连接:使用`DriverManager.getConnection()`方法创建一个`Connection`对象,该对象表示与数据库的连接。

3. 执行查询或更新:使用`Statement`或`PreparedStatement`对象执行SQL查询或更新语句。

4. 处理结果:使用`ResultSet`对象处理查询结果。

5. 关闭连接:使用`Connection.close()`方法关闭与数据库的连接。

# 2. SQL注入攻击原理与防范措施

### 2.1 SQL注入攻击原理

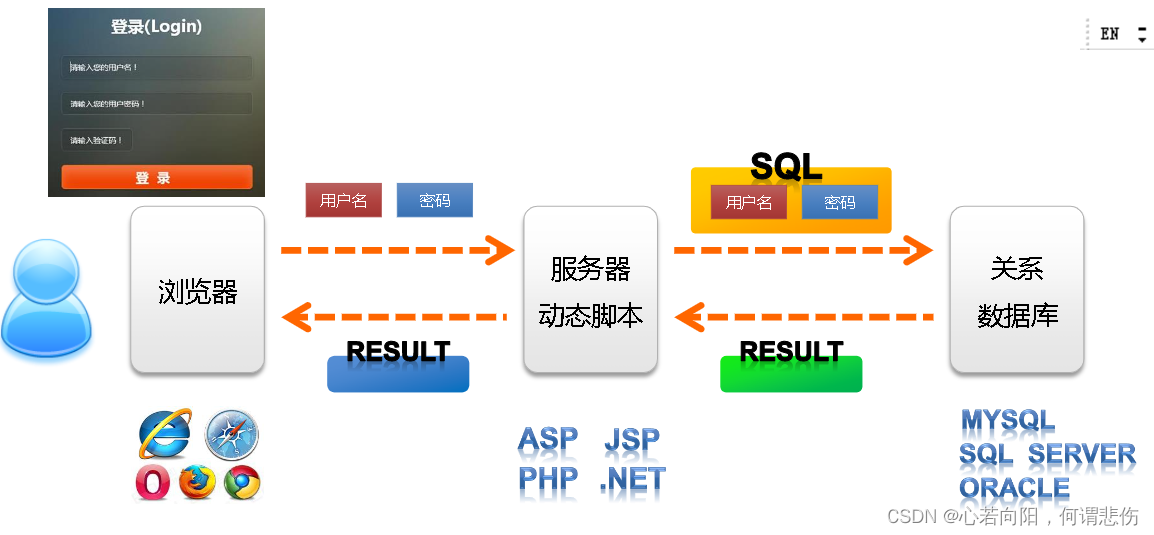

SQL注入攻击是一种通过将恶意SQL语句注入到Web应用程序中来攻击数据库的攻击技术。攻击者利用Web应用程序中对用户输入验证不充分的漏洞,将恶意的SQL语句作为用户输入提交到应用程序中,从而执行未经授权的数据库操作。

SQL注入攻击的原理如下:

1. **用户输入:**用户在Web应用程序中输入数据,例如用户名、密码或搜索查询。

2. **应用程序处理:**应用程序将用户输入的数据作为SQL语句的一部分发送到数据库。

3. **恶意SQL语句:**攻击者在用户输入的数据中注入恶意的SQL语句,例如:`' OR 1=1`。

4. **数据库执行:**数据库执行包含恶意SQL语句的查询,从而执行未经授权的操作,例如:

- 访问或修改敏感数据

- 执行系统命令

- 绕过身份验证

### 2.2 SQL注入攻击防范措施

为了防范SQL注入攻击,可以采取以下措施:

#### 2.2.1 参数化查询

参数化查询是一种通过将用户输入作为参数而不是SQL语句的一部分发送到数据库的技术。这样可以防止恶意SQL语句被注入到查询中。

**Java代码示例:**

```java

String sql = "SELECT * FROM users WHERE username = ?";

PreparedStatement stmt = connection.prepareStatement(sql);

stmt.setString(1, username);

ResultSet rs = stmt.executeQuery();

```

**参数说明:**

- `sql`:要执行的SQL语句,其中`?`表示参数占位符。

- `stmt`:用于执行参数化查询的PreparedStatement对象。

- `username`:用户输入的用户名。

- `rs`:查询结果集。

**逻辑分析:**

1. 创建一个PreparedStatement对象,其中SQL语句包含一个参数占位符。

2. 使用`setString()`方法将用户输入的用户名绑定到参数占位符。

3. 执行查询并获取结果集。

#### 2.2.2 预编译语句

预编译语句是一种在执行SQL语句之前对其进行编译的技术。这可以提高性能并防止SQL注入攻击,因为恶意SQL语句在编译时就被检测出来。

**Java代码示例:**

```java

String sql = "SELECT * FROM users WHERE username = ?";

PreparedStatement stmt = connection.prepareStatement(sql);

stmt.setString(1, username);

stmt.execute();

```

**参数说明:**

- `sql`:要执行的SQL语句,其中`?`表示参数占位符。

- `stmt`:用于执行预编译语句的PreparedStatement对象。

- `username`:用户输入的用户名。

**逻辑分析:**

1. 创建一个PreparedStatement对象,其中SQL语句包含一个参数占位符。

2. 使用`setString()`方法将用户输入的用户名绑定到参数占位符。

3. 执行预编译语句。

#### 2.2.3 白名单过滤

白名单过滤是一种只允许特定值输入的技术。通过将用户输入与白名单中的值进行比较,可以防止恶意SQL语句被注入到查询中。

**Java代码示例:**

```java

String[] allowedValues = {"admin", "user"};

if (Arrays.asList(allowedValues).contains(username)) {

// 执行查询

} else {

// 拒绝输入

}

```

**参数说明:**

- `allowedValues`:允许输入的白名单值。

- `username`:用户输入的用户名。

**逻辑分析:**

1. 创建一个包含允许输入的白名单值数组。

2. 检查用户输入的用户名是否在白名单中。

3. 如果在白名单中,则执行查询;否则,拒绝输入。

# 3.1 使用PreparedStatement执行参数化查询

**3.1.1 参数化查询原理**

参数化查询是一种防止SQL注入攻击的有效方法。它通过将用户输入的参数与SQL语句分开来实现。当使用参数化查询时,SQL语句中的参数被替换为问号 (?),而实际的参数值在执行查询时再提供。

**3.1.2 PreparedStatement类**

在Java中,可以使用`PreparedStatement`类来执行参数化查询。`PreparedStatement`类提供了`setXXX()`方法来设置参数值,其中

0

0