【GCR权限管理】:细粒度访问控制的实现与案例分析

发布时间: 2024-09-24 01:55:06 阅读量: 86 订阅数: 35

# 1. GCR权限管理概述

在信息系统的安全保障体系中,权限管理扮演着至关重要的角色。GCR权限管理,作为一种先进的权限控制方法,强调细粒度控制、灵活的权限分配以及严格的访问控制审计。它不仅关注安全性和合规性,同时也重视用户体验和系统性能的平衡。

在本章中,我们将简要介绍GCR权限管理的基本概念和实践意义。首先,我们会探讨权限管理的重要性和主要组件,为读者构建一个基本的理论框架。随后,我们会概述GCR权限管理模型的三个关键理论基础:访问控制的重要性、权限管理的主要组件,以及细粒度权限控制的机制。通过这些基础知识点,读者可以理解GCR权限管理在实际应用中所发挥的关键作用。

# 2. GCR权限模型的理论基础

## 2.1 权限管理的基本概念

### 2.1.1 访问控制的重要性

在信息技术领域,随着数据和服务的网络化,确保信息安全成为一个日益重要的议题。访问控制作为信息安全的基石,它的目的是确保只有经过授权的用户才能访问或执行对资源的操作。这种保护机制可以防止未授权的访问,这对于保护数据的机密性、完整性和可用性至关重要。

访问控制为资源提供了防护,它通过定义和实施一套访问策略来实现这一目标,从而确保了对敏感信息的安全访问。在很多应用场景中,访问控制需要精心设计,以适应不同的安全需求,例如企业内部网络、云计算服务、以及多租户系统等。

### 2.1.2 权限管理的主要组件

权限管理涉及的几个核心组件包括用户、资源、角色、权限和策略:

- 用户(User):使用系统资源的主体。

- 资源(Resource):需要被保护的系统对象,如文件、数据、服务等。

- 角色(Role):代表一组权限的集合,简化了权限管理。

- 权限(Permission):定义了用户对资源可以进行的操作类型。

- 策略(Policy):一组规则,规定了访问控制的具体实现方式。

了解这些组件之间的相互关系对于设计和实现一个有效的权限管理系统至关重要。

## 2.2 细粒度权限控制的机制

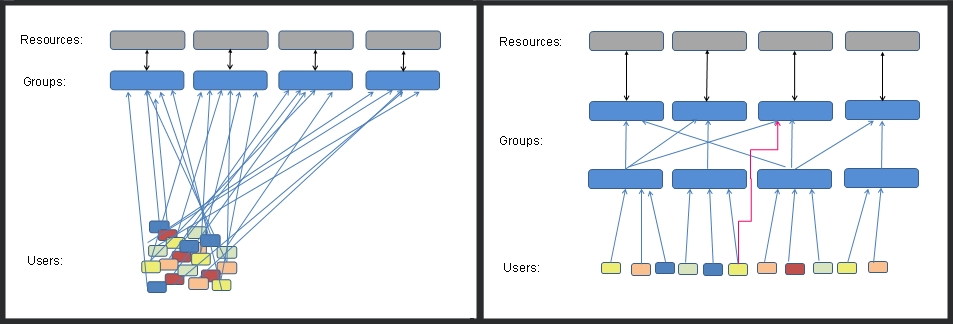

### 2.2.1 角色基础的访问控制 (RBAC)

角色基础的访问控制(Role-Based Access Control, RBAC)是权限管理中最常用的一种方法。在RBAC模型中,权限通过角色分配给用户,而不是直接分配给个别用户。这种方法简化了权限管理,因为它减少了单个用户与权限之间的复杂关联,提高了管理效率。

### 2.2.2 属性基础的访问控制 (ABAC)

属性基础的访问控制(Attribute-Based Access Control, ABAC)提供了一种更加灵活的权限控制方法。在这种模型中,用户和资源都有属性,访问控制决策基于这些属性的值。ABAC能够支持复杂的安全策略,是处理大规模动态环境中的权限管理的有效方法。

### 2.2.3 基于规则的权限策略

基于规则的权限策略允许权限管理员定义一组规则,以决定用户是否有权访问资源。这些规则可以基于多种条件,如用户角色、用户组、时间、地点等。基于规则的策略提高了权限管理的灵活性和动态性,但同时也增加了实施的复杂性。

## 2.3 权限管理的实现技术

### 2.3.1 JSON Web Tokens (JWT)

JSON Web Tokens(JWT)是一种在网络应用环境间传递声明(claims)的紧凑型、URL安全的方法。JWT通常用于身份验证和信息交换,例如用户登录后作为令牌返回给客户端,客户端之后在需要验证时携带此令牌。

在权限管理中,JWT可以用来封装用户的身份信息和权限信息,当用户请求访问受保护的资源时,服务器端可以通过解析JWT来校验用户的身份和权限。

### 2.3.2 OAuth 2.0 和 OpenID Connect

OAuth 2.0是一个开放标准,允许用户授权第三方应用访问他们存储在其他服务提供者上的信息,而无需将用户名和密码提供给第三方应用。OAuth 2.0专注于客户端开发者的便利性,同时为Web应用、桌面应用、手机应用和内部应用提供简单安全的授权方式。

OpenID Connect建立在OAuth 2.0协议之上,为身份验证提供了一个简单的方法。它通过一个叫做ID Token的JWT来传递用户身份信息。利用OpenID Connect,客户端应用可以验证用户的身份,并获取基础配置文件。

### 实践中的权限管理模型

在实现权限管理模型时,需要考虑的不仅是理论和机制,更重要的是如何将这些理论和技术付诸实践。一个典型的实现流程可能包括定义角色和权限、实现用户与角色的关联、制定访问控制策略、以及在系统中实施这些策略。

在设计过程中,系统架构师需要仔细考虑每个组件的作用和相互关系,确保权限模型既安全又易用。例如,在实施RBAC模型时,首先要创建角色并分配相应的权限,然后将用户分配到这些角色中。在实施过程中,可能需要对访问控制策略进行反复的测试和调整,以确保没有权限漏洞。

### 权限管理技术的对比

| 技术 | 优势 | 劣势 | 适用场景 |

|-------------|-------------------------------------------|-------------------

0

0