深入GSM 03.40数据加密:揭秘安全传输的核心技术

发布时间: 2024-12-01 04:14:44 阅读量: 29 订阅数: 25

GSM 03.40中文版

参考资源链接:[GSM 03.40:短消息传输协议详解](https://wenku.csdn.net/doc/6412b4b1be7fbd1778d407d0?spm=1055.2635.3001.10343)

# 1. GSM 03.40标准概述

GSM 03.40标准是基于GSM移动通信系统,主要定义了移动网络中的数据服务安全特性。该标准概述了在GSM网络中如何提供消息级别的安全措施,这包括了数据的加密、认证和完整性保护,目的是为了保证用户数据在传输过程中的机密性和安全性。GSM 03.40还详细描述了如何在移动终端和网络节点之间建立安全的通信连接,以及相关的加密技术的应用。在本章节中,我们将梳理GSM 03.40标准的基本组成,以及它在现代移动通信系统中的重要作用。

随着通信技术的不断进步,GSM 03.40标准虽然面临诸多挑战,但仍是移动通信安全领域的基石。了解该标准,不仅能够帮助专业人士掌握GSM网络的基础安全框架,还能为进一步研究与应用提供理论指导和实践参考。在接下来的章节中,我们将深入探讨GSM 03.40加密机制的理论基础,实践应用以及未来的发展方向。

# 2. GSM 03.40加密机制的理论基础

## 2.1 加密算法原理

### 2.1.1 对称加密技术

对称加密算法是加密通信中最古老和最广泛使用的加密方法之一。在这个过程中,同一个密钥被用来加密和解密数据。因此,通信双方必须事先共享这个密钥,并确保它不会被第三方获取。

在GSM网络中,对称加密技术的一个典型应用是A5/1算法。A5/1算法设计用于确保语音和数据传输的机密性。它采用了一个114位的密钥,通过对数据流进行一系列复杂的位操作来加密数据。

以下是A5/1算法的一个简化示例代码块:

```c

void A5_1_encrypt(unsigned char *plaintext, unsigned char *ciphertext, const unsigned char *key) {

// 初始化算法的内部状态

// ...

// 对数据进行加密

for (int i = 0; i < sizeof(plaintext); i++) {

// 执行位操作加密一个字节

ciphertext[i] = plaintext[i] ^ (内部状态更新后的值);

}

}

```

在这个算法中,数据加密是通过对明文数据与算法内部状态进行异或操作实现的。密钥初始化内部状态,而后续的操作依赖于密钥和前一个状态。由于A5/1算法具有一定的复杂性,并且代码实现细节可能因具体实现而异,这个示例仅展示了其基本原理。

### 2.1.2 非对称加密技术

与对称加密相对的是非对称加密技术,它使用一对密钥——公钥和私钥。公钥用于加密数据,而私钥用于解密。这种机制的一个重要优点是公钥可以公开分享,而私钥保持私密,极大地简化了密钥管理。

在GSM 03.40标准中,虽然主要使用对称加密技术,但非对称加密技术如RSA也被用于密钥的交换过程。这允许移动终端与网络之间安全地交换密钥,而不用担心密钥在传输过程中被拦截。

## 2.2 安全协议框架

### 2.2.1 认证和密钥协商过程

GSM 03.40标准中定义了认证和密钥协商过程,以确保只有合法用户可以访问网络。此过程涉及到与网络设备进行交互,以验证用户身份并生成会话密钥。

认证过程通常涉及以下步骤:

1. 移动终端发起认证请求。

2. 网络设备响应请求,并发送一个随机挑战(RAND)给移动终端。

3. 移动终端使用其内部密钥(Ki)和挑战(RAND),通过一个算法(如A3)计算出一个响应(SRES)。

4. 移动终端将响应(SRES)发送回网络。

5. 网络设备使用相同的挑战(RAND)和用户密钥(Ki),计算出一个期望的响应。

6. 如果移动终端发回的SRES与网络设备计算出的期望响应相匹配,用户身份认证成功。

以下是描述此过程的mermaid流程图:

```mermaid

graph LR

A[发起认证请求] --> B[网络设备发送挑战 RAND]

B --> C[终端使用 Ki 和 RAND 计算 SRES]

C --> D[终端发送 SRES 至网络设备]

D --> E[网络设备使用 Ki 和 RAND 计算期望的 SRES]

E -->|SRES 匹配| F[认证成功]

E -->|SRES 不匹配| G[认证失败]

```

### 2.2.2 加密和完整性保护

在认证过程成功之后,接下来是加密和完整性保护的建立。移动终端和网络设备协商生成会话密钥(Kc),这个密钥是用于本次通话的所有数据的加密。完整性保护则确保了数据在传输过程中没有被篡改。

会话密钥(Kc)的生成依赖于认证过程中使用的密钥(Ki)和网络提供的随机数(RAND)。生成的会话密钥(Kc)用于A5/1或A5/2等算法对数据进行加密。

## 2.3 数据保护和隐私

### 2.3.1 数据加密的层次

GSM 03.40标准定义了数据加密的层次,涵盖了从物理层到数据链路层的多个层面。加密可以保护传输的数据不受窃听和篡改的威胁。数据的加密通常发生在无线接口上,以保护移动通信的机密性。

数据保护层次可以包括:

- **物理层加密**:通过使用特定的硬件和算法在物理信号层面上实现加密。

- **链路层加密**:链路层加密涉及到数据包的封装和解封装,确保在链路层传输的数据是加密的。

- **网络层加密**:对于通过GSM网络传输的数据包,可能会采用IPsec等加密协议在更高的网络层上提供安全性。

### 2.3.2 隐私保护的策略和挑战

隐私保护是GSM 03.40标准的重要组成部分。隐私保护策略包括对用户身份信息和通信内容的保护。移动电话号码、用户的IMSI(国际移动用户识别码)以及通话内容等都是需要保护的敏感数据。

挑战在于设计出既高效又安全的隐私保护机制。例如,漫游时用户身份的保护就尤为关键,因为此时用户的个人数据需要在不同的网络运营商之间共享。

隐私保护的策略包括:

- **匿名性**:避免在不必要的场合暴露用户的真实身份。

- **最小化数据收集**:只收集和处理实现目的所必需的最少数据。

- **数据保护法规遵循**:遵守如GDPR和CCPA等数据保护法规。

GSM 03.40标准中对于隐私保护的探讨是非常深入的,旨在确保用户能够在享受移动通信服务的同时,也享有相应的隐私保护。

# 3. GSM 03.40实践应用中的加密技术

随着无线通信技术的发展,移动通信网络中数据安全的重要性日益突出。GSM 03.40标准是一系列定义了如何在GSM网络中实现加密通信的规则,以确保通信内容的隐私和完整性。本章节将深入探讨GSM 03.40加密技术在实践中的应用,包括加密算法的实现细节、移动通信中的加密应用以及安全测试与合规性的维护。

## 3.1 加密算法的实现

在GSM 03.40标准中,加密算法是确保通信安全的核心。下面将详细介绍A5/1和A5/2算法以及A5/3和GPRS加密算法的实现细节。

### 3.1.1 A5/1和A5/2算法实现细节

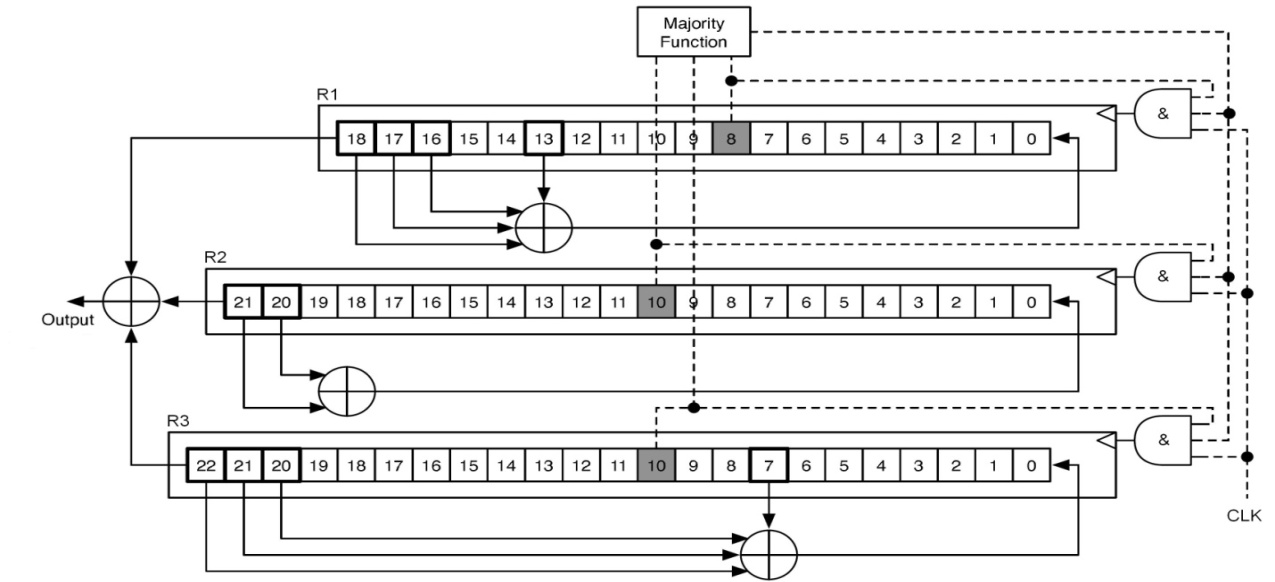

A5/1和A5/2是GSM通信中最早使用的流密码加密算法。A5/1算法设计用于较高安全级别的国家,而A5/2算法则面向安全级别较低的区域。它们均依赖于线性反馈移位寄存器(LFSR)的组合,但A5/1在设计上更为复杂,提供了更坚固的加密效果。

A5/1算法的实现涉及到三个线性反馈移位寄存器,它们并行操作,并通过特定的切换策略实现所谓的"时钟控制"。这种策略用于混淆输出的比特流,以增加攻击的难度。

```c

// 示例伪代码:A5/1算法的实现

void A5_1(key, frame_number) {

LFSR_1, LFSR_2, LFSR_3 = 初始化三个LFSR寄存器

while (加密过程中) {

// 生成输出比特的逻辑

if (LFSR_1, LFSR_2, LFSR_3的特定位匹配) {

LFSR_1切换

}

if (LFSR_1, LFSR_3的特定位匹配) {

LFSR_2切换

}

if (LFSR_2, LFSR_3的特定位匹配) {

LFSR_3切换

}

// 将三个LFSR的输出混合得到最终输出比特

output_bit = 混合LFSR_1, LFSR_2, LFSR_3的输出

}

}

```

A5/2算法在设计上简化了LFSR的数量和切换逻辑,因此相对较弱。其基本原理与A5/1相似,但通常不建议在现代通信中使用。

### 3.1.2 A5/3和GPRS加密算法

A5/3算法,也被称为Kasumi,是一种基于区块的加密算法,提供了比早期A5/1和A5/2更强的安全保证。它被设计为提供抗差分攻击的能力,并符合UMTS(通用移动通信系统)的安全要求。

Kasumi算法的核心是8轮Feistel网络结构,每轮都包括几种不同的处理功能,例如密钥加、S盒替换、线性混合等。

```c

// 示例伪代码:A5/3算法中的一个轮函数

void round_function(input_block, key) {

output_block = input_block XOR key

output_block = S_box_substitution(output

```

0

0