【Sabre Red权限管理攻略】:精细化控制访问权限的4大步骤

发布时间: 2024-11-30 07:19:18 阅读量: 19 订阅数: 23

Sabre Red指令-查询、定位、出票收集汇总(中文版)

参考资源链接:[Sabre Red指令-查询、定位、出票收集汇总(中文版)](https://wenku.csdn.net/doc/6412b4aebe7fbd1778d4071b?spm=1055.2635.3001.10343)

# 1. Sabre Red权限管理概览

在当今企业运营和IT系统中,安全和合规性是核心要素之一。权限管理是保障数据安全和系统稳定性的基石,它确保只有授权用户才能访问特定资源和执行敏感操作。而在企业级的软件应用中,权限管理更是复杂而关键的一部分,因为它涉及到企业内外部用户的授权,资源保护,以及合规性标准的遵守。

作为大型企业级IT系统,Sabre Red为旅行行业提供了全面的管理工具和平台。其权限管理模块对确保系统的安全和合规性起到关键作用。在本书中,我们将深入了解Sabre Red的权限管理机制,从基础概念和理论出发,深入了解其配置方法、高级技术和最佳实践,为系统管理员和安全专家提供详尽的指导和启示。在接下来的章节中,我们将逐步深入探索Sabre Red权限管理的各个方面,揭示其在现代企业IT系统中的重要性和实现方法。

# 2. 权限管理的基础理论

在数字化时代的背景下,信息系统的安全性和稳定性越来越依赖于其内部的权限管理系统。这一章节将深入探讨权限管理的基础理论,为读者提供一个坚实的理论基础,从而更好地理解和应用Sabre Red权限管理系统的具体配置和操作。

## 2.1 权限管理的基本概念

### 2.1.1 什么是权限管理

权限管理是一种安全机制,用于定义和控制用户或系统在计算机系统或网络中能够访问和执行的操作。在企业信息管理系统中,权限管理是确保数据安全、满足业务需求和遵守法规合规的重要手段。权限管理通常包括用户身份验证、授权、访问控制等多个方面。

### 2.1.2 权限管理的重要性

在企业运营中,权限管理直接关联到数据的安全性和业务流程的合规性。恰当的权限设置可以防止未经授权的数据访问和操作,降低数据泄露的风险。此外,权限管理还能帮助企业实现细粒度的职责分离,进一步强化内部审计和监管,提高整体的安全性。

## 2.2 权限管理的组成部分

### 2.2.1 用户和角色的定义

用户是权限管理的主体,通常是指使用系统的个体。用户通过身份验证过程来证明其身份,从而获得相应的访问权限。角色是将具有相似权限的用户进行分组的抽象概念。一个角色可以分配给多个用户,从而简化权限分配过程。

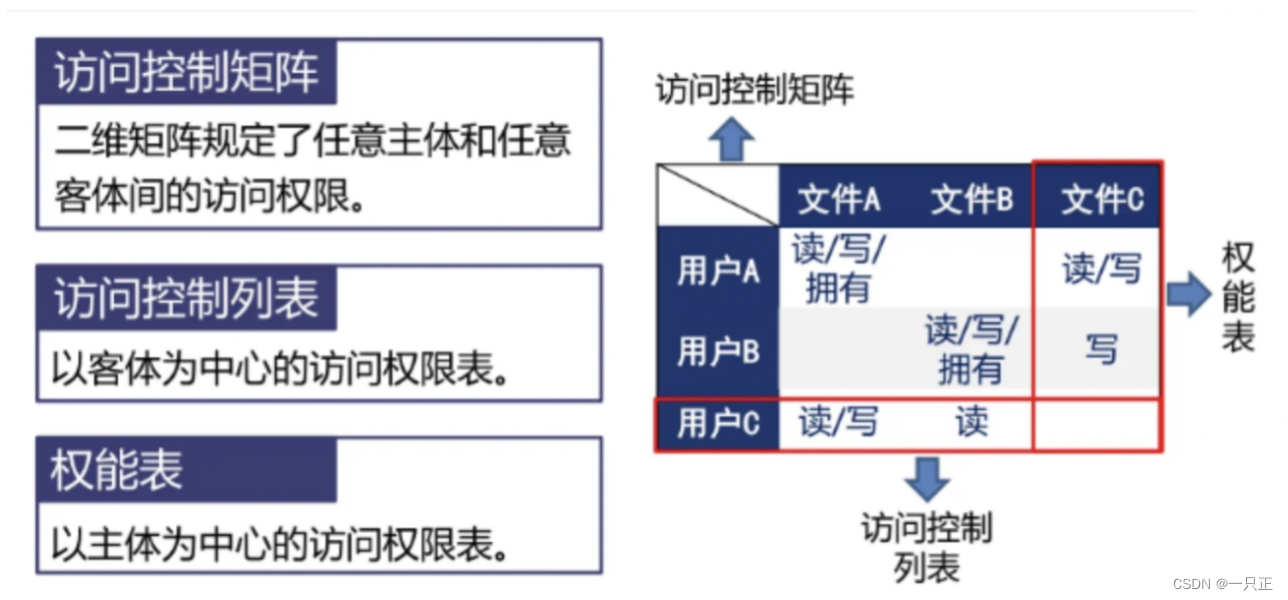

### 2.2.2 权限和访问控制列表(ACL)

权限指的是对资源进行操作的权力。在权限管理中,权限通常细分为读取、写入、修改、删除等类型。访问控制列表(ACL)是一种指定哪些用户或系统拥有哪些资源访问权限的列表。ACL定义了哪些主体可以对哪些资源执行哪些操作。

### 2.2.3 策略与规则的制定

策略与规则是指导权限管理实施的一系列条款,包括权限分配规则、访问控制规则、审计规则等。这些规则是企业根据自身业务需求和安全策略制定的,是实现有效权限管理的基石。

### 表格:不同角色的权限示例

| 角色 | 读取 | 写入 | 修改 | 删除 |

|------------|-------|-------|-------|-------|

| 管理员 | 是 | 是 | 是 | 是 |

| 普通用户 | 是 | 是 | 否 | 否 |

| 报表分析员 | 是 | 否 | 否 | 否 |

以上表格展示了在一般信息系统中,管理员、普通用户和报表分析员三种角色所对应的权限差异。管理员拥有最高权限,可以对系统资源执行所有操作,而普通用户和报表分析员的权限则受到限制。

### Mermaid流程图:权限检查流程

```mermaid

graph TD

A[开始] --> B{检查用户角色}

B -->|管理员| C[授予全部权限]

B -->|普通用户| D[授予读取和写入权限]

B -->|报表分析员| E[授予读取权限]

D --> F[进行权限限制]

E --> F

C --> G[完成权限检查]

F --> G

```

如上流程图描述了一个简单的权限检查流程。系统会根据用户的角色进行权限检查,并授予相应的权限。这一流程确保了用户只能执行他们被授权的操作。

### 代码块:定义ACL策略示例

```json

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:DeleteObject"

],

"Resource": [

"arn:aws:s3:::examplebucket/*"

],

"Condition": {

"StringEquals": {

"s3:x-amz-acl": "public-read"

}

}

}

]

}

```

以上JSON代码块展示了定义在AWS S3存储桶上的一个基本访问控制列表(ACL)策略。该策略允许用户获取、放置和删除对象,并对资源进行公共读取权限设置。这是一个简单的例子,实际应用中,策略和规则会更加复杂和具体化,以满足不同的业务和安全需求。

# 3. Sabre Red权限配置实战

在实际部署Sabre Red权限管理系统的场景中,管理员需要通过一系列具体配置来实现用户身份和权限的精细控制。本章节将带领读者深入实战,通过详细的操作步骤和代码实例来展示如何配置Sabre Red以满足复杂的权限管理需求。

## 3.1 用户身份与角色配置

在Sabre Red中,用户身份和角色是权限管理的基石。用户身份代表了系统的使用者,而角色则是权限集合的容器,用于将权限赋予具有相似职责的用户群体。

### 3.1.1 用户身份的创建与管理

首先,需要创建用户身份,这包括设置用户的基本信息以及分配到相应的角色。

**操作步骤**:

1. 登录Sabre Red管理界面。

2. 进入用户管理模块。

3. 点击“添加用户”按钮。

4. 输入用户的基本信息,如用户名、邮箱等。

5. 指定用户的初始密码和密码策略。

6. 选择用户的角色,并保存。

**代码示例**:

```json

POST /users

Host: sabre-red.example.com

Authorization: Bearer <token>

Content-Type: application/json

{

"username": "john.doe",

"email": "john.doe@example.com",

"roles": ["sales_agent"],

"password": "new_password_123",

"passwordPolicy": "complex"

}

```

**逻辑分析**:

上述JSON请求体中,我们创建了一个新的用户身份,指定了用户名、邮箱、角色数组以及符合密码策略的初始密码。在实际应用中,还需要考虑密码复杂度验证以及角色权限的映射关系,确保用户权限与角色一致。

### 3.1.2 角色的分配与权限绑定

角色定义了用户可以访问的系统功能和数据,是权限管理的核心。

**操作步骤**:

1. 在管理界面中选择角色管理模块。

2. 点击“添加角色”按钮。

3. 为角色命名,并定义该角色的权限。

4. 保存角色信息,并将其分配给相应的用户。

**代码示例**:

```json

POST /roles

Host: sabre-red.example.com

Authorization: Bearer <token>

Content-Type: application/json

{

"roleName": "sales_manager",

"permissions": [

"access salesm

```

0

0