容器化技术深度对比:Docker、LXC与Podman的优势大比拼

发布时间: 2024-12-10 04:07:33 阅读量: 2 订阅数: 7

容器化存储:Docker外部存储卷的配置与实践

# 1. 容器化技术概述

## 1.1 容器化技术的起源与发展

容器化技术起源于Linux操作系统,它基于轻量级的虚拟化技术,允许开发者在隔离的环境中打包应用程序及其依赖项,使得软件可以在任何运行Linux操作系统的服务器上一致地运行。从早期的LXC(Linux Containers)到如今广泛使用的Docker,容器化技术已经成为了现代应用部署和运维的主流方式。

## 1.2 容器与虚拟机的对比

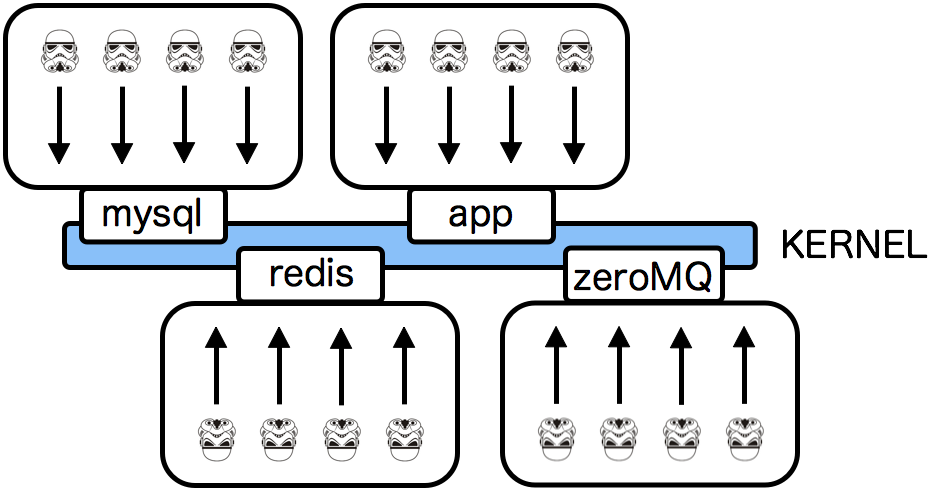

与传统的虚拟机技术相比,容器化技术更加轻便和高效。虚拟机通过虚拟化硬件,运行完整的操作系统,每个虚拟机包含操作系统和应用程序,导致资源开销较大。相比之下,容器共享宿主机的操作系统内核,不包含操作系统,因此具有更高的密度和更快的启动速度。

## 1.3 容器化技术在IT行业中的作用

容器化技术的应用极大地促进了软件开发与运维的敏捷性。开发者可以使用容器确保应用在开发、测试和生产环境中的行为一致,运维团队可以利用容器化技术简化部署流程、提高资源利用率并增强系统安全性。随着容器技术的成熟和生态的完善,其已经成为推动云计算和微服务架构发展的重要力量。

# 2. Docker技术详解

## 2.1 Docker架构与组件

Docker作为容器化技术的领头羊,它的架构和组件设计决定了其高效和轻量级的特性。深入了解这些组件和架构对于掌握Docker至关重要。

### 2.1.1 Docker引擎的核心组件

Docker引擎包含以下核心组件:

- **Docker daemon (dockerd)**: Docker守护进程,负责管理Docker对象如镜像、容器、网络和卷。

- **REST API**: 程序通过REST API与守护进程通信,执行操作。

- **Docker客户端 (docker)**: 用户通过命令行接口与Docker守护进程交互。

- **Docker Content Trust**: 确保镜像来源的安全特性。

```shell

# 启动Docker守护进程

sudo systemctl start docker

```

上述命令启动守护进程,此过程涉及一系列服务初始化操作,包括检查环境变量,加载配置文件,以及设置网络接口等。

### 2.1.2 Docker镜像与容器的生命周期管理

Docker镜像和容器是其核心资源,通过Dockerfile可以构建出应用的镜像。一旦镜像被构建,它可以通过docker run命令来启动一个或多个容器实例。

```Dockerfile

# 示例Dockerfile

FROM ubuntu:latest

RUN apt-get update && apt-get install -y nginx

EXPOSE 80

CMD ["nginx", "-g", "daemon off;"]

```

上述Dockerfile定义了一个基础镜像为ubuntu,并安装nginx服务。EXPOSE指令用于声明容器内的应用端口,而CMD指令定义了容器启动时默认运行的命令。

容器生命周期管理涉及创建、启动、停止、删除等操作。Docker提供多种管理命令,如下:

```shell

# 查看正在运行的容器

docker ps

```

```shell

# 启动一个新容器

docker run -d --name my-nginx nginx

```

### 2.2 Docker网络与存储

#### 2.2.1 Docker网络模型与配置

Docker默认提供了多种网络驱动,例如bridge、host和overlay,它们允许容器间通信并连接到外部网络。

```shell

# 查看Docker网络

docker network ls

```

```shell

# 创建一个自定义网络

docker network create --driver bridge my-bridge-network

```

创建网络后,可以通过docker network connect将容器连接到网络。

#### 2.2.2 Docker卷和数据持久化

数据持久化是Docker中存储的核心。Docker卷是一种数据持久化的方式,它存储在宿主机的文件系统中,但可以从多个容器访问。

```shell

# 创建并挂载一个卷到容器

docker run -v my-volume:/path/in/container -d ubuntu

```

容器启动时,通过-v参数指定卷的挂载点。卷的生命周期独立于容器,即使容器被删除,卷也会保留。

### 2.3 Docker实践技巧与案例分析

#### 2.3.1 容器编排与Docker Compose使用

在多容器应用的场景中,Docker Compose是一个重要的工具,可以定义和运行多容器Docker应用程序。

```yaml

# 示例docker-compose.yml文件

version: '3.8'

services:

web:

image: nginx

ports:

- "80:80"

volumes:

- ./html:/usr/share/nginx/html

```

```shell

# 启动docker-compose.yml定义的服务

docker-compose up -d

```

#### 2.3.2 Dockerfile编写与镜像优化

编写高效的Dockerfile对于构建轻量级且安全的镜像至关重要。每一行指令都会增加镜像的大小。

```Dockerfile

# 优化后的Dockerfile

FROM node:alpine

WORKDIR /app

COPY package.json .

RUN npm install

COPY . .

EXPOSE 3000

CMD ["npm", "start"]

```

优化重点是减少层数、利用缓存、删除不必要的文件,并使用轻量级的基础镜像。通过这些实践可以显著减小最终生成的镜像尺寸,并提高构建速度。

# 3. LXC技术深入探讨

## 3.1 LXC的原理与架构

### 3.1.1 LXC与操作系统级别的虚拟化

LXC(Linux Containers)是一个操作系统级别的虚拟化方法,它允许在单个主机上创建多个隔离的系统环境,也就是容器。与传统的虚拟化技术(如VMware或KVM)不同,LXC不需要安装和运行整个操作系统,它利用Linux内核提供的cgroups和namespaces功能,为每个容器提供资源限制和隔离,从而实现轻量级的虚拟化解决方案。

操作系统级别的虚拟化具有启动快、资源占用少、易于管理等优点。LXC容器之间共享同一个系统的内核,这意味着它们可以共享内核代码和驱动,但每个容器拥有独立的用户空间。这与传统的虚拟机相比,大大减少了内存和CPU的开销。

### 3.1.2 LXC容器与资源隔离

在LXC中,每个容器都是一个独立的运行环境,它们之间互不影响。这种隔离主要通过Linux的namespaces来实现,namespaces提供了不同的视图给进程,使得进程好像在一个独立的空间中运行。

LXC使用以下几种namespace来实现隔离:

- PID namespace:隔离进程ID。

- MNT namespace:隔离文件系统的挂载点。

- NET namespace:隔离网络接口和路由表。

- IPC namespace:隔离进程间通信。

- UTS namespace:隔离主机名和NIS域名。

- USER namespace:隔离用户ID。

通过这些namespaces的组合使用,LXC容器具有了与传统虚拟机类似的隔离能力,但又由于共享同一个内核,它们在性能上更胜一筹。

## 3.2 LXC网络与安全配置

### 3.2.1 LXC网络配置与网络命名空间

LXC容器的网络配置是其关键部分之一。每个LXC容器可以拥有自己的网络命名空间,从而拥有自己的网络设备和配置。容器的网络配置可以独立于宿主机和其他容器,这提供了极大的灵活性。

LXC支持多种网络模式,包括:

- **bridged模式**:容器通过虚拟网络桥接到宿主机,看起来像是连接到了同一个物理网络。

- **macvlan模式**:为容器分配一个MAC地址,使其看起来像是连接到物理网络的独立设备。

- **private/loopback模式**:容器只能访问本机回环接口,不与外部网络通信。

- **veth接口对**:使用虚拟以太网(veth)接口对容器的网络流量进行转发。

通常网络配置涉及到网络接口的创建与配置、防火墙规则的设置,以及可能的NAT规则配置。

### 3.2.2 容器安全与访问控制

LXC容器的安全性是企业部署容器时重点关注的方面。LXC通过以下机制提供安全保障:

- **AppArmor和SELinux**:提供强制访问控制(MAC)安全策略,限制容器内运行的程序的能力。

- **Seccomp**:安全计算模式,限制容器内进程可以执行的系统调用。

- **cgroups**:用于限制、记录和隔离进程组的物理资源(如CPU、内存、磁盘I/O)使用。

除了上述内核特性,管理员还需要对容器进行访问控制,比如配置SSH密钥认证、限制端口访问、监控容器间的通信等,以保证系统的整体安全性。

## 3.3 LXC与传统虚拟化对比

### 3.3.1 LXC与VMware、KVM的性能对比

在性能方面,LXC容器的优势在于共享同一内核,避免了虚拟机中常见的“二进制翻译”和“硬件模拟”的开销。因此,LXC容器启动速度更快,资源利用率更高。相比于KVM或VMware等虚拟化解决方案,LXC在以下方面展现出其性能优势:

- **启动时间**:容器启动通常只需要几秒钟,而虚拟机启动可能需要数分钟。

- **资源占用**:由于不需要全虚拟化,容器的内存和CPU占用远低于虚拟机。

- **I/O性能**:容器直接运行在宿主机的文件系统上,减少了一层I/O抽象,具有更好的I/O性能。

然而,LXC的这种性能优势是以牺牲一定的隔离性为代价的。虚拟机提供的是硬件级别的隔离,而容器仅仅是进程级别的隔离。

### 3.3.2 LXC在企业级应用中的优势分析

企业级应用需要考虑性能、资源利用率、可管理性和灵活性等多方面因素。LXC作为容器化技术在企业中有以下优势:

- **灵活性**:容器可以在各种环境中部署,从开发到生产环境,一致性较高。

- **可移植性**:容器可以在不同的硬件和操作系统之间移动,便于运维。

- **管理简单**:容器的生命周期管理工具如LXC/LXD相对成熟,操作简单。

- **启动速度快**:快速部署和启动容器,加快开发和运维效率。

然而,企业在选择LXC时也需要注意到其安全性相对较低,且与虚拟机相比,在隔离性上有一定的劣势。对于对安全性要求极高的企业,可能需要结合其他安全措施,如AppArmor或SELinux,来加强容器的安全性。

LXC的综合优势使其成为企业在某些场景中优先选择的容器化技术。通过合理的使用和配置,LXC可以在确保系统安全的同时,提供优秀的性能和效率。

# 4. Podman新兴技术研究

Podman,作为新兴的容器运行时工具,它提供了一种不依赖守护进程的方式来管理和运行容器化应用。本章节将深入探讨Podman的设计理念、优势、使用方法、管理策略以及它与Docker的兼容性与对比。

## 4.1 Podman的设计理念与优势

Podman的出现是为了解决容器运行时的某些痛点,其设计理念和优势让它在容器化技术的生态中占有一席之地。

### 4.1.1 Podman的无守护进程架构

Podman(Pod Manager)的设计初衷是希望提供一个不依赖后台守护进程的容器管理工具。相较于Docker,Podman的这种架构在安全性上提供了一些优势:

- **无守护进程**:Docker需要一个长时间运行的守护进程来管理容器的生命周期,这可能会成为安全风险的源头。而Podman使用了libpod库,能够在没有守护进程的情况下运行和管理容器。

- **rootless操作**:Podman支持无需root权限即可运行容器,从而降低了安全风险。

- **兼容性**:Podman与Docker兼容,可以使用Dockerfile以及与Docker命令行工具相似的语法。

### 4.1.2 CRI-O和Kubernetes的集成

Podman与CRI-O(Container Runtime Interface - Open Container Initiative)的集成,为Kubernetes提供了另一种容器运行时的选项。CRI-O是一个Kubernetes CRI(Container Runtime Interface)的实现,它支持容器运行时的接口标准,与Podman结合使用时,可以实现更为轻量级的容器管理环境。

## 4.2 Podman的使用与管理

为了有效使用Podman,我们需要了解其命令行工具的使用方式,以及容器生命周期的管理。

### 4.2.1 Podman命令行工具的使用

Podman的命令行工具与Docker非常相似,这大大降低了从Docker迁移到Podman的门槛。下面是一些基础命令的使用示例:

```bash

# 拉取镜像

podman pull nginx

# 运行容器

podman run -d -p 8080:80 nginx

# 列出本地镜像

podman images

# 列出正在运行的容器

podman ps

# 停止容器

podman stop <container-id>

```

每条命令后面可以跟上`--help`参数,查看详细的使用帮助。

### 4.2.2 Podman容器的生命周期管理

Podman提供了容器生命周期管理的丰富命令集,使得容器的创建、启动、停止、删除和状态查询变得简单。

表格:Podman容器生命周期管理命令对比

| 功能 | Docker命令 | Podman命令 | 说明 |

| --- | --- | --- | --- |

| 拉取镜像 | docker pull | podman pull | 从镜像仓库拉取镜像 |

| 创建容器 | docker create | podman create | 创建一个新的容器 |

| 启动容器 | docker start | podman start | 启动一个或多个已经创建的容器 |

| 停止容器 | docker stop | podman stop | 停止一个或多个正在运行的容器 |

| 删除容器 | docker rm | podman rm | 删除一个或多个容器 |

| 查询容器状态 | docker ps | podman ps | 列出正在运行的容器 |

## 4.3 Podman与Docker的兼容性与对比

Podman与Docker的兼容性是其迅速获得用户认可的重要原因,但也存在一些差异,这为用户在选择时提供了更多的考量。

### 4.3.1 Podman与Dockerfile的兼容性

Podman能够识别和运行使用Dockerfile创建的镜像。这意味着开发者可以继续使用熟悉的Dockerfile语法,而无需额外转换为Podman兼容的格式。

```Dockerfile

FROM nginx

COPY index.html /usr/share/nginx/html/index.html

```

对于上面的Dockerfile,可以直接使用`podman build`来构建镜像。

### 4.3.2 Docker与Podman性能与功能比较

性能方面,Podman和Docker各有优势,取决于具体的使用场景和配置。在功能方面,两者也大致相似,但在一些细节上还是有差异。

| 功能 | Docker | Podman | 说明 |

| --- | --- | --- | --- |

| 镜像构建 | 支持 | 支持 | 支持Dockerfile构建 |

| 容器编排 | 支持(Docker Compose) | 需要额外工具 | 需要使用`podman-compose` |

| 容器管理 | 直接管理 | 通过`libpod` | Podman使用libpod库进行容器管理 |

| 资源隔离 | cgroups | cgroups | 都使用cgroups进行资源隔离 |

总的来说,Podman是一个强大的容器运行时工具,尤其适合需要无守护进程和rootless操作的场景。而对于习惯了Docker命令行和Dockerfile的开发者来说,Podman提供了高度的兼容性,使得迁移变得轻松。然而,如果你在寻找容器编排和管理的高级功能,可能还需要考虑其他解决方案,如`podman-compose`。

在本章节的介绍中,我们深入地探讨了Podman的设计理念、优势、使用和管理方式、与Docker的兼容性与对比。通过本章节的学习,读者应能对Podman有了清晰的了解,并能够根据自己的需求选择合适的容器运行时解决方案。

# 5. 容器化技术的综合实践

容器化技术的综合实践是将理论知识转化为实际操作的过程,它涵盖了从开发、部署到监控、安全等多个方面。本章节将重点讨论容器化技术在DevOps、监控与日志管理以及容器安全三个方面的应用实践。

## 5.1 容器化技术在DevOps中的应用

容器化技术与DevOps的结合是当前软件开发与运维领域的一个重要趋势。它通过标准化环境来加速开发流程,并提供了一种快速部署和扩展应用程序的方法。

### 5.1.1 CI/CD与容器化流程自动化

持续集成与持续部署(CI/CD)流程已经成为现代软件开发的标准实践。容器化技术,尤其是Docker,为CI/CD提供了轻量级、一致性的环境。

```yaml

# 示例:Docker在CI/CD流程中的应用,使用Jenkinsfile配置

pipeline {

agent any

stages {

stage('Build') {

steps {

sh 'docker build -t my-app .'

}

}

stage('Test') {

steps {

sh 'docker run my-app pytest'

}

}

stage('Deploy') {

steps {

sh 'docker-compose up -d'

}

}

}

}

```

- **构建阶段** (`Build`):使用Docker构建应用程序镜像。

- **测试阶段** (`Test`):运行测试用例以验证应用程序的功能。

- **部署阶段** (`Deploy`):使用`docker-compose`将容器化的应用程序部署到测试环境。

通过上述流程,开发团队可以更快地交付应用程序,并确保部署的一致性和可靠性。

### 5.1.2 容器化在微服务架构中的实践

容器化非常适合微服务架构,因为它允许每个微服务独立运行和扩展。微服务架构中的每个服务可以打包为一个容器,并通过容器编排工具(如Kubernetes)进行管理。

```yaml

# 示例:部署微服务到Kubernetes的配置文件(deployment.yaml)

apiVersion: apps/v1

kind: Deployment

metadata:

name: my-microservice

spec:

replicas: 3

selector:

matchLabels:

app: my-microservice

template:

metadata:

labels:

app: my-microservice

spec:

containers:

- name: my-microservice-container

image: my-microservice:latest

ports:

- containerPort: 8080

```

- **Replicas**:定义运行的容器副本数。

- **Selector**:标签选择器用于匹配Pods。

- **Containers**:指定容器的镜像、名称和端口。

## 5.2 容器监控与日志管理

随着容器化应用的增多,对容器进行有效监控和日志管理变得尤为重要。这有助于快速定位问题,并确保系统的健康和性能。

### 5.2.1 容器监控工具的选择与配置

容器监控工具如Prometheus、cAdvisor等,可以对容器的性能指标进行实时监控。

```mermaid

graph LR

A[Container] -->|Metrics| B[cAdvisor]

B -->|Expose| C[Prometheus]

C -->|Query| D[Alertmanager]

C -->|Alerts| E[Grafana]

```

- **cAdvisor**:收集运行中的容器性能数据。

- **Prometheus**:存储时间序列数据,并提供查询语言。

- **Alertmanager**:接收Prometheus的警报并管理。

- **Grafana**:数据可视化工具,用于展示监控数据。

配置和使用这些工具需要深入了解它们的架构和操作方法,才能有效地监控整个容器集群的健康状况。

### 5.2.2 容器日志收集与分析解决方案

日志管理解决方案如Elasticsearch、Logstash和Kibana(ELK Stack)可以帮助收集和分析容器日志。

```yaml

# 示例:使用Fluentd作为日志收集器的配置文件(fluentd-config.yaml)

<source>

@type forward

port 24224

bind 0.0.0.0

</source>

<match **>

@type elasticsearch

host elasticsearch_host

port elasticsearch_port

logstash_format true

</match>

```

- **Source**:配置Fluentd监听的端口以接收日志。

- **Match**:将接收到的日志发送到Elasticsearch集群。

## 5.3 容器安全最佳实践

容器化环境中,安全是不容忽视的一个方面。它包括对容器镜像的安全扫描、运行时的安全防护以及对容器访问的控制。

### 5.3.1 容器安全基础与防御策略

容器安全涉及多个层面,包括但不限于:

- **镜像安全**:确保只使用经过安全扫描的镜像。

- **运行时保护**:使用工具如Falco监测容器异常行为。

- **网络隔离**:合理配置网络策略,限制容器间的通信。

### 5.3.2 容器安全工具与漏洞扫描

为了保障容器运行的安全性,可以利用一系列的工具进行漏洞扫描和安全检查。

```bash

# 示例:使用Clair进行容器镜像漏洞扫描的命令

clair-scanner --ip-range 192.168.1.0/24 --ip 192.168.1.1 myapp:v1.0.0

```

- **clair-scanner**:Clair项目提供的命令行工具用于扫描Docker镜像的安全漏洞。

- **--ip-range**:指定IP地址范围以限制扫描的网络。

- **--ip**:指定单个IP地址。

- **myapp:v1.0.0**:要扫描的Docker镜像。

通过上述章节内容,我们可以看到容器化技术的应用实践是多方面的,从软件开发流程的自动化,到监控日志的管理,再到安全性的保障。这些实践的深入理解与实施,对于IT行业的高效运作至关重要。

# 6. 容器化技术的未来展望

容器化技术在近年来成为了IT行业中的热点,随着技术的不断进步,其应用范围和影响力都在不断扩大。本章将从发展趋势、与serverless架构的融合以及具体的行业应用案例分析三个方面来探讨容器化技术的未来展望。

## 6.1 容器技术的发展趋势

### 6.1.1 容器编排技术的演变

随着容器技术的普及和应用规模的扩大,容器编排变得越来越重要。容器编排工具如Kubernetes、Docker Swarm等已经成为管理复杂容器集群的不可或缺的部分。未来,容器编排技术将继续演进,从基础的部署和调度,向更高级的自动化和智能化方向发展。

**参数说明与代码解释**:

以Kubernetes为例,它通过声明式API来管理容器状态,开发者和运维人员通过YAML文件定义所需的状态。下面是一个简单的Kubernetes部署配置示例:

```yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: my-app

spec:

replicas: 3

selector:

matchLabels:

app: my-app

template:

metadata:

labels:

app: my-app

spec:

containers:

- name: my-app-container

image: my-app-image:latest

ports:

- containerPort: 8080

```

该配置定义了创建一个拥有三个副本的无状态应用。编排工具将根据此配置进行部署、扩展和滚动更新等操作。

### 6.1.2 跨云容器服务与多云管理

随着企业采用多云策略,跨云容器服务的需求日益增长。容器管理平台将提供跨云服务,以支持企业能够在不同云服务提供商之间迁移、部署和运行容器化应用。

**操作步骤**:

以Amazon EKS (Elastic Kubernetes Service) 为例,企业可以利用AWS的全球基础设施来运行Kubernetes,而不必从头开始构建和维护自己的Kubernetes集群。其大致步骤如下:

1. 在AWS控制台或使用AWS CLI创建一个新的EKS集群。

2. 配置访问集群所需的凭证,通常是通过eksctl工具。

3. 使用kubectle来管理集群,部署应用和服务。

## 6.2 容器与serverless架构的融合

### 6.2.1 Serverless概述与容器化的关系

Serverless架构允许开发者编写并部署代码,而无需直接管理服务器的运行。容器化技术与serverless架构的结合,为开发人员提供了更高的灵活性和控制力。容器可以在需要时动态启动,执行完任务后关闭,从而更接近serverless模型中的按需计算。

### 6.2.2 Serverless与容器化技术的结合案例

一个典型的Serverless与容器化技术结合的例子是AWS Fargate。Fargate允许用户在不直接管理服务器的情况下运行容器。用户只需指定容器的CPU和内存需求,Fargate自动处理容器的部署和扩展。

**执行逻辑说明**:

- 用户定义任务和任务执行的容器化配置。

- AWS Fargate启动容器实例,按需分配资源。

- 容器运行完成后,Fargate释放资源,用户仅为其使用的计算容量付费。

## 6.3 容器化技术的行业应用案例分析

### 6.3.1 金融行业的容器化应用

在金融行业中,容器化技术被广泛应用于新产品的快速迭代和部署,特别是对于高频交易系统和移动银行应用。例如,某大型银行利用容器化技术将传统交易系统的部署时间从数天缩短到了几分钟。

**优化方式进行衍生讨论**:

容器化技术还为金融行业带来了更好的合规性和安全性,因为容器可以迅速被隔离并部署在严格的安全控制环境中。

### 6.3.2 制造业与容器化技术的结合

制造业采用容器化技术可以提高生产流程的自动化水平。通过容器化,制造企业可以更加灵活地部署和更新生产管理系统,提高生产效率和质量控制。

**衍生讨论**:

例如,一些制造企业通过容器化其工业物联网(IIoT)平台,实现了设备状态的实时监控和分析,从而优化了生产过程。

总结本章节所述,容器化技术的发展趋势表明其将更加自动化和智能化;与serverless架构的融合提升了应用的可扩展性和效率;而行业应用案例则展示了容器化技术在不同领域的广泛应用和优势。这些进步预示着容器化技术在未来的IT行业中将继续扮演核心角色。

0

0