C语言命令行参数解析:安全性考虑与防护措施深入解析

发布时间: 2024-12-09 16:41:10 阅读量: 12 订阅数: 13

C语言中的命令行参数解析:深入理解与实践应用

# 1. C语言命令行参数解析概述

在现代软件开发中,命令行工具是程序员日常工作中不可或缺的一部分。C语言作为一种功能强大的编程语言,其编写的命令行工具可以高效地执行复杂任务。命令行参数提供了一种与用户交互的方式,使得这些工具更加灵活和实用。然而,这些参数也可能带来安全风险,因此,了解如何安全地解析命令行参数至关重要。

解析命令行参数主要涉及接收和处理用户输入的命令行参数,通常包括程序名称、选项标志和相关值。这些参数可以通过标准C库函数,如`argc`和`argv`,在程序启动时获取。了解参数解析的基础知识,对于避免潜在的安全问题至关重要,这包括但不限于缓冲区溢出、注入攻击以及意外的行为执行。

本章将提供一个命令行参数解析的概览,包括其基本概念和术语。我们还将讨论解析命令行参数时的常见错误,并介绍一些最佳实践,以确保编写安全且健壮的代码。在深入探讨理论基础之前,让我们先从理解C语言中命令行参数的获取和解析开始。

# 2. 命令行参数解析的理论基础

## 2.1 参数解析的原理

### 2.1.1 参数传递机制

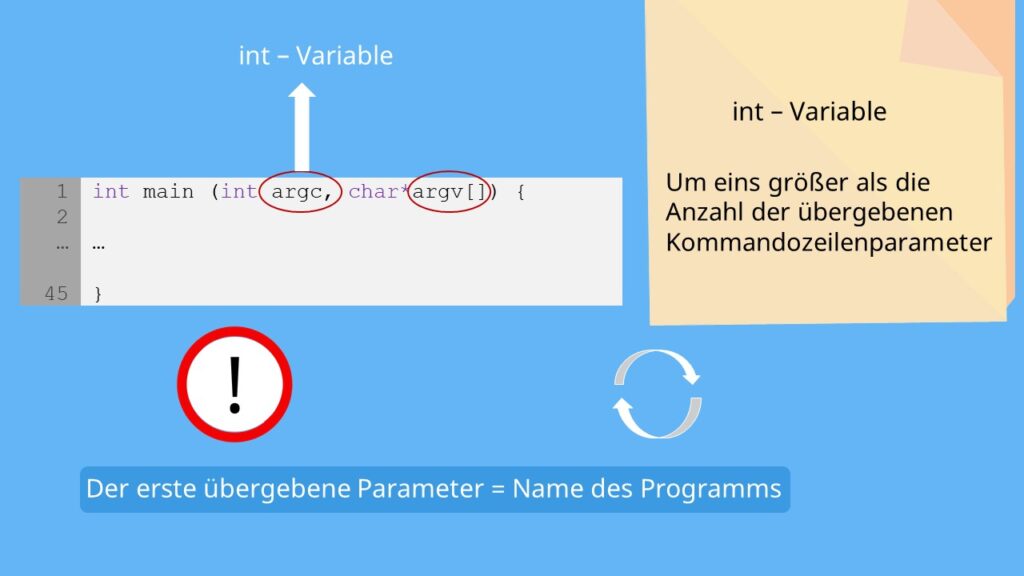

命令行参数是操作系统提供给程序的一种机制,允许用户在程序执行前向其传递信息。在C语言中,main函数可以接收两个参数:`argc` 和 `argv`。`argc` 表示传递给程序的命令行参数的数量,`argv` 是一个字符串数组,包含了实际传递给程序的参数。每个参数作为数组中的一个元素存在,`argv[0]` 通常是程序自身的名称。

```c

int main(int argc, char *argv[]) {

// argc 表示参数个数,包括程序名本身

// argv 是一个字符串数组,argv[0] 是程序名

}

```

### 2.1.2 解析流程和关键点

参数解析通常涉及以下步骤:

1. **解析参数**:遍历`argv`数组,解析每个参数的含义。

2. **参数分组**:将相关参数分组处理,如使用一个结构体来存储相关参数。

3. **参数校验**:检查参数的合法性,例如参数类型、范围和依赖关系。

4. **执行逻辑**:根据解析后的参数执行相应的逻辑。

在解析过程中,关键点包括:

- **参数类型**:识别参数是选项参数(如`-v`表示版本信息)还是操作参数(如文件路径)。

- **参数组合**:考虑参数如何组合使用,例如`-o output.txt`与`-v`是否可以同时出现。

- **默认值**:为未显式提供的参数设定合适的默认值。

## 2.2 参数解析的常见问题

### 2.2.1 输入验证的重要性

在解析命令行参数时,对输入进行验证是防止安全问题的关键步骤。有效的验证可以防止以下情况:

- **类型不匹配**:如果期望的是数字,而输入是文本,则应该产生错误。

- **范围错误**:对于数值参数,超出预定义范围的值可能导致程序异常。

- **格式错误**:路径或正则表达式的格式错误需要被检测和报告。

### 2.2.2 常见的安全漏洞案例分析

命令行参数解析不当会导致多种安全漏洞,以下是几个典型的案例:

- **缓冲区溢出**:当程序不检查`argv`数组中字符串的长度时,可能会导致缓冲区溢出。

- **注入攻击**:如SQL注入,攻击者可能会通过命令行参数传递恶意代码片段。

- **竞态条件**:在多线程环境下,对命令行参数的不恰当处理可能引发竞态条件。

## 2.3 安全编程的最佳实践

### 2.3.1 安全编码标准的遵循

遵循安全编码标准对于编写健壮且安全的代码至关重要。这些标准包括:

- 使用参数数量和类型检查,确保`argc`和`argv`的正确性。

- 限制参数长度,以避免缓冲区溢出。

- 避免在程序中直接执行通过参数传入的代码。

### 2.3.2 静态代码分析工具的应用

静态代码分析工具如`Fortify`、`Coverity`等可以帮助识别潜在的安全问题。这些工具可以在不执行代码的情况下分析源代码,检测出诸如缓冲区溢出、未初始化的变量、路径遍历等安全漏洞。

```mermaid

flowchart LR

A[开始静态代码分析]

B[识别潜在的安全问题]

C[生成报告]

D[审查和修复问题]

E[重新分析确保修复有效]

A --> B

B --> C

C --> D

D --> E

```

代码分析工具通常运行在编译阶段或集成开发环境(IDE)中,通过分析源代码寻找不符合安全编码标准的模式。开发者应该使用这些工具作为代码质量保证过程的一部分。

在下一章,我们将深入探讨命令行参数的安全解析实践,包括输入验证与清理、防御措施的实现和安全库函数的使用。

# 3. 命令行参数的安全解析实践

在现代软件开发中,命令行工具广泛应用于服务器配置、自动化脚本以及软件部署等场景。命令行参数作为向应用程序传递用户输入的一种方式,其安全性直接关系到整个系统的安全。因此,了解和实践命令行参数的安全解析变得至关重要。

## 3.1 输入验证与清理

命令行参数的安全解析首先需要从输入验证开始,确保任何传入的参数都不会导致安全问题。

### 3.1.1 字符串处理技巧

字符串处理在命令行参数解析中占据核心地位。使用安全的字符串处理函数可以避免缓冲区溢出和其他内存相关的错误。例如,在C语言中,应避免使用`strcpy`或`strcat`这类容易导致溢出的函数,而使用`strncpy`和`strncat`,并确保在使用时指定正确的长度参数。此外,对于字符串的动态分配,应始终检查`malloc`或`strdup`的返回值以确保内存分配成功。

```c

char *input = "example";

// 安全分配字符串

char *safe_input = malloc(strlen(input) + 1);

if (safe_input == NULL) {

// 内存分配失败处理

fprintf(stderr, "Memory allocation failed.\n");

exit(EXIT_FAILURE);

}

strc

```

0

0