物联网安全全攻略

发布时间: 2025-01-03 02:50:41 阅读量: 6 订阅数: 10

# 摘要

随着物联网技术的快速发展,安全问题日益成为研究焦点。本文系统性地概述了物联网安全的各个方面,重点分析了物联网设备的安全性设计、网络通信的安全协议与问题以及数据的安全存储与传输。文章深入探讨了安全攻击的常见方式及相应的防御策略,同时评估了物联网在数据安全方面的挑战,并提出了有效的解决方案。此外,本文还梳理了当前的法律法规和安全标准,讨论了它们在物联网安全中的应用和重要性。通过这些讨论,本文旨在为物联网的安全管理提供理论基础和实践指导,同时对未来物联网安全的研究方向进行了展望。

# 关键字

物联网安全;设备安全性;网络通信;数据安全;安全协议;法律法规标准

参考资源链接:[NACE一级考试:涂装检查试题与解答解析](https://wenku.csdn.net/doc/6r85got4wk?spm=1055.2635.3001.10343)

# 1. 物联网安全概述

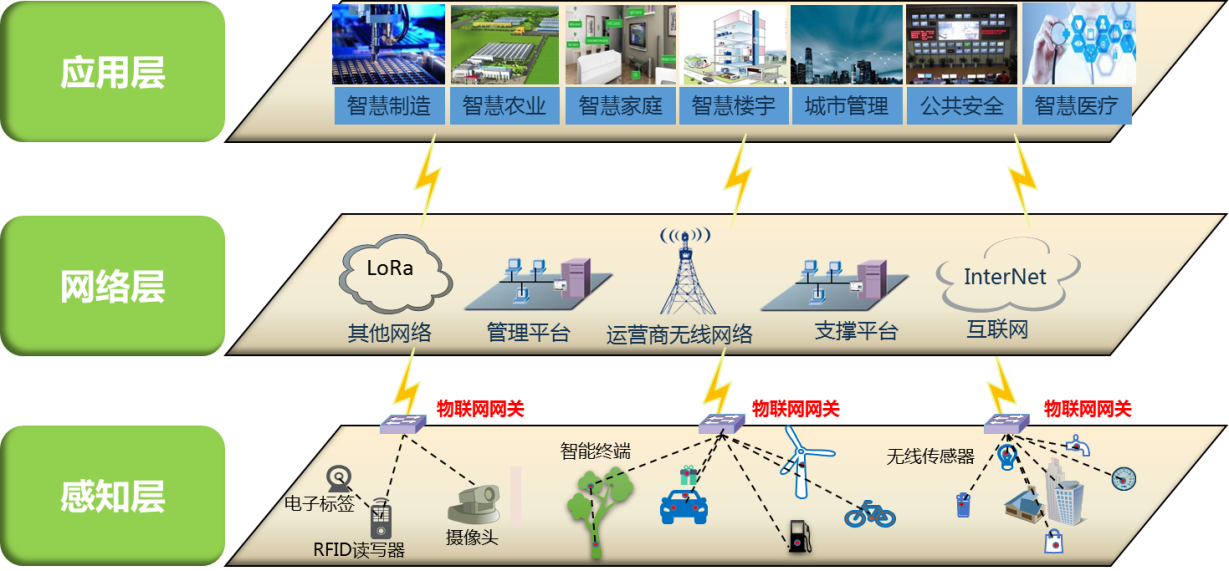

物联网(Internet of Things, IoT)已经深入我们的生活,从智能家居到工业自动化,再到城市基础设施,它的应用范围广泛且日益增长。然而,随着设备的联网,安全问题也随之而来,成为我们必须面对的重要挑战。物联网安全不仅关系到数据的保护,还涉及到个人隐私、企业机密和国家安全等多个层面。在本章中,我们将从宏观角度分析物联网安全的基本概念、面临的威胁和风险,以及它在整个生态系统中的重要性。通过对物联网安全的基础知识进行深入探讨,为接下来章节中对设备、网络、数据安全的具体分析打下坚实基础。

# 2. 物联网设备安全

## 2.1 物联网设备的安全设计

### 2.1.1 设备硬件安全设计

在硬件层面,物联网设备的安全性是整个安全体系的基石。硬件安全设计关注点主要集中在物理安全、硬件加密和设备认证这三个方面。

物理安全措施包括设备外壳的加固,防止设备被非法拆解或篡改。使用防篡改技术,如封签或特殊的螺丝,可以在设备被未经授权的个人尝试打开时留下痕迹。

硬件加密指的是利用硬件级别的加密功能,比如TPM(Trusted Platform Module)芯片,为设备提供安全启动和加密存储功能。这确保了即便是物理上接触到了设备,没有正确密钥的人也无法读取敏感数据或更改设备的关键部分。

设备认证则涉及到一种称为根证书的机制。每个设备出厂时都会有一个唯一的证书,这样可以保证通信双方的身份真实性,防止中间人攻击。

```mermaid

graph TD

A[物联网设备] --> B[物理安全]

A --> C[硬件加密]

A --> D[设备认证]

B --> B1[外壳加固]

B --> B2[防篡改技术]

C --> C1[TPM芯片]

D --> D1[根证书机制]

```

### 2.1.2 设备软件安全设计

软件层面的安全设计需要采取多层防护措施,包括固件安全更新、安全引导和应用安全。

固件安全更新机制可保证设备在发现安全漏洞时能够远程更新固件,避免设备长时间暴露于风险之下。安全引导确保设备加载的每个组件都是经过认证的,防止恶意软件利用启动过程感染设备。

应用安全则侧重于软件应用层面,需要应用沙箱技术来限制应用的行为,确保应用只能访问授权的资源。还可以通过代码签名技术来验证应用的完整性和来源。

```markdown

| 功能 | 说明 |

|------------------|--------------------------------------------------------------|

| 固件安全更新 | 机制支持远程更新固件,以修复已知漏洞和提升功能。 |

| 安全引导 | 启动过程中验证每个组件的合法性,防止恶意软件启动。 |

| 应用沙箱技术 | 限制应用只能访问授权资源,隔离潜在危险行为。 |

| 代码签名技术 | 确保应用的来源和完整性,防止篡改和仿冒。 |

```

## 2.2 物联网设备的安全攻击与防御

### 2.2.1 常见的安全攻击方式

物联网设备面临的安全攻击方式多种多样,包括但不限于网络嗅探、DDoS攻击、物理篡改和硬件植入。

网络嗅探攻击指的是通过监听网络流量来获取敏感信息。由于物联网设备通常不具备强大的加密能力,攻击者可以相对容易地截获和解读这些信息。

DDoS攻击是指通过大量的请求让目标设备或服务不可用。物联网设备如果暴露在公网上,且没有足够的防御措施,很容易成为DDoS攻击的目标。

物理篡改攻击通常发生在设备被攻击者物理接触的情况下,攻击者通过修改设备的固件或硬件来植入恶意代码。

硬件植入攻击是指在制造过程中或之后将恶意硬件植入设备中,从而实现对设备的长期控制。

```mermaid

graph LR

A[物联网设备] --> B[网络嗅探]

A --> C[DDoS攻击]

A --> D[物理篡改]

A --> E[硬件植入]

B --> B1[信息截获]

C --> C1[服务不可用]

D --> D1[固件修改]

E --> E1[长期控制]

```

### 2.2.2 防御策略和方法

针对上述攻击方式,物联网设备需要部署相应的防御策略和方法。首先,所有数据传输都应使用加密协议,如TLS/SSL,来保护通信内容不被窃取。

对于DDoS攻击,可以通过网络层的防护措施如速率限制和入侵检测系统(IDS)来缓解。物联网设备应实施自动化的固件更新机制,这样在发现新的漏洞时能够及时修补。

在物理篡改方面,设备设计时应使用难以物理访问的硬件封装,并

0

0