【用户访问管理】:SaaS模式下数据访问权限管理的最佳实践

发布时间: 2024-12-15 17:32:46 阅读量: 1 订阅数: 4

面向云客户的SaaS治理最佳实践.pdf

参考资源链接:[LMS Virtual.Lab 13.6 安装教程:关闭安全软件与启动证书服务](https://wenku.csdn.net/doc/29juxzo4p6?spm=1055.2635.3001.10343)

# 1. 用户访问管理基础与SaaS模式概述

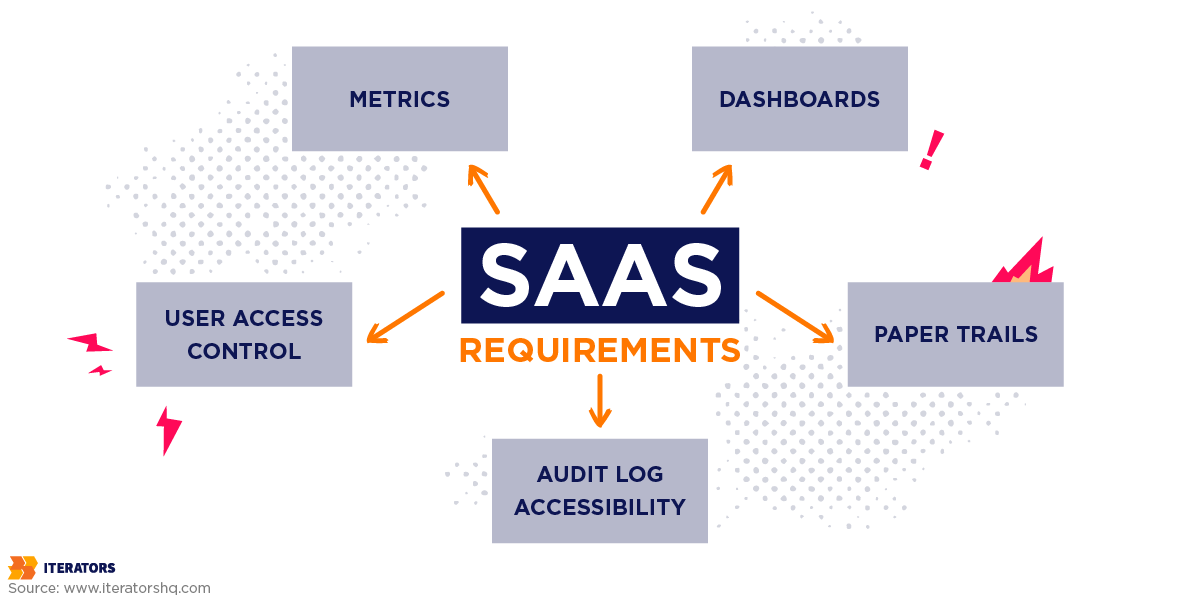

用户访问管理(Identity and Access Management, IAM)是现代信息技术中一个核心组成部分,它确保只有经过授权的用户和程序才能访问企业资源。在SaaS(Software as a Service)模式中,IAM的实现更具有挑战性,因为服务提供商需要在保护客户数据的同时,管理好多个租户的访问权限。

## 1.1 IAM的必要性与作用

IAM系统不仅涉及到保护资产安全,还关乎用户体验和合规性。一个有效的IAM系统能够减少安全漏洞、简化用户管理流程,并确保企业遵循相关的法律法规要求。在SaaS环境下,IAM的挑战更大,因为需要在多租户架构中实现精细的权限控制。

## 1.2 SaaS模式下的IAM特点

SaaS模式下的IAM需要适应可扩展性、多租户支持以及高可用性的需求。这种模式下,IAM解决方案必须能够快速响应客户的需求变化,同时维护各个租户的隔离性和数据安全性。

```mermaid

graph LR

A[开始访问流程] --> B{用户身份验证}

B --> C[授权决策]

C -->|授权| D[访问资源]

C -->|拒绝| E[拒绝访问]

```

在SaaS模式下,IAM的工作流程一般如下:

1. 用户发起访问请求。

2. 系统进行用户身份验证。

3. 基于用户的角色和策略做出授权决策。

4. 如授权通过,则允许访问资源;否则拒绝访问。

SaaS服务提供商通常会在设计IAM系统时采用云原生的安全框架和服务,以保证其弹性和可维护性。通过本章内容的探讨,我们将深入了解用户访问管理的基础知识和在SaaS模式中的应用。

# 2. 数据访问权限管理理论

### 2.1 数据访问权限的概念与重要性

#### 2.1.1 定义与分类

数据访问权限是指用户或系统对数据的读取、写入、修改、删除等操作的控制能力。数据权限通常可以分为两类:细粒度权限和粗粒度权限。细粒度权限能实现对数据的更精细控制,如根据用户的角色、属性或在特定条件下的权限分配。而粗粒度权限则提供较为基础的权限设置,如只读或全访问。

#### 2.1.2 权限管理在SaaS中的作用

在SaaS(Software as a Service)模式下,权限管理变得尤为关键。SaaS 应用通常拥有大量的多租户用户,每个用户在数据访问上的需求可能大相径庭。合理的权限管理不仅能确保用户只能访问其被授权的数据,还能增强系统的安全性、可靠性和合规性。此外,它也是保障业务连续性、满足不同法律法规要求的关键组件。

### 2.2 数据访问控制策略

#### 2.2.1 角色基础访问控制(RBAC)

角色基础访问控制(Role-Based Access Control,RBAC)是目前最常见的权限管理模型之一。在RBAC中,系统将用户分配到不同的角色,每个角色定义了一组访问权限。用户通过角色间接获得数据访问权限。RBAC策略易于管理,并且可以较为方便地扩展,适合组织结构复杂、角色众多的大型系统。

```mermaid

flowchart LR

A[用户] -->|分配| B[角色]

B -->|拥有| C[权限]

C -->|控制| D[数据访问]

```

#### 2.2.2 属性基础访问控制(ABAC)

属性基础访问控制(Attribute-Based Access Control,ABAC)是一种基于用户属性、资源属性以及环境属性来决定数据访问权限的控制模型。与RBAC相比,ABAC具有更高的灵活性和可扩展性,因为它的权限定义是根据属性动态评估的。ABAC适合复杂的业务场景,其中访问控制需求频繁变化,且需要高度个性化的权限管理。

#### 2.2.3 基于规则的访问控制

基于规则的访问控制是一种更为动态的权限管理方式,通过预设的一系列规则来决定是否授权访问。规则通常与业务逻辑紧密相关,可以基于用户行为、时间、位置等多种条件。例如,系统可以设定规则仅允许在工作时间内从公司IP地址访问特定的数据。这种方式需要高度的定制化,并且要求具备强大的规则引擎。

### 2.3 访问权限管理的挑战与策略

#### 2.3.1 安全风险分析

在访问权限管理中,安全风险分析是不可或缺的一步。它需要评估系统存在的潜在安全威胁,并制定相应的控制措施。例如,通过定期的安全审计、威胁建模和漏洞扫描,及时发现和修补系统中的漏洞。此外,定期更新安全策略和访问控制规则,以应对新兴的安全威胁。

#### 2.3.2 高级访问管理机制

高级访问管理机制通常包括多因素认证、条件访问和零信任网络等。多因素认证要求用户提供多个独立的认证要素,如密码、生物识别和令牌,来增强账户安全性。条件访问基于一系列条件(如设备安全性、用户行为等)来决定是否授予访问权限。零信任网络则是一种安全范式,要求对所有访问请求进行严格验证,无论它们是否来自网络内部。

```mermaid

graph TD

A[访问请求] -->|验证| B[多因素认证]

B -->|条件评估| C[条件访问]

C -->|信任评估| D[零信任网络]

D -->|授权/拒绝| E[访问结果]

```

以上对数据访问权限管理的理论分析,是确保SaaS模式中用户数据安全性的基石。通过理解各种访问控制策略和实施高级的安全机制,可以为系统提供坚固的安全防线,同时满足多样化的业务需求和合规要求。在下一章节中,我们将深入探讨在实际SaaS环境中如何应用这些权限管理理论。

# 3. SaaS模式下权限管理的实践应用

在SaaS模式下,权限管理不仅是一个技术问题,更是一个关乎用户体验和安全的商业问题。本章将深入探讨在SaaS模式下如何通过实际的应用实现高效的权限管理。

## 3.1 权限管理系统的架构设计

### 3.1.1 系统组件与交互流程

在SaaS平台的权限管理系统中,组件与组件之间的交互是保障安全和效率的关键。权限管理系统的组件通常包括身份提供者(Identity Provider)、权限决策点(Policy Decision Point, PDP)、权限执行点(Policy Enforcement Point, PEP)、资源服务器和客户端应用。

- **身份提供者(IdP)**:负责处理用户的身份验证流程,如登录、注册等。

- **权限决策点(PDP)**:核心决策引擎,负责基于预设的权限策略对用户的访问请求进行评估和授权。

- **权限执行点(PEP)**:位于资源服务器前,根据PDP的决策结果对用户请求进行控制。

- **资源服务器**:托管受保护的资源,如API接口或数据存储。

- **客户端应用**:最终用户使用的应用程序,发起对受保护资源的访问请求。

在这些组件的交互中,最重要的流程包括用户身份验证、权限请求和权限决策。一个典型的用户请求流程如下:

1. 用户通过客户端应用发起对某资源的访问请求。

2. 请求被PEP拦截,并将相关信息转发到PDP进行权限评估。

3. PDP根据预设的策略和用户身份信息作出授权决策。

4. PDP将决策结果告知PEP,由PEP执行相应的控制动作。

5. 如果请求被授权,资源服务器响应客户端应用的请求并提供服务;若未被授权,则返回拒绝访问的信息。

### 3.1.2 权限审计与监控机制

为了保障系统的安全性和可靠性,权限管理系统必须具备强大的审计与监控能力。审计日志可以记录所有的用户操作和系统的响应,为分析异常行为、追踪问题和事后复盘提供依据。一个有效的审计系统应该能够:

- 记录用户身份、操作类型、时间戳和操作结果等关键信息。

- 允许按时间、用户或操作类型进行查询和筛选。

- 提供API接口,方便与日志分析和安全信息事件管理系统(SIEM)集成。

监控机制则需要实时跟踪系统的权限使用情况,如用户的登录频率、访问异常行为等。它应该能够:

- 实时报警,当检测到异常访问模式时通知管理员。

- 分析历史数

0

0