网络安全威胁分析:深入理解网络安全威胁及应对措施

发布时间: 2024-08-05 02:39:34 阅读量: 20 订阅数: 30

深度解析CrowdStrike的威胁图谱:网络安全的革命性创新

# 1. 网络安全威胁概述**

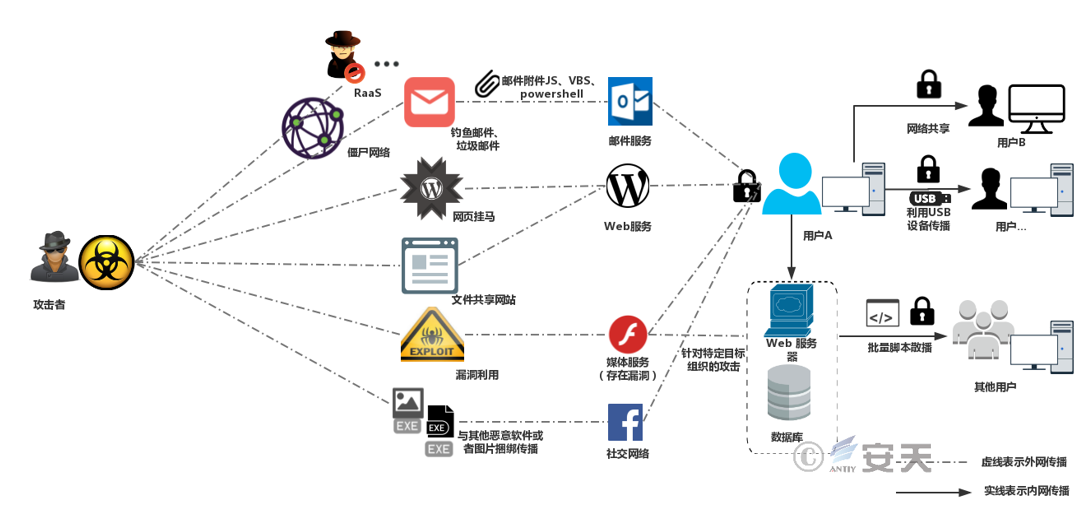

网络安全威胁是指任何可能损害计算机系统、网络或数据的行为或事件。这些威胁可以来自外部或内部,并可能导致各种负面后果,包括数据丢失、业务中断和声誉受损。

网络安全威胁的范围很广,从简单的恶意软件攻击到复杂的网络钓鱼活动。为了有效应对这些威胁,组织需要了解其不同类型、潜在影响和缓解措施。

# 2. 网络安全威胁类型

网络安全威胁可以分为两大类:外部威胁和内部威胁。

### 2.1 外部威胁

外部威胁是指来自组织外部的威胁。这些威胁通常由恶意行为者发起,旨在破坏组织的系统、数据或运营。常见的外部威胁包括:

#### 2.1.1 恶意软件

恶意软件是一种旨在破坏计算机或网络的恶意软件。恶意软件可以通过多种方式传播,包括电子邮件附件、恶意网站和 USB 驱动器。一旦安装,恶意软件可以执行各种恶意活动,例如:

- **窃取数据:**恶意软件可以窃取敏感信息,例如登录凭据、财务信息和个人身份信息 (PII)。

- **破坏系统:**恶意软件可以破坏文件、删除数据并禁用系统功能。

- **传播感染:**恶意软件可以传播到其他计算机和网络,从而创建僵尸网络。

**代码块:**

```python

import os

# 遍历当前目录下的所有文件

for file in os.listdir():

# 检查文件是否为 .txt 文件

if file.endswith(".txt"):

# 打开文件并读取内容

with open(file, "r") as f:

content = f.read()

# 检查内容中是否包含恶意软件模式

if "malware_pattern" in content:

# 如果检测到恶意软件,删除文件

os.remove(file)

```

**逻辑分析:**

这段代码使用 Python 的 `os` 模块遍历当前目录下的所有文件。对于每个文件,它检查文件是否以 `.txt` 结尾。如果是,它打开文件并读取其内容。然后,它检查内容中是否包含已知的恶意软件模式。如果检测到恶意软件,它将删除该文件。

#### 2.1.2 网络钓鱼

网络钓鱼是一种社会工程攻击,旨在诱骗受害者泄露敏感信息,例如登录凭据或财务信息。网络钓鱼电子邮件通常伪装成来自合法组织,例如银行或在线零售商。电子邮件包含一个链接,当受害者点击该链接时,他们会被带到一个虚假的网站,该网站旨在窃取他们的信息。

**代码块:**

```python

import re

# 正则表达式模式来检测网络钓鱼电子邮件

phishing_pattern = r"(?i)(phishing|scam|fake)"

# 检查电子邮件内容是否与模式匹配

if re.search(phishing_pattern, email_content):

# 如果检测到网络钓鱼,标记电子邮件

email_status = "Phishing"

else:

email_status = "Legitimate"

```

**逻辑分析:**

这段代码使用 Python 的 `re` 模块来检测网络钓鱼电子邮件。它使用正则表达式模式 `phishing_pattern` 来匹配电子邮件内容中与网络钓鱼相关的术语,例如“phishing”、“scam”或“fake”。如果检测到匹配项,电子邮件将被标记为“网络钓鱼”,否则将被标记为“合法”。

#### 2.1.3 分布式拒绝服务 (DDoS) 攻击

DDoS 攻击是一种旨在使目标网站或服务不可用的攻击。DDoS 攻击通过使用大量受感染的计算机(僵尸网络)向目标发送大量流量来实现。这会导致目标网站或服务不堪重负并崩溃。

**代码块:**

```python

import socket

# 创建一个 UDP 套接字

sock = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)

# 设置目标 IP 地址和端口

target_ip = "192.168.1.1"

target_port = 80

# 发送大量 UDP 数据包到目标

for i in range(1000):

sock.sendto(b"DDoS attack", (target_ip, target_port))

```

**逻辑分析:**

这段代码使用 Python 的 `socket` 模块创建一个 UDP 套接字。它设置目标 IP 地址和端口,然后发送大量 UDP 数据包到目标。这将导致目标网站或服务不堪重负并崩溃。

### 2.2 内部威胁

内部威胁是指来自组织内部的威胁。这些威胁通常由员工或承包商发起,他们可能出于恶意或无意中对组织造成损害。常见的内部威胁包括:

#### 2.2.1 员工疏忽

员工疏忽是内部威胁的最常见类型之一。员工疏忽可能导致数据泄露、系统故障和安全漏洞。例如,员工可能:

- **泄露密码:**员工可能会将密码写在纸上或存储在不安全的计算机上。

- **打开恶意附件:**员工可能会打开来自未知发件人的恶意电子邮件附件。

- **点击网络钓鱼链接:**员工可能会点击网络钓鱼电子邮件中的链接,从而将恶意软件下载到他们的计算机上。

#### 2.2.2 内部人员攻击

内部人员攻击是一种由组织内部人员实施的恶意攻击。内部人员攻击可能导致严重的损害,因为内部人员对组织的系统和数据有访问权限。例如,内部人员可能会:

- **窃取数据:**内部人员可能会窃取敏感数据,例如财务信息或客户记录。

- **破坏系统:**内部人员可能会破坏系统,导致服务中断或数据丢失。

- **泄露机密信息:**内部人员可能会泄露机密信息,例如产品计划或财务预测。

#### 2.2.3 社会工程

社会工程是一种攻击,旨在利用人的弱点来获取信息或访问权限。社会工程攻击者通常会冒充合法组织或个人,并使用各种策略来获取受害者的信任。例如,社会工程攻击者可能会:

- **发送网络钓鱼电子邮件:**社会工程攻击者可能会发送网络钓鱼电子邮件,诱骗受害者泄露敏感信息。

- **进行电话诈骗:**社会工程攻击者可能会进行电话诈骗,诱骗受害者提供个人信息或财务信息。

- **冒充技术支持人员:**社会工程攻击者可能会冒充技术支持人员,诱骗受害者授予

0

0