中间人攻击演练与防御:Kali Linux安全专家指南

发布时间: 2024-09-26 10:41:13 阅读量: 140 订阅数: 46

# 1. 中间人攻击概述

中间人攻击(Man-in-the-Middle Attack,简称MITM攻击)是一种网络攻击模式,攻击者介入两方之间的通信,既能读取也能修改传输的数据,而双方则以为是在直接通信。这种攻击手段可以用来获取敏感信息,如密码、信用卡详情,甚至可以篡改数据,引发更严重的后果。

## 网络通信与安全的脆弱性

在网络安全中,没有任何系统是绝对安全的。网络通信协议的设计,尽管经过多次优化和标准化,但在某些场景下仍然暴露出漏洞。中间人攻击正是利用了这种漏洞,攻击者通过各种手段截获并操纵在两个信任实体间传输的数据包。这种攻击方法不直接攻击目标服务器或客户端,而是置身于通信双方之间,这是它难于防范的一个重要原因。

## 中间人攻击的影响

中间人攻击的影响可以非常广泛。在未加密的通信中,攻击者可以轻易获取到包括登录凭证在内的敏感信息。即使在加密通信中,攻击者仍有可能通过某些技术手段(如SSL剥削技术)来获取或篡改信息。企业、政府和个人用户都可能成为这类攻击的受害者。随着网络安全意识的提升,中间人攻击的防御和检测技术也在不断发展。接下来的章节中,我们将深入了解中间人攻击的理论基础和实战演练,以及防御策略和案例分析。

# 2. 中间人攻击的理论基础

## 2.1 网络通信协议与安全机制

### 2.1.1 TCP/IP协议栈和数据包分析

在深入理解中间人攻击之前,首先需要掌握TCP/IP协议栈的基础知识。TCP/IP协议栈定义了网络通信中数据包的传输规则。从底层到顶层,TCP/IP包括链路层、网络层、传输层和应用层。每一层都有其特定的作用,且在数据传输过程中扮演不同角色。

链路层主要负责物理连接和数据帧的传输,网络层(IP层)负责将数据包从源地址路由到目标地址,传输层(TCP或UDP层)负责建立连接和确保数据包的顺序及完整性,应用层则涉及数据的格式化、加密和应用协议(如HTTP, FTP等)。

分析数据包时,通常使用抓包工具如Wireshark,能让我们看到在每一层协议封装的数据。下面是一个简单的TCP数据包的Wireshark捕获截图展示,其中包含IP头部信息、TCP头部信息及有效载荷数据。

```mermaid

graph TD;

A[原始数据] -->|封装| B[链路层]

B -->|封装| C[网络层]

C -->|封装| D[传输层]

D -->|封装| E[应用层]

E -->|发送| F[目标]

```

### 2.1.2 加密和认证机制的基本原理

加密机制用于保护数据的机密性和完整性,防止中间人攻击中的数据泄露或篡改。现代加密通常采用对称加密和非对称加密技术。

对称加密使用同一个密钥进行数据加密和解密,优点是速度快,缺点是密钥分发和管理复杂。非对称加密使用一对密钥,包括一个公钥和一个私钥,解决了对称加密密钥分发的问题,但是计算速度较慢。

认证机制是为了验证通信双方的身份,常用的技术包括数字证书和数字签名。数字证书由权威证书颁发机构(CA)签发,用于证明身份;数字签名则是发送方利用私钥对消息进行加密,接收方使用公钥解密以验证发送者的身份和消息的完整性。

```mermaid

graph LR;

A[发送方] -->|加密| B[数据]

B -->|签名| C[数字签名]

C --> D[接收方]

D -->|验证签名| E[确认身份]

D -->|解密| F[还原数据]

```

## 2.2 中间人攻击的原理与类型

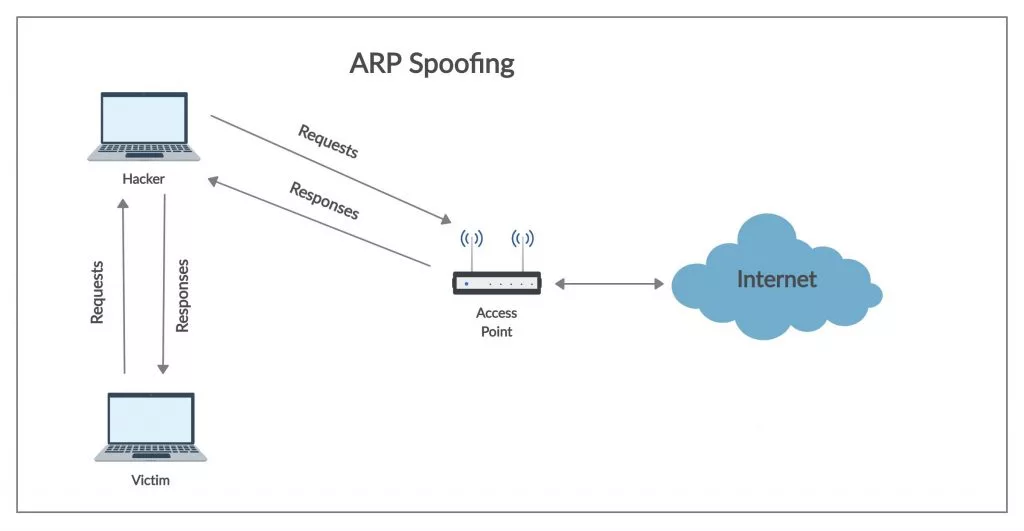

### 2.2.1 ARP欺骗与DNS缓存污染

中间人攻击中,ARP欺骗利用局域网中的ARP协议,通过发送伪造的ARP响应包,使目标主机更新其ARP缓存表,将攻击者的MAC地址与网关的IP地址关联起来,导致数据包被转发到攻击者,从而实现中间人位置。

DNS缓存污染则是指攻击者向DNS服务器发送恶意的DNS响应,导致目标主机缓存了错误的域名-IP映射关系,从而将流量导向攻击者控制的服务器。

在ARP欺骗攻击场景下,攻击者往往利用工具如Arpspoof,向网络发送伪造的ARP响应消息。以Arpspoof为例,命令行操作如下:

```bash

arpspoof -t 目标IP 网关IP

```

这个命令会让攻击者设备向目标IP发送伪装成网关的ARP响应,从而截获目标设备发送给网关的数据包。

### 2.2.2 SSLstrip和SSL剥削技术

SSLstrip是一种中间人攻击手段,通过在HTTPS连接中替换为HTTP,利用用户不注意浏览器地址栏不显示HTTPS的漏洞来劫持会话。SSL剥削则是利用了客户端和服务器端实现SSL/TLS加密的差异性,攻击者可以在客户端和服务器间进行双向解密和重新加密,从而截获敏感数据。

使用SSLstrip的一个典型命令如下:

```bash

sslstrip -l 10000

```

其中,`-l`参数用于设置监听的端口。

### 2.2.3 HTTPS会话劫持与流量重放

HTTPS会话劫持是中间人攻击中对HTTPS加密通信的一种攻击方式。攻击者首先通过中间人攻击的方式截获目标主机的HTTPS会话,然后利用工具如SSLstrip对截获的数据进行处理,去除SSL/TLS加密,再将其转发给目标服务器。流量重放则是指攻击者截获目标主机的数据包后,对数据包进行重放,使得某些基于时间或事件的认证机制失效。

在会话劫持过程中,攻击者通常利用中间人攻击劫持会话,然后对数据进行分析和重放。流量重放攻击可以通过保存的会话令牌或其他认证数据实现,例如通过保存的登录cookie来伪造登录状态。

```mermaid

sequenceDiagram

participant C as 客户端

participant A as 攻击者

participant S as 服务器

Note over C,A: HTTPS会话开始

C->>A: SSL/TLS请求

A->>S: HTTPS请求

S->>A: HTTPS响应

A->>C: SSL/TLS响应

Note over C,A: 中间人攻击劫持会话

A->>C: 重放认证数据

C->>S: 重放请求

S->>C: 响应

```

在这一过程中,攻击者可以在数据包传输的任何点上进行拦截、修改和重放操作。这对网络安全构成了巨大威胁,因此必须采取有效措施进行防御。

# 3. 中间人攻击实战演练

0

0