【数据安全保护】:企业数据安全与隐私的终极策略

编码安全堡垒:编程中实现字符串加密的终极指南

摘要

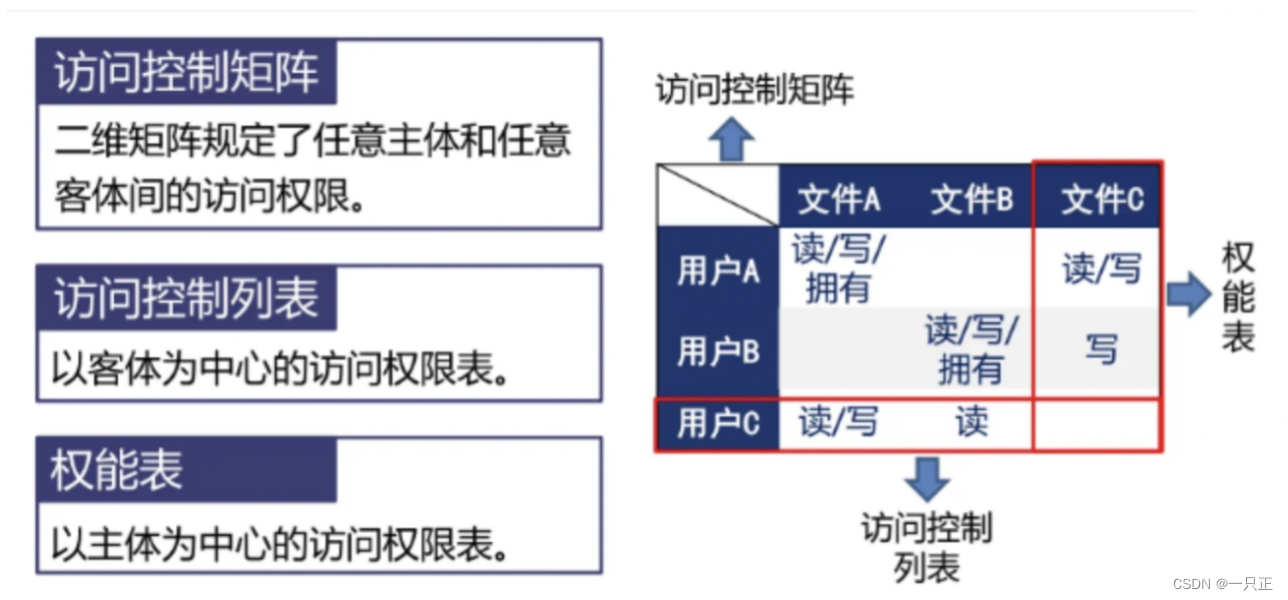

随着信息技术的发展,数据安全与隐私保护已经成为全球关注的焦点。本文首先概述了数据安全保护的重要性,并介绍了数据安全与隐私保护的基本原则,包括风险评估、法律法规合规性,以及数据生命周期管理。接着,本文深入探讨了数据加密和访问控制的技术手段,以及网络安全防御策略和组织管理的最佳实践。通过对企业数据安全项目案例的分析,本文揭示了实施中遇到的挑战和解决方案,并展望了云计算、人工智能等新兴技术对数据安全的新影响及未来发展趋势。本文旨在为读者提供一个全面的数据安全保护框架,并为相关领域的研究与实践提供参考。

关键字

数据安全;隐私保护;风险评估;加密技术;访问控制;合规性要求;网络安全;组织管理;应急响应;云计算;人工智能

参考资源链接:自制DS05-7B七管收音机:原理、制作与调试指南

1. 数据安全保护概述

在这个数字化的时代,数据安全已成为企业和组织关注的焦点。数据安全不仅仅是技术问题,更是业务连续性的核心。随着数据泄露事件的频发和规模的扩大,对数据安全的需求已经从被动防护演变为一种主动的策略性行为。企业和组织需要明确了解数据安全的目标、风险、法律法规合规性以及管理实践等方面,以确保在不断变化的技术和威胁环境中保护关键资产。接下来,本章将带领读者入门数据安全保护的基本概念与重要性。

2. 理论基础 - 数据安全与隐私保护原则

数据安全的重要性与风险评估

在数字时代,数据安全已经成为企业和个人最为关注的问题之一。数据泄露的风险评估是一个复杂的过程,它需要识别和量化数据泄露的可能性和潜在的影响。

数据泄露的风险与影响

数据泄露可能会导致重大的财务损失、损害企业声誉,以及违反法律法规,因此,评估数据泄露的风险对于任何组织来说都是至关重要的。影响数据泄露风险的因素有很多,包括数据的类型、存储位置、访问控制的严格程度、以及员工的安全意识等。

上述流程图展示了风险评估的基本步骤,从开始到制定缓解措施,每一步都对应着降低数据泄露风险的关键环节。

数据安全与隐私保护的必要性

在信息泄露事件频繁发生的情况下,数据安全与隐私保护不仅是法律的要求,更是企业可持续发展的保障。企业和组织必须采取有效的措施来保护个人数据不被非法获取和滥用。这些措施包括但不限于数据加密、访问控制、网络安全策略等。

法律法规与合规性要求

为了应对全球数据安全和隐私保护的挑战,各国和地区陆续出台了相应的法律法规。

国际数据保护法律框架

欧盟的通用数据保护条例(GDPR)对全球数据保护法律产生了深远的影响。GDPR赋予了个人对自己数据的控制权,加大了对违反条例组织的处罚力度。

国内法律法规与行业标准

中国在2020年实施了个人信息保护法(PIPL),这标志着中国数据保护法律体系的进一步完善。该法律对在中国收集、存储、处理、传输个人信息的企业提出了严格要求,对跨境数据传输作出了明确规定。

数据生命周期管理

数据生命周期管理是确保数据安全的重要环节,它包括数据的创建、存储、使用、归档以及最终销毁。

数据分类与标签化

对数据进行分类和标签化是管理数据生命周期的首要步骤。通过这种方式,组织可以明确不同数据的价值和安全等级,为实施不同级别的保护措施提供依据。

- | 数据分类 | 举例 |

- | --- | --- |

- | 个人数据 | 客户姓名、电话号码、邮箱等 |

- | 交易数据 | 销售记录、支付信息等 |

- | 公共数据 | 新闻稿件、市场调研报告等 |

上表列出了数据分类的示例,每个组织都应该根据自己的业务特点制定相应的分类标准。

数据存储与备份策略

安全的数据存储和有效的备份策略是防止数据丢失的关键。组织应该使用加密技术来保护存储的数据,并定期进行备份,确保在数据丢失或损坏的情况下可以迅速恢复。

数据销毁与退役机制

随着数据的生命周期结束,数据销毁就成为了一个重要环节。销毁过程应该确保数据不能被恢复,这对于保护隐私和遵守法律法规至关重要。

数据销毁流程图描述了从退役通知到销毁完成的各个环节,每个步骤都对确保数据安全至关重要。

3. 技术手段 - 数据加密与访问控制

3.1 加密技术的原理与应用

3.1.1 对称加密与非对称加密技术

对称加密和非对称加密是两种主要的加密技术,它们在数据保护和隐私安全方面发挥着重要作用。在对称加密技术中,加密和解密过程使用相同的密钥。这一技术执行速度快,效率高,适用于大量数据的加密处理,但存在密钥分发的问题,需要安全的方式传输密钥。

- from Crypto.Cipher import AES

- # AES加密示例

- def aes_encrypt(plaintext, key):

- # 创建一个AES加密器实例,使用128位密钥长度

- cipher = AES.new(key, AES.MODE_ECB)

- # 将文本编码转换成字节并进行加密

- ciphertext = cipher.encrypt(plaintext.encode())

- return ciphertext

- key = b'Sixteen byte key'

- plaintext = 'Hello, World!'

- ciphertext = aes_encrypt(plaintext, key)

- print(ciphertext)

在此代码段中,我们使用了Python的pycryptodome库对一段文本使用AES加密。AES.MODE_ECB是电子密码本模式,但请注意,此模式不提供高级别的安全保护,实际应用中建议使用更安全的模式如AES.MODE_CFB或AES.MODE_CTR。

非对称加密技术涉及一对密钥:一个公钥和一个私钥。公钥可以公开分享,用于加密数据;私钥需要保密,用于解密数据。RSA算法是最著名的非对称加密算法之一。

3.1.2 端到端加密与传输加密

端到端加密(E2EE)确保数据在发送端和接收端之间传输时保持加密状态,即使在传输过程中被拦截也无法被解读。这种加密方式广泛应用于即时通讯和电子邮件服务中,保证了通信的私密性。

传输加密通常指在数据从一个点传输到另一个点过程中进行加密保护,如使用TLS/SSL协议保护网络数据传输过程中的安全。这种