KDE Connect与隐私安全:数据传输安全的最强保护策略

发布时间: 2024-09-29 18:19:40 阅读量: 147 订阅数: 53

polybar-kdeconnect:用于Polybar的KDEConnect模块

# 1. KDE Connect简介及其在数据传输中的作用

KDE Connect是一个让Linux桌面和Android设备之间进行无缝通信的工具,它将智能手机连接到你的桌面环境,实现文件传输、消息通知共享、远程控制等功能。这一章我们将探索KDE Connect如何简化和增强跨设备数据传输的体验。

## 1.1 KDE Connect的基本功能

KDE Connect的核心价值在于其跨平台的数据传输能力。通过KDE Connect,用户可以在其电脑和手机之间轻松传输文件,无需依赖传统的邮件、蓝牙或其他移动应用。它利用了无线网络和端对端加密,确保了数据的安全性。

## 1.2 KDE Connect在不同场景下的应用

在日常使用中,KDE Connect可以帮助用户在电脑上接听手机来电、通过电脑键盘发送短信等。它还能同步通知,当手机收到消息时,电脑也可以即时显示。这不仅提高了工作效率,也使得多设备间的协作变得更加直观。

## 1.3 KDE Connect作为桥接工具的潜力

KDE Connect不仅局限于个人使用,它还有潜力成为开发人员进行设备间通信测试的桥梁。例如,开发者可以在不实际安装应用程序的情况下,从电脑向手机推送文件或指令,以此测试应用的响应和兼容性。

# 2. KDE Connect数据传输机制

## 2.1 KDE Connect的通信协议

### 2.1.1 KDE Connect协议概述

KDE Connect是一个开源的项目,它通过多种方式实现了跨设备的连接与数据共享。KDE Connect的通信协议是其核心之一,它负责管理不同设备之间的通信流程。这个协议可以看作是多个设备之间的"语言"和"规则",确保信息可以安全、准确地传递。

KDE Connect协议允许在各种操作系统上实现通信,包括但不限于Linux、Windows、macOS、Android等。协议主要通过网络传输层(通常是TCP或UDP)进行通信,它定义了不同的消息类型,如文件传输、通知同步、电话来电通知、短信通知等。

通信过程从设备发现开始,设备之间通过发现协议互相定位,然后建立安全连接。在建立了连接之后,设备之间可以交换多种类型的数据包。这些数据包通过定义好的协议进行加密和认证,以保证传输的安全性。

### 2.1.2 数据传输加密与认证过程

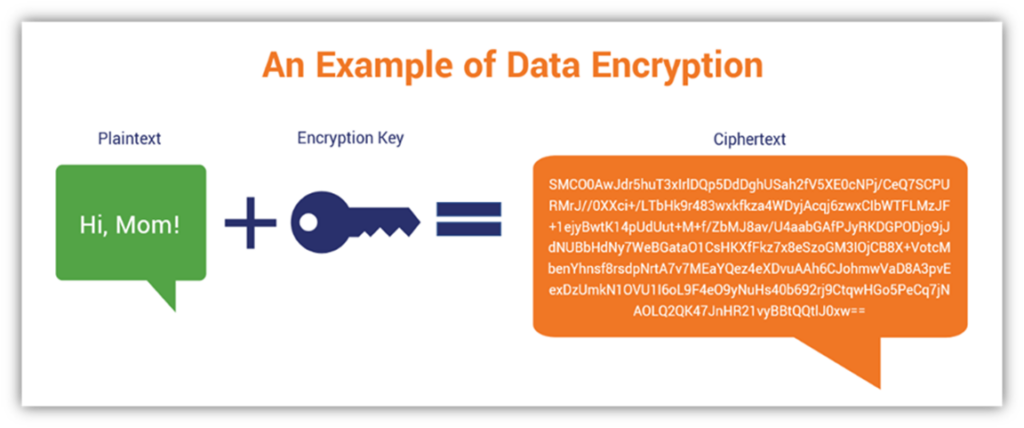

在介绍具体的加密和认证过程之前,我们需要先了解数据传输中涉及的两个关键概念:对称加密和非对称加密。

对称加密是加密和解密使用相同密钥的加密方法,它的优点在于速度快,适用于大量数据的加密。缺点是一旦密钥泄露,数据安全性就会受到威胁。

非对称加密使用一对密钥:公钥和私钥。公钥可以公开,用于加密信息;私钥必须保密,用于解密信息。这种加密方法的优点在于安全性高,即使公钥被第三方知道,也因为缺少私钥而无法解密信息。

KDE Connect在进行数据传输时,首先会通过非对称加密方法交换对称加密的密钥。这个过程通常只在设备第一次通信时进行一次,之后的通信就可以使用这个对称密钥进行快速加密解密了。

在KDE Connect中,数据传输主要使用了AES(高级加密标准)算法作为对称加密手段。AES是一种广泛使用的对称加密算法,它具有很高的安全性。数据在传输之前会被AES算法加密,到达目的地后,再使用相同的密钥进行解密。

认证过程则确保了通信双方的身份验证,防止中间人攻击。KDE Connect通过数字签名来验证数据包的完整性。每个传输的数据包都会附带发送方的数字签名,接收方可以使用发送方的公钥来验证签名,以确保数据包没有在传输过程中被篡改。

## 2.2 数据传输的安全性分析

### 2.2.1 加密技术的原理与应用

在网络安全领域,加密技术是最为基础和核心的技术之一。它通过复杂的算法转换信息,使得原始信息在未经授权的情况下,对于第三方是不可读的。加密技术包括对称加密和非对称加密,这些技术在KDE Connect中都有应用。

对称加密技术的一个例子是AES,它广泛应用于数据传输和存储。AES加密可以快速地对大量数据进行加密和解密,非常适合于实时的文件传输场景。

非对称加密技术的代表是RSA算法,它基于一个复杂的数学问题——大整数分解。RSA算法生成一对密钥,公钥可以公开,用于加密信息,私钥必须保密,用于解密信息。这种机制保证了即使有人获取了公钥也无法解密信息,从而保障了通信的安全。

### 2.2.2 验证机制的有效性评估

验证机制是通信安全的另一个重要组成部分,它确保了通信双方的身份真实可靠。在KDE Connect中,验证机制基于数字签名技术。

数字签名是一种使用非对称加密原理的加密技术,可以确保数据的来源、数据的完整性和不可抵赖性。在KDE Connect中,每个发送的数据包都会附加一个数字签名。这个签名是由发送方使用私钥生成,接收方可以用对应的公钥来验证签名。如果签名验证成功,那么就确认了数据包是由发送方发出,并且在传输过程中未被篡改。

数字签名的有效性依赖于私钥的安全性。只要私钥未泄露,那么任何第三方都无法伪造有效的数字签名,从而保证了验证机制的有效性。

### 2.2.3 攻击向量与防御策略

在网络安全中,攻击向量指的是攻击者可以利用的弱点或漏洞来实施攻击的方式。在KDE Connect的通信协议中,攻击向量可能包括网络监听、中间人攻击、重放攻击和会话劫持等。

网络监听攻击向量可以通过加密通信来防御,KDE Connect使用AES加密技术来保护数据不被窃取。对于中间人攻击,KDE Connect通过在设备间交换数字证书和使用非对称加密技术来确保通信双方的身份验证,有效防止了中间人攻击。重放攻击可以通过在数据包中加入时间戳或随机数来进行防御。会话劫持攻击的防御依赖于会话密钥的频繁更新和使用安全的会话管理。

除了上述攻击向量外,为了更全面地防御潜在的攻击,KDE Connect还持续进行安全审计和代码审查,以发现并修复新的漏洞。社区和安全研究人员的参与也是发现和解决潜在问题的关键。

通过这些防御策略,KDE Connect能够有效地减少攻击向量,保障用户数据传输的安全。

```mermaid

graph TD

A[开始通信] --> B[设备发现与配对]

B --> C[交换公钥]

C --> D[验证身份]

D --> E[加密通信]

E --> F[数据传输]

F --> G[加密消息完整性校验]

G --> H[结束通信]

```

在上述流程图中,我们清晰地看到KDE Connect通信过程中的关键步骤。每个步骤都与安全相关,从设备配对到数据传输的加密和完整性校验,每一步都是保护通信安全的重要环节。

```markdown

| 设备 | 发现 | 配对 | 数据传输 |

|------|------|------|----------|

| 设备A | 是 | 是 | 加密

```

0

0