【Wi-Fi密码安全】:案例分析与防御实战,打造铜墙铁壁

发布时间: 2024-12-15 10:41:10 阅读量: 8 订阅数: 12

参考资源链接:[WIFI破解不需抓包跑字典_BT10](https://wenku.csdn.net/doc/647e8d95543f8444882d4591?spm=1055.2635.3001.10343)

# 1. Wi-Fi密码安全的现状和挑战

随着无线网络的普及和移动设备的广泛使用,Wi-Fi密码安全成为了个人和企业关注的重点。当前,Wi-Fi密码安全面临着多方面的挑战,这包括了从技术层面的密码强度不足到人为因素如密码管理不当和社会工程学攻击等。在本章中,我们将审视这些挑战,并探讨它们如何影响日常用户以及企业环境下的网络安全。

## 1.1 Wi-Fi密码安全的现状

Wi-Fi密码安全的现状表明,虽然多数用户和企业认识到安全性的重要性,但实际应用中依然存在大量安全漏洞。很多用户仍然使用默认密码或弱密码,这为攻击者提供了可乘之机。企业级用户虽然采取了更强的密码策略和安全措施,但也面临着复杂的网络环境和频繁的更新需求,这使得保持安全防护难度增加。

## 1.2 挑战的多样性

Wi-Fi密码安全面临的挑战多种多样。从技术角度来看,密码加密算法的强度和实施方式决定了Wi-Fi网络抵抗攻击的能力。而在实际操作中,用户的习惯、知识水平和安全意识直接影响着密码的安全性。另外,攻击技术的不断进步,如暴力破解、中间人攻击和高级持续威胁(APT)等,都增加了保护Wi-Fi密码安全的难度。

## 1.3 企业与个人面临的不同挑战

企业和个人在面临Wi-Fi密码安全挑战时存在明显的不同。企业不仅需要保护网络本身,还需要确保其敏感数据的保密性、完整性和可用性。个人用户更多关注的是个人隐私和数据的保护。企业可能需要更复杂的密码策略、安全协议以及定期的安全培训,而个人用户则需要关注密码的复杂性和定期更新。这些不同也意味着在防护策略上,企业和个人需要采取不同的方法和工具。

总结来说,本章为读者描绘了当前Wi-Fi密码安全的整体轮廓,分析了其面临的挑战,同时也为下一章中探讨Wi-Fi密码安全的基础知识和攻击手段奠定了基础。

# 2. Wi-Fi密码安全的基础知识

### 2.1 Wi-Fi密码的工作原理

#### 2.1.1 加密算法的类型和特点

Wi-Fi密码的工作原理主要围绕着加密算法。加密算法是将明文转换为密文的一种方式,用以保护数据传输过程中的安全。常见的加密算法包括WEP、WPA、WPA2和WPA3等。早期的WEP算法因存在严重安全漏洞,已被淘汰。随后的WPA和WPA2成为主流,但WPA2也已被证明存在漏洞。最新的WPA3标准具有更强的安全特性,如前向保密(forward secrecy)等。

Wi-Fi密码的加密机制往往依赖于以下算法类型:

- 对称加密:使用相同的密钥进行加密和解密。如AES(高级加密标准)。

- 非对称加密:使用一对密钥,公钥和私钥。如RSA。

- 哈希函数:不可逆的加密,通常用于验证数据的完整性。如SHA系列。

每种算法都有其特点:

- 对称加密算法速度较快,适合大量数据加密。

- 非对称加密算法通常用于密钥交换和数字签名。

- 哈希函数确保了数据在传输过程中的完整性。

#### 2.1.2 Wi-Fi密码的加密模式和强度

Wi-Fi密码加密模式通常指的是如何应用加密算法来保护无线网络通信。主要包括TKIP(Temporal Key Integrity Protocol)和AES(Advanced Encryption Standard)。TKIP是WPA的加密方式,但已被发现存在多个严重安全漏洞,现已不推荐使用。AES加密由于其安全性高,已成为WPA2和WPA3的默认加密方式。

加密强度通常由密钥的长度来决定。较短的密钥容易被破解,而较长的密钥提供更高的安全性。例如,128位密钥比64位密钥提供更强的安全性。随着计算能力的提升,更长的密钥长度是未来的趋势。

### 2.2 常见的Wi-Fi密码攻击手段

#### 2.2.1 密码猜测攻击

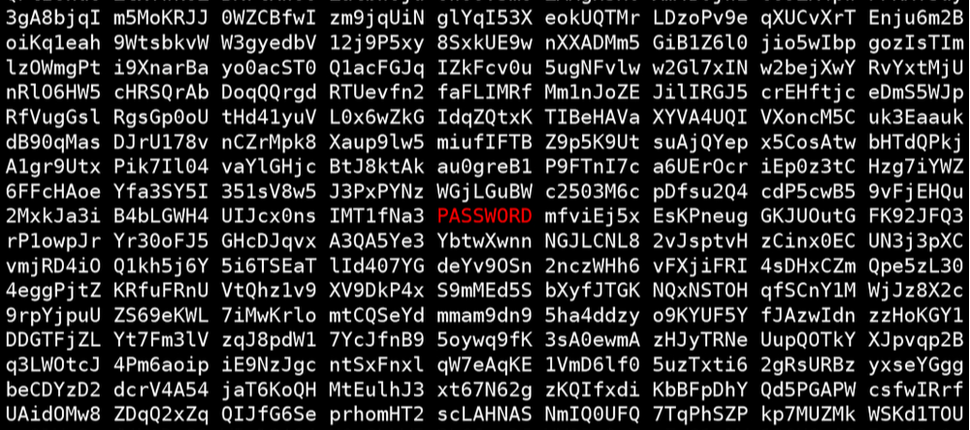

密码猜测攻击是攻击者尝试使用不同的密码组合来破解Wi-Fi网络密码。这通常通过暴力破解、字典攻击和彩虹表等方法完成。暴力破解尝试所有可能的字符组合,而字典攻击使用预设的常见密码列表。彩虹表则是一种预先计算好的哈希值到密码的映射表。

#### 2.2.2 中间人攻击

中间人攻击(Man-In-The-Middle, MITM)是指攻击者在网络通信的两端进行拦截并修改通信内容,从而获取敏感信息。在Wi-Fi网络中,攻击者可以拦截未加密或弱加密的数据包,甚至可能截获加密的数据包并进行解密。

#### 2.2.3 社会工程学攻击

社会工程学攻击不直接对技术层面发起攻击,而是

0

0