网络安全中的决策树应用:异常行为检测

发布时间: 2024-09-05 02:52:52 阅读量: 149 订阅数: 70

机器学习与安全第三章,异常检测

# 1. 决策树在异常行为检测中的作用

决策树作为一种经典的机器学习算法,在异常行为检测领域起着举足轻重的作用。由于其出色的分类能力和直观的决策过程,决策树在识别网络中潜在的恶意流量和异常模式上具有显著优势。通过构建树形模型,可以快速对数据进行分类,从而实现对异常行为的实时监测和预警。本章节将探讨决策树在异常检测中的核心作用,分析其如何辅助网络安全专家理解和应对不断演变的安全威胁。

# 2. 决策树理论基础与构建方法

### 2.1 决策树的理论框架

#### 2.1.1 决策树的基本概念与原理

决策树是一种监督学习方法,用于分类和回归任务。其基本概念源自于信息论中的熵和信息增益。简单来说,决策树通过一系列的判断规则,以树状结构的形式表达对数据的划分。每个内部节点代表一个属性上的判断,每个分支代表一个判断结果的输出,而每个叶节点则代表一种分类结果。决策树的构建,本质是通过学习数据,将数据集划分为较小的子集,同时尽量让子集内部的样本尽可能属于同一个类别,从而提高模型的预测精度。

在构建决策树时,一个关键的概念是信息增益,它是父节点的不纯度和子节点不纯度的期望之差。信息增益越大,说明通过这个属性划分数据带来的信息越多,该属性的划分效果越好。

#### 2.1.2 决策树的分类方法

根据节点的不同划分策略,决策树可以分为两大类:分类树和回归树。

- 分类树:通常用于预测离散的输出变量,比如是或否(二元分类),或者属于多个类别的标签(多分类)。

- 回归树:用于预测连续的输出变量,例如房价预测。

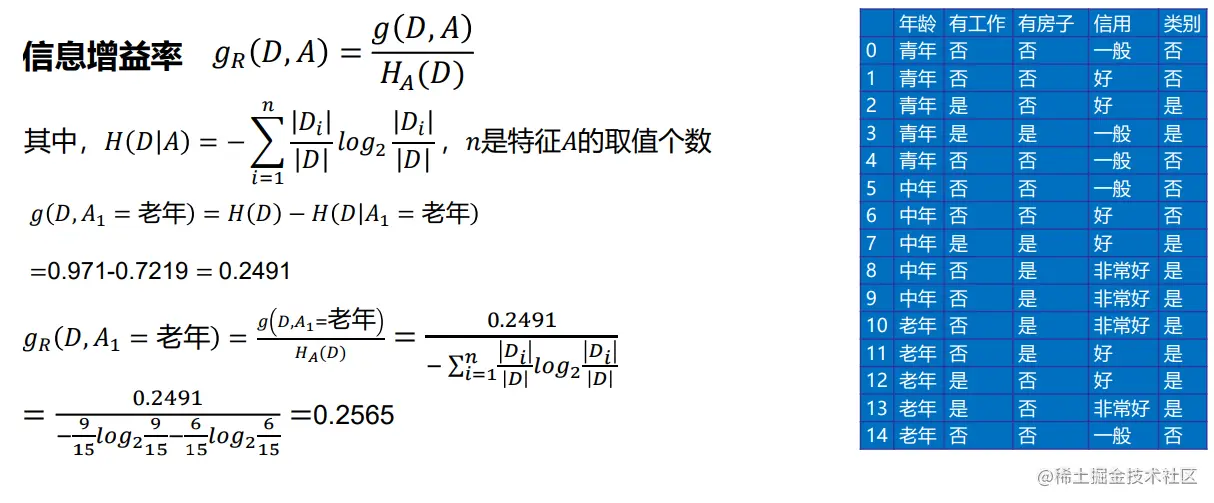

不同的决策树算法,如ID3、C4.5、CART等,使用不同的信息增益计算方式来构建树模型。例如,ID3使用信息增益作为划分标准,C4.5则是信息增益比(信息增益与分割信息的比值),而CART使用基尼不纯度(Gini impurity)作为划分准则。

### 2.2 决策树的构建过程

#### 2.2.1 数据预处理与特征选择

在构建决策树之前,需要对数据集进行预处理,包括处理缺失值、异常值和数据规范化等。数据预处理后,特征选择变得至关重要。正确的特征可以提高模型的泛化能力,减少过拟合的风险。特征选择常用的方法包括基于统计的特征重要性评分(例如卡方检验、ANOVA)、基于模型的方法(例如随机森林的特征重要性)以及基于过滤的方法(例如相关系数)。

#### 2.2.2 树的生成算法与剪枝策略

构建决策树的基本算法是贪心算法,即在每个节点上,使用最优的方法来划分数据集。这些方法在每个节点处选择最佳分裂属性,然后分裂数据集。这一过程递归进行,直到达到终止条件,例如节点中的所有数据都属于同一类别。

剪枝策略是为了防止过拟合而采用的技术。决策树在训练数据上可以得到很高的准确率,但泛化到未知数据时可能性能不佳。剪枝方法主要有预剪枝和后剪枝。预剪枝通过设置最小节点分裂数、最大树深度等参数来提前停止树的增长。后剪枝则是先生成完整的决策树,然后从下至上地移除一些对数据划分无显著贡献的节点。

### 2.3 决策树模型的评估

#### 2.3.1 模型评估标准

决策树模型的评估通常依赖于以下标准:

- 准确率(Accuracy):正确分类的样本数占总样本数的比例。

- 召回率(Recall):正确预测为正例的样本数占所有正例样本数的比例。

- 精确率(Precision):正确预测为正例的样本数占预测为正例样本数的比例。

- F1分数(F1-Score):精确率和召回率的调和平均数,能够平衡两者的影响。

- ROC曲线和AUC值:ROC曲线通过不同阈值下正确预测的正例和错误预测的负例比例来展示模型性能,AUC值为ROC曲线下的面积。

#### 2.3.2 模型的验证和测试

模型的验证通常使用交叉验证的方法,例如K折交叉验证,来评估模型的泛化能力。在K折交叉验证中,数据集被分成K个子集,模型轮流在K-1个子集上训练,并在剩下的一个子集上验证。这样可以减小评估结果的方差,更准确地评估模型在未知数据上的表现。

模型测试则是在一个完全独立的测试集上进行,这个测试集在训练模型的过程中未被使用过。测试集的目的是为了模拟模型在现实世界中遇到未知数据的情况,并用它来评估模型的最终性能。

为了更好地理解决策树,以下是使用Python中的`scikit-learn`库构建一个简单的分类决策树的代码示例:

```python

from sklearn.datasets import load_iris

from sklearn.model_selection import train_test_split

from sklearn.tree import DecisionTreeClassifier

from sklearn.metrics import classification_report, accuracy_score

# 加载数据集

iris = load_iris()

X, y = iris.data, iris.target

# 划分训练集和测试集

X_train, X_test, y_train, y_test = train_test_split(X, y, test_size=0.3, random_state=1)

# 初始化决策树模型

clf = DecisionTreeClassifier(criterion="entropy", max_depth=3, random_state=1)

# 训练模型

clf.fit(X_train, y_train)

# 模型预测

y_pred = clf.predict(X_test)

# 评估模型

print("Model Accuracy: {:.2f}%".format(accuracy_score(y_test, y_pred) * 100))

print(classification_report(y_test, y_pred, target_names=iris.target_names))

```

在上面的代码中,我们加载了鸢尾花数据集,并将其划分为训练集和测试集。之后,我们使用了决策树分类器`DecisionTreeClassifier`并设置信息增益的度量方法为熵(entropy),最大树深度为3。训练完成后,我们使用测试集数据进行预测,并打印模型的准确率和详细的分类报告。

通过观察准确率和分类报告中的各项指标,可以对模型的性能进行初步评估。接下来,可以进一步通过调参和交叉验证对模型进行优化,以提高模型在未知数据上的泛化能力。

# 3. 决策树在网络安全中的应用实例

随着网络技术的迅猛发展,网络环境变得日益复杂。网络攻击手段不断演变,安全威胁逐渐增多。在这种背景下,传统的安全防御手段已无法满足实际需求。决策树作为一种强大的机器学习模型,其在网络安全领域中的应用越来越广泛,特别是在异常行为检测和识别中表现出色。本章将通过具体的应用实例来深入探讨决策树如何在网络安全中发挥作用。

## 3.1 网络流量数据分析

### 3.1.1 网络数据采集方法

网络流量数据是网络安全分析的基础。为了准确分析网络行为,首先需要从网络环境中收集到有效且高质量的数据。数据采集可以通过网络嗅探器(如Wireshark)或使用专用的安全监控工具(如Bro或Snort)来实现。这些工具能够捕获网络中的数据包,并将其记录下来,以便进一步分析。

### 3.1.2 数据预处理与特征提取

采集到的原始网络流量数据通常包含大量噪声和不相关信息。为了提高决策树模型的训练效率和准确性,必须对数据进行预处理。预处理步骤包括数据清洗、数据归一化、异常值处理等。特征提取是将原始数据转换为决策树模型

0

0