【嵌入式安全增强】:CHIBIOS-3.0.4安全机制的深入探讨

CSDN博客之星:技术交流与个人品牌共筑的分享盛会

摘要

嵌入式系统因其广泛应用而日益受到关注,其安全性至关重要。CHIBIOS-3.0.4作为一个具有安全特性的嵌入式实时操作系统(RTOS),提供了一系列的安全机制来防御潜在的安全威胁。本文首先介绍了CHIBIOS-3.0.4的基本架构和安全特性,随后深入探讨了其内存保护机制、系统调用安全机制,并分析了安全启动过程、运行时安全策略以及安全审计与监控的重要性。文章进一步通过对安全引导实践、内存保护实践和系统调用安全策略的案例分析,展示了CHIBIOS-3.0.4安全机制的具体实施与配置。最后,本文展望了安全增强技术的未来发展趋势,并讨论了CHIBIOS-3.0.4在未来可能面临的安全挑战及社区在推动安全机制发展方面的作用。

关键字

嵌入式系统;CHIBIOS-3.0.4;安全机制;内存保护;系统调用;安全审计

参考资源链接:ChibiOS/RT 3.0.4 RT Reference Manual: APM操作系统的系统概念与测试

1. 嵌入式系统安全性的重要性

嵌入式系统广泛应用于我们的日常生活中,如家用电器、汽车电子、工业控制和医疗设备等。安全性对于这些系统的稳定和可靠运行至关重要。一旦发生安全事件,不仅会对用户造成经济上的损失,还可能危及人身安全。例如,一个家用智能插座的代码漏洞可能被黑客利用,进而控制整个家庭的电力系统。因此,嵌入式系统的安全性不仅影响设备本身,更关系到人们的生活质量和安全。接下来,我们将深入探讨CHIBIOS-3.0.4安全机制的细节,并了解如何有效地配置和实施这些安全策略来提高嵌入式系统的整体安全性。

2. CHIBIOS-3.0.4安全机制概述

2.1 CHIBIOS-3.0.4的架构与安全特性

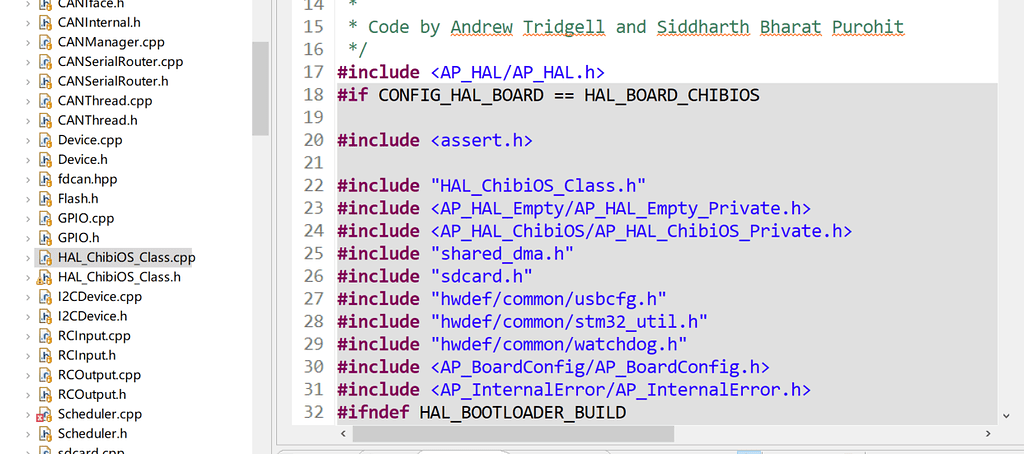

2.1.1 CHIBIOS-3.0.4的基本架构

CHIBIOS-3.0.4是一个广泛应用于嵌入式系统的实时操作系统(RTOS),其设计目标是为微控制器提供一个多线程和事件驱动的平台。CHIBIOS-3.0.4的核心包括了实时内核(RT Kernel)、HAL(硬件抽象层)、middleware(中间件)以及一些通用的I/O驱动。实时内核提供了线程管理、时间管理以及同步机制等基础服务。HAL层抽象了底层硬件的差异,为上层应用提供了一个统一的接口,简化了硬件相关的开发工作。Middleware包括了文件系统、网络协议栈和USB协议栈等,扩展了CHIBIOS-3.0.4的功能。这样分层的设计使得CHIBIOS-3.0.4具有较高的可移植性和模块化。

2.1.2 CHIBIOS-3.0.4的安全特性概览

CHIBIOS-3.0.4在设计时充分考虑了安全因素,其安全特性可以大致分为以下几个方面:

- 内存保护:通过内存隔离技术和内存访问控制,确保了系统的关键数据和代码的安全。

- 系统调用安全:提供了一套权限控制模型,确保只有具备相应权限的线程才能执行敏感系统调用。

- 安全启动:具备安全引导功能,确保了启动代码的完整性和系统配置的保护。

- 安全审计与监控:实现了审计日志记录功能和异常检测机制,为事后安全分析提供支持。

接下来,我们将详细探讨CHIBIOS-3.0.4内存保护机制、系统调用安全机制等关键安全特性。

2.2 内存保护机制

2.2.1 内存隔离技术

内存隔离技术是CHIBIOS-3.0.4中一个关键的安全特性。它通过将内存分割为不同的区域,并为每个区域定义不同的访问权限,从而确保数据和代码的安全。内存隔离技术利用了硬件内存管理单元(MMU)或软件内存管理机制来实现。在没有MMU的微控制器上,CHIBIOS-3.0.4可以通过软件模拟内存隔离。

实现内存隔离主要有以下步骤:

- 内存区域划分:系统启动时,内核会根据配置划分不同的内存区域,并为每个区域分配不同的属性和权限。

- 访问控制:内核会根据当前运行线程的权限来检查其内存访问请求。如果一个线程试图访问一个没有相应权限的内存区域,内核将中断访问并可能执行安全操作。

- 上下文切换时的保护:每次上下文切换时,内核会更新当前线程的内存访问权限,防止其他线程越权访问。

2.2.2 缓冲区溢出防护

缓冲区溢出是一种常见的安全漏洞,攻击者通过溢出一个缓冲区来覆盖相邻的内存区域,可能导致代码执行或数据泄露。CHIBIOS-3.0.4通过以下方法来防止缓冲区溢出:

- 边界检查:在进行内存访问之前,内核会对缓冲区的边界进行检查,确保不会超出分配的内存范围。

- 安全拷贝函数:提供了一系列安全的数据拷贝函数,它们在拷贝数据时会检查目标缓冲区的大小,防止溢出。

接下来,我们将详细探讨CHIBIOS-3.0.4的系统调用安全机制。

2.3 系统调用安全机制

2.3.1 系统调用过滤

系统调用是内核暴露给用户空间的接口,是用户线程请求内核服务的途径。因此,系统调用的过滤是保障系统安全的重要环节。CHIBIOS-3.0.4中的系统调用过滤基于权限控制模型,每个系统调用都与一定的权限等级相关联。

系统调用过滤的实现机制包括:

- 权限验证:当用户线程发出系统调用请求时,内核首先会检查线程是否具有执行该调用的权限。

- 策略配置:系统管理员可以根据应用需求配置不同的权限策略,决定哪些线程可以执行哪些系统调用。

2.3.2 权限控制模型

CHIBIOS-3.0.4采用了一种层次化的权限控制模型,其基本思想是将系统资源划分为不同的等级,并为每个等级赋予不同的访问权限。该模型可以有效防止未授权访问和执行敏感操作。

权限控制模型的基本组成:

- 权限等级:系统资源根据其敏感度和重要性划分为不同的权限等级,例如,硬件访问权限通常是最高的等级。

- 用户线程权限:每个用户线程都被赋予一个或多个权限等级,这些等级决定线程可以访问的系统资源。

- 权限检查:在执行系统调用或访问系统资源前,内核会检查线程的权限等级是否满足要求。

为了更直观地理解权限控制模型,我们可以通过下表展示权限等级与资源访问的例子:

| 权限等级 | 允许的操作/资源访问 |

|---|---|

| 高 | 访问硬件资源 |

| 中 | 文件系统操作 |

| 低 | 用户数据访问 |

通过这种方式,CHIBIOS-3.0.4可以确保线程只执行其权限范围内的操作,从而保障了系统的安全。

接下来,我们将深入了解CHIBIOS-3.0.4安全机制的实施与配置。

- // 示例代码:权限检查逻辑伪代码

- void check_permission(Thread *thread, Resource resource) {

- // 获取资源权限等级

- int required_level = get_resource_level(resource);

- // 获取线程权限等级

- int thread_level = thread->permission_level;

- // 判断线程权限等级是否满足资源访问要求

- if (thread_level >= required_level) {

- // 权限检查通过,继续执行

- } else {

- // 权限检查失败,进行安全处理

- handle_access_denied();

- }

- }

在上述代码中,check_permission 函数用于检查线程是否有权访问给定的资源。get_resource_level 函数返回资源所需的最低权限等级,而 handle_access_denied 函数处理权限检查失败的情况。这样的设计确保了系统操作的安全性和授权的精确性。

通过本章节的介绍,我们详细探讨了CHIBIOS-3.0.4的架构与安全特性,并深入分析了其内存保护机制和系统调用安全机制。接下来,我们将继续深入探讨CHIBIOS-3.0.4安全机制的实施与配置,进一步揭示其在嵌入式系统安全性中的作用。

3. CHIBIOS-3.0.4安全机制的实施与配置

在嵌入式系统的安全性中,安全机制的实施与配置是关键环节。CHIBIOS-3.0.4作为一款成熟的嵌入式操作系统,提供了从启动到运行时的全方位安全策略。本章将深入探讨如何在CHIBIOS-3.0.4上实施和配置这些安全机制。

3.1 安全启动过程

3.1.1 启动时的代码完整性检查

嵌入式设备在启动阶段最容易受到攻击,因此,确保启动代码的完整性是至关重要的。CHIBIOS-3.0.4提供了代码签名和校验机制,以确保在设备启动时执行的代码未被