【Python util库安全特性】:加密与哈希算法的应用,保障数据安全

发布时间: 2024-09-29 23:37:33 阅读量: 109 订阅数: 32

基于python的des算法企业用户数据安全软件源码数据库.docx

# 1. Python util库与数据安全基础

随着数字化时代的到来,数据安全已经成为了每一个互联网用户和IT从业者必须面对的重要议题。在Python的众多实用库中,有一个是专门为了处理数据安全而生的——`cryptography`。本章将带你入门Python的`cryptography`库,并了解数据安全的基础知识。

## 1.1 Python util库简介

Python的`cryptography`库是一个全面的加密工具库,不仅提供了加密算法的实现,还包括了构建安全通信协议和安全编码的工具。这个库的设计宗旨是为了解决安全通信和数据保护的问题,以帮助开发者能够更轻松地构建安全的应用。

## 1.2 数据安全的重要性

数据安全对于保护用户隐私、企业机密和国家安全至关重要。一旦数据安全遭到破坏,可能会导致严重的后果,包括经济损失、信誉损失,甚至是对国家安全的威胁。因此,合理运用加密技术来加强数据的保护成为了每个开发者的必备技能。

## 1.3 加密的基本概念

在深入探讨如何使用Python进行加密之前,有必要先了解几个基本概念:明文、密文、加密和解密。明文是指未加密的原始数据,而密文是经过加密后的数据。加密是将明文转换为密文的过程,解密则是将密文还原为明文的过程。加密和解密过程中需要使用到密钥,这是控制加密强度和安全性的重要因素之一。

在接下来的章节中,我们将深入探讨Python中加密算法的具体应用以及如何在实际开发中确保数据的安全。

# 2. 加密算法在Python中的应用

## 2.1 对称加密与Python实现

### 2.1.1 对称加密的基本原理

对称加密是加密和解密使用相同密钥的加密方法。该方法简单且快速,适用于大规模数据的加密处理。在对称加密中,发送方和接收方共享同一个密钥,也被称为“共享密钥”。密钥的保密性至关重要,因为任何拥有密钥的人都能解密消息。

对称加密的基本步骤如下:

1. 选定一个加密算法,如AES(高级加密标准)。

2. 生成或预定一个密钥。

3. 使用该密钥对数据进行加密。

4. 将加密后的数据(密文)发送给接收方。

5. 接收方使用同一密钥对数据进行解密。

### 2.1.2 Python中的AES加密示例

Python提供了一个强大的库 `pycryptodome`,它允许我们轻松地实现AES加密。下面是一段使用AES进行加密和解密的Python代码示例。

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

from Crypto.Util.Padding import pad, unpad

# AES加密函数

def aes_encrypt(plaintext, key):

cipher = AES.new(key, AES.MODE_CBC)

ct_bytes = cipher.encrypt(pad(plaintext.encode(), AES.block_size))

iv = cipher.iv

return (iv, ct_bytes)

# AES解密函数

def aes_decrypt(iv, ciphertext, key):

cipher = AES.new(key, AES.MODE_CBC, iv)

pt = unpad(cipher.decrypt(ciphertext), AES.block_size)

return pt.decode()

# 密钥和初始向量(IV)应保持安全

key = get_random_bytes(16) # AES-128位密钥

iv = get_random_bytes(16) # AES-128位初始向量

# 加密和解密操作

plaintext = "Hello, World!"

ciphertext = aes_encrypt(plaintext, key)

decrypted_text = aes_decrypt(iv, ciphertext[1], key)

print("Decrypted text:", decrypted_text)

```

在上述代码中,我们定义了两个函数:`aes_encrypt` 和 `aes_decrypt`。`aes_encrypt` 使用AES算法对明文进行加密,而 `aes_decrypt` 使用相同的密钥对密文进行解密。注意到这里我们使用了 `Crypto.Util.Padding` 模块中的 `pad` 和 `unpad` 函数来确保数据块的长度满足AES算法的要求。

## 2.2 非对称加密与Python实现

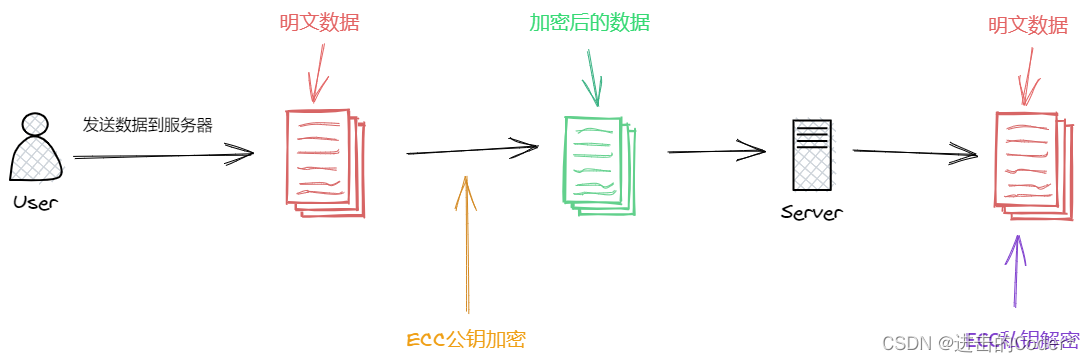

### 2.2.1 非对称加密的基本原理

非对称加密,也称为公开密钥加密,使用一对密钥:一个公开密钥和一个私有密钥。公开密钥用于加密数据,而私有密钥用于解密。这种机制的一个关键优势是密钥分发问题的简化,因为公开密钥可以自由分发,无需保密。

非对称加密的步骤如下:

1. 生成一对密钥(公钥和私钥)。

2. 发送方使用接收方的公钥对信息加密。

3. 接收方使用自己的私钥对信息解密。

### 2.2.2 Python中的RSA加密示例

RSA是目前广泛使用的非对称加密算法之一。下面展示了使用Python `cryptography` 库实现RSA加密的示例。

```python

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.hazmat.primitives import serialization

from cryptography.hazmat.primitives import hashes

from cryptography.hazmat.primitives.asymmetric import padding

# 生成密钥对

private_key = rsa.generate_private_key(

public_exponent=65537,

key_size=2048,

backend=default_backend()

)

public_key = private_key.public_key()

# 使用私钥加密,公钥解密

message = b"Hello, World!"

encrypted = private_key.sign(

message,

padding.PSS(

mgf=padding.MGF1(hashes.SHA256()),

salt_length=padding.PSS.MAX_LENGTH

),

hashes.SHA256()

)

# 为了示例完整性,这里也展示了公钥解密

try:

public_key.verify(

encrypted,

message,

padding.PSS(

mgf=padding.MGF1(hashes.SHA256()),

salt_length=padding.PSS.MAX_LENGTH

),

hashes.SHA256()

)

print("The signature is valid.")

except Exception as e:

print("The signature is invalid.", e)

```

在上述代码中,我们首先生成了RSA密钥对,然后使用私钥对消息进行签名。由于我们没有实际的加密/解密操作,我们使用了签名验证作为替代示例。签名过程使用了PSS填充和SHA-256哈希算法。

## 2.3 数字签名与证书处理

### 2.3.1 数字签名的原理与作用

数字签名是对数字信息进行签名的一种技术,它使用公钥加密技术来验证发送方的身份和数据的完整性。发送方使用自己的私钥生成签名,而接收方使用发送方的公钥来验证签名。

数字签名的作用包括:

- 认证发送者的身份。

- 确保数据的完整性和未被篡改。

- 提供不可否认性,即发送方无法否认发送过的信息。

### 2.3.2 Python中的数字签名操作示例

在本节中,我们将使用Python中的 `cryptography` 库来进行数字签名的创建和验证操作。

```python

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives import hashes

from cryptography.hazmat.primitives.asymmetric import padding

# 使用私钥对数据进行签名

private_key = # ... (生成或加载私钥)

message = b"Hello, World!"

signature = private_key.sign(

message,

padding.PSS(

mgf=padding.MGF1(hashes.SHA256()),

salt_length=padding.PSS.MAX_LENGTH

),

hashes.SHA256()

)

# 使用公钥对数据进行签名验证

pu

```

0

0