物联网安全盾牌:HackRF+One保护IoT设备免遭攻击

发布时间: 2024-12-02 00:02:32 阅读量: 29 订阅数: 21

物联网安全:原理与技术-课件

参考资源链接:[HackRF One全方位指南:从入门到精通](https://wenku.csdn.net/doc/6401ace3cce7214c316ed839?spm=1055.2635.3001.10343)

# 1. 物联网安全概览

随着技术的进步,物联网(IoT)设备不断融入我们的工作和日常生活。然而,随之而来的是日益增长的安全挑战。在本章中,我们将探讨物联网安全的重要性,阐述物联网设备面临的脆弱性以及防御策略的必要性。通过物联网设备的安全威胁分析和攻击面的探讨,我们将为读者构建一个关于物联网安全环境的初步认识。本章将为读者提供对物联网安全领域一个全面的概览,为深入理解后续章节关于HackRF与One平台在物联网安全应用中的作用打下基础。

# 2. HackRF与One的理论基础

### 2.1 物联网设备的脆弱性

#### 2.1.1 物联网设备的安全威胁

物联网设备的安全威胁已经成为了信息安全领域的新焦点。这些设备通常包括家用电器、健康监测装置、工业控制系统等,它们的特点是网络化、智能化和开放性。然而,正是这些特点也使得物联网设备面临以下几类安全威胁:

1. **物理安全威胁**:由于物联网设备往往部署在公共或者不安全的环境中,物理访问控制不足,容易遭受篡改或被直接破坏。

2. **网络安全威胁**:缺乏足够的加密措施或者使用默认的弱密码,使得网络拦截、中间人攻击等变得可能。

3. **软件安全威胁**:物联网设备的固件可能包含未修复的漏洞,或者设备厂商未能及时发布安全更新。

#### 2.1.2 物联网攻击面的分析

分析物联网攻击面是识别和防范潜在威胁的重要步骤。攻击面涵盖了物联网设备在设计、部署和运行中的所有可能被攻击的点。一个完整的攻击面分析应当包括以下几个方面:

1. **硬件层面**:考虑设备的物理接口、存储介质、处理器等方面的安全性。

2. **软件层面**:评估操作系统、应用程序、固件等软件实现的安全性。

3. **通信层面**:包括设备之间的通信协议、加密措施、身份验证机制的强度。

4. **网络层面**:从网络结构、边界防护、设备间关系等方面进行风险评估。

### 2.2 HackRF和One的介绍

#### 2.2.1 HackRF的原理和功能

HackRF One是一款由Michael Ossmann设计的开源硬件项目,它是一款软件定义的无线电(SDR)平台,具有从1 MHz到6 GHz的频率覆盖范围。其核心功能包括:

1. **信号捕获**:能够捕获并记录宽范围的无线电信号,为后续分析提供数据。

2. **信号发射**:能够模拟无线电信号,用于测试和攻击模拟。

3. **多模式支持**:支持多种通信协议和调制方式,包括但不限于FM, AM, GFSK, 8PSK, OOK等。

4. **开放性**:其开源性允许研究人员和爱好者自由地开发、改进固件和软件。

#### 2.2.2 One平台的作用和特点

One 平台,作为一种用于物联网设备的专用安全检测和防御工具,旨在加强物联网设备的安全性。它的特点和作用包括:

1. **实时监控**:提供对物联网网络流量的实时监控,包括信号的截获和分析。

2. **异常检测**:能够识别异常流量模式,对潜在攻击进行报警。

3. **攻击模拟**:通过模拟攻击测试物联网设备的安全性。

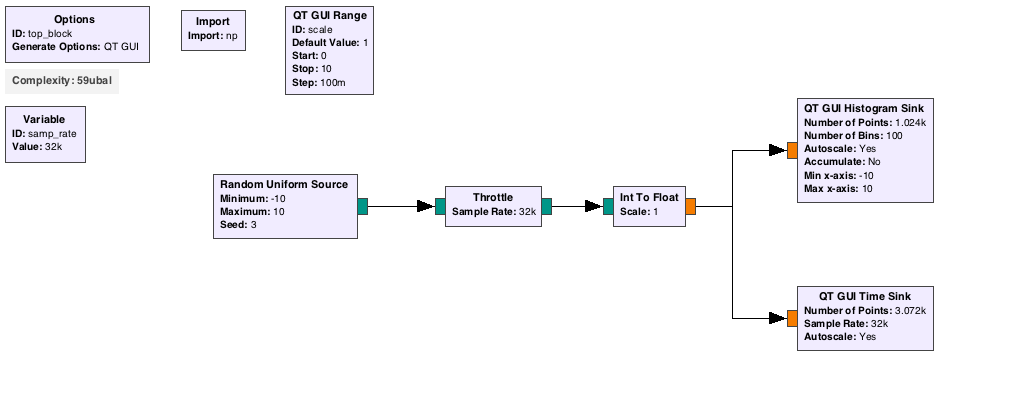

4. **数据可视化**:通过图形界面展示监测数据和攻击结果,便于用户理解和操作。

### 2.3 安全策略与防御技术

#### 2.3.1 基本的网络安全防护措施

在物联网环境中,基本的网络安全防护措施不可或缺。这些措施包括:

1. **设备身份验证**:确保所有设备都有唯一的身份标识,并经过严格的身份验证过程。

2. **数据加密**:传输过程中敏感数据的加密,以防止数据泄露。

3. **访问控制**:限定用户和设备的访问权限,确保数据和系统的安全性。

4. **固件更新**:定期更新设备固件,修补安全漏洞。

#### 2.3.2 物联网设备的额外安全措施

针对物联网设备的特殊性,还需要采取额外的安全措施:

1. **物理安全**:确保物联网设备在物理上也是安全的,例如使用防篡改外壳。

2. **网络安全**:对物联网设备进行网络隔离,并使用防火墙和入侵检测系统。

3. **设备管理**:设备的生命周期管理,包括设备的注册、配置、监控和退役。

4. **安全审计**:定期对物联网设备进行安全审计,评估潜在的安全风险。

通过上述这些措施,可以在很大程度上增强物联网设备的安全防护能力,降低潜在的安全威胁。在下一章节中,我们将深入探讨如何使用HackRF对物联网设备进行更具体的信号分析和安全评估。

# 3. HackRF在物联网安全中的应用

## 3.1 使用HackRF进行信号分析

### 3.1.1 信号截获和干扰检测

在物联网设备通信过程中,信号截获和干扰检测是至关重要的环节。使用HackRF这类软件定义无线电(SDR)工具,可以对无线信号进行实时监控和记录。信号截获允许我们观察到正在传输的数据,并分析其内容,以识别潜在的安全威胁或未授权的通信。对于干扰检测,HackRF可以用来识别和定位那些可能影响物联网设备性能的信号干扰源。

```bash

hackrf_transfer -r signalキャプチャ.bin -f 2.4e9 -s 10e6 -x 10 -b 8 -i 3000

```

上述命令使用了`hackrf_transfer`工具来捕获2.4GHz频段、10MHz带宽的信号,并保存为二进制文件。参数`-x 10`表示增益设置,`-b 8`为8位采样深度,`-i 3000`为3秒的持续时间。通过分析`signalキャプチャ.bin`文件内容,安全分析师可以获取到被截获信号的数据。

### 3.1.2 信号解码和协议分析

一旦捕获到信号,下一步就是对其进行解码和协议分析。解码过程涉及对截获信号的二进制数据进行解读,这通常需要对通信协议有深入的了解。物联网设备经常使用如ZigBee、Z-Wave、Bluetooth LE等协议进行通信。

使用像Wireshark这样的网络协议分析工具,可以对接收到的数据包进行详细的分析。例如,下面的Wireshark截图展示了ZigBee协议数据包的分析过程。

从上图中可以观察到ZigBee网络中的节点地址、数据类型等信息。这些数据可以帮助安全分析师理解设备之间的通信流程,并识别可能的安全漏洞。

## 3.2 用HackRF模拟攻击

### 3.2.1 模拟攻击的实施步骤

为了测试物联网设备的安全性,使用HackRF模拟攻击是一种有效的方法。模拟攻击的目的是验证设备在面对已知威胁时的防护能力。以下是模拟攻击的基本步骤:

1. 准备攻击环境:这包括设定HackRF的参数,选择攻击的信号类型和强度。

2. 发送信号:通过HackRF发送定制的数据包或信号,模拟攻击者的行为。

0

0