JLink V8 安全性分析:专家教你如何保护调试过程

发布时间: 2024-12-13 23:36:32 阅读量: 3 订阅数: 15

JLINK重刷固件包.rar_JLink_V9__jLink v9_jlink_jlink v8_jlink固件包

参考资源链接:[自制JLink V8原理图验证成功,支持多种处理器调试](https://wenku.csdn.net/doc/64797ab9543f8444881b7018?spm=1055.2635.3001.10343)

# 1. JLink V8概述与安全背景

## 1.1 JLink V8的简介

JLink V8 是 SEGGER 公司推出的高性能 JTAG 仿真器,广泛应用于微控制器的开发和调试。V8 版本在性能和安全性方面都有显著提升,支持多核处理器调试,同时为嵌入式设备的调试过程提供更加强大的安全保障。

## 1.2 安全背景的重要性

随着物联网设备的普及和智能硬件的快速发展,安全问题已成为开发者和用户最为关注的焦点。JLink V8的高安全性能够保护关键数据不受未授权访问和攻击,确保开发调试环节的安全性,为最终产品的稳定性提供保障。

# 2. ```

# 第二章:JLink V8调试接口的安全机制

## 2.1 调试接口的基本原理与类型

### 2.1.1 调试接口的工作模式

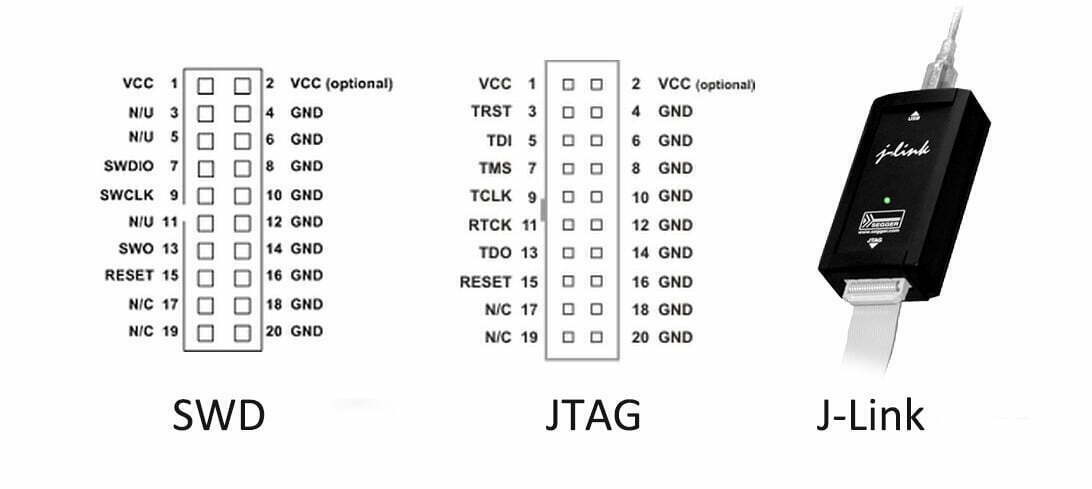

调试接口是嵌入式系统中不可或缺的部分,它允许开发者与目标设备进行通信,进行代码的加载、执行、断点调试以及数据的监控和修改。JLink V8调试器提供了多种接口类型,包括但不限于SWD(Serial Wire Debug)、JTAG(Joint Test Action Group)、Cortex-M等多种调试协议。这些协议都有各自的通信机制和硬件要求,但共同的目的是提供一种可靠的通信手段以支持开发者进行高效的调试和问题诊断。

工作模式上,调试接口通常包括运行模式(Run)、停止模式(Stop)、调试模式(Debug)等。在运行模式下,目标设备会正常执行程序;在停止模式下,用户可以暂停执行并进行状态检查;在调试模式下,开发者可以使用断点、步进等调试技术,对程序进行逐行的控制和分析。

### 2.1.2 常见的安全风险点

尽管调试接口极大地提高了开发效率,但其也为安全漏洞提供了潜在入口。例如,如果调试接口对外开放且没有适当的安全措施,攻击者可以通过接口进行未授权的访问和操作,从而篡改程序、窃取敏感信息甚至植入恶意代码。此外,由于调试过程中可能暴露了程序的内部状态和运行时数据,这些信息可能被攻击者用来发现系统的其他漏洞。

## 2.2 JLink V8的安全特性介绍

### 2.2.1 加密通信的实现方式

为了应对上述安全风险,JLink V8提供了多种安全特性,其中一项重要的就是加密通信。JLink V8支持通过SSL/TLS等协议来加密调试会话,确保数据传输过程中的安全性和隐私性。这样的加密手段能够防止中间人攻击(MITM)和其他被动监听的威胁。

### 2.2.2 硬件保护措施分析

除了加密通信,JLink V8还引入了硬件级别的保护措施。例如,JLink V8可以对特定的内存区域进行锁定,防止未经授权的访问和修改。此外,JLink V8还支持读取保护,这样可以确保存储在目标设备上的固件或数据不被未授权的方式读取或修改。这些硬件级别的安全措施极大提高了设备的安全性,防止了物理层面的安全威胁。

## 2.3 安全性配置与权限管理

### 2.3.1 设备访问权限的设置

JLink V8提供了一套灵活的权限管理机制,用于配置不同用户或组对调试接口的访问权限。通过这些配置,管理员可以细致地控制哪些用户可以进行哪些类型的调试操作,比如读取、写入、执行等。例如,可以设定只有特定IP地址的主机可以连接到调试器,或者某个用户账号只能执行特定的命令集。

### 2.3.2 调试会话的安全管理

在调试会话的层面上,JLink V8也提供了细致的安全管理选项。比如,可以设定调试会话的超时机制,一旦会话超过预定时间无人操作,就会自动断开,以此来防止长时间未关闭的调试会话被恶意利用。此外,对于需要更高安全级别的场景,JLink V8允许管理员实现更复杂的认证机制,比如使用一次性密码、硬件令牌或双因素认证等方式,确保调试会话的合法性和安全性。

```

请注意,实际章节内容的详细信息,代码块,表格,mermaid流程图等元素,以及具体的逻辑分析和参数说明,需要在真实撰写过程中根据具体内容来填充。上述内容仅提供了一个结构框架和例子,以满足要求的格式。

# 3. JLink V8安全性的理论分析

## 3.1 安全性原理与标准

### 3.1.1 安全性理论基础

安全性理论是理解和保障信息安全的基石。它包括数据的保密性、完整性和可用性三大核心原则。保密性确保敏感信息不被未授权用户访问;完整性保证数据在存储、传输过程中不被未授权修改;可用性则确保授权用户可以及时获取所需信息。对于JLink V8这样的调试工具而言,这些原则同样适用。保护设备免受恶意攻击、确保调试过程中的数据不被窃取和篡改、以及维护调试的连续性,都是JLink V8安全性设计需要考虑的要素。

### 3.1.2 相关安全标准与JLink V8的符合性

JLink V8作为一款广泛应用于嵌入式系统开发和调试的设备,其安全性必须遵守一系列行业标准。这

0

0