DCF防火墙日志分析:网络安全监控的终极技巧

发布时间: 2024-12-14 17:09:07 阅读量: 7 订阅数: 17

【光学】基于matlab计算石墨烯非线性光带和自激类克尔效应【含Matlab源码 10952期】.zip

参考资源链接:[DCFW-1800系列防火墙详细配置与使用指南](https://wenku.csdn.net/doc/1w4qhmnwsz?spm=1055.2635.3001.10343)

# 1. DCF防火墙日志概览

DCF防火墙是网络安全领域的重要组成部分,而其日志则扮演着记录、分析和防御网络威胁的关键角色。本文旨在对DCF防火墙日志进行详细解析,从基础理论到高级分析技术,系统地呈现日志分析的全貌。

## 1.1 DCF防火墙日志的重要性

DCF防火墙日志不仅记录了网络流量、用户访问以及防火墙的配置变更等信息,还是事后审查、安全审计和故障排查的关键数据来源。通过分析日志,可以及时发现潜在的安全威胁、优化网络配置,并为合规性审计提供有力支持。

## 1.2 日志概览的步骤

开始对DCF防火墙日志进行概览时,首先需要了解日志的存储位置、文件格式和获取方式。随后,对日志的基本结构和关键字段进行初步审查,以便快速把握日志的总体内容和风格。在此基础上,进一步定位到日志中的异常事件,这通常涉及到对日志级别和特定关键字的筛选,为后续的深入分析打下基础。

接下来的章节,我们将深入探讨DCF防火墙日志的基础理论,包括日志的结构解析、存储管理以及合规性要求,为读者提供全面的入门知识。

# 2. DCF防火墙日志的基础理论

### 2.1 DCF防火墙日志结构解析

DCF防火墙日志是记录所有通过防火墙的网络流量和安全事件的详细记录。了解日志的结构对于进行有效的日志分析至关重要。

#### 2.1.1 日志字段说明

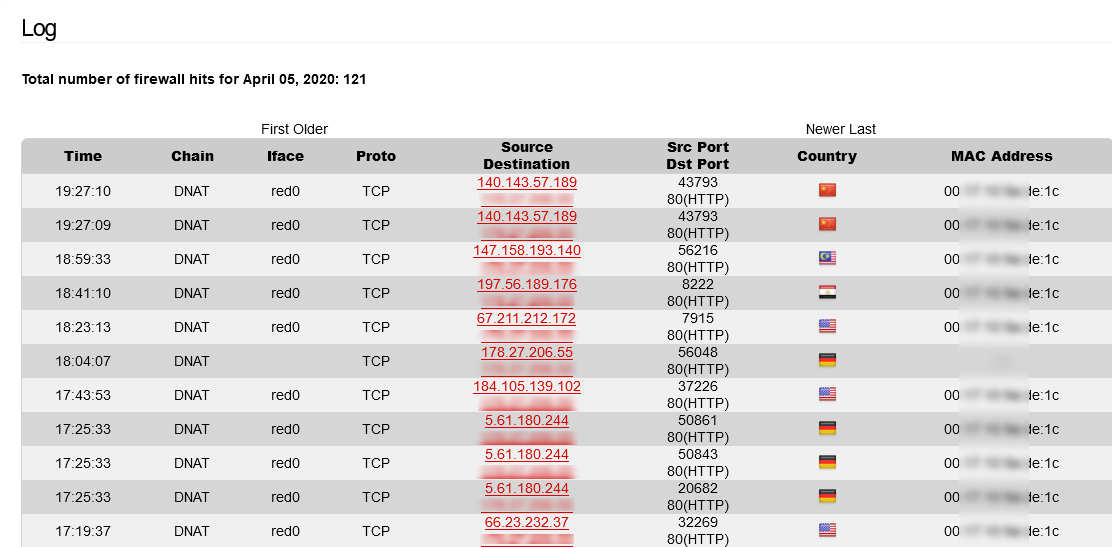

DCF防火墙日志包含多个字段,每个字段都有特定的含义,提供了有关事件的详细信息。日志字段通常包括以下内容:

- 时间戳:事件发生的日期和时间。

- 动作:事件类型,如接受或拒绝。

- 源/目的IP地址:与事件相关的源和目的地址。

- 源/目的端口号:与IP地址关联的端口号。

- 协议:用于事件的协议,如TCP、UDP或ICMP。

- 规则号:触发事件的防火墙规则编号。

- 详细描述:为事件提供的额外信息。

```markdown

示例日志行:

2023-04-01 15:32:23 ACCEPT 192.168.1.100 80 192.168.1.1 1024 TCP 2001 DROP

```

#### 2.1.2 日志级别与重要性

日志级别是根据事件的严重性划分的,常见的级别包括信息、警告、错误和严重。日志级别帮助区分事件的紧迫性和重要性,从而有助于对关键事件的优先处理。

- **信息 (INFO)**:正常的系统操作。

- **警告 (WARNING)**:可能导致问题的事件。

- **错误 (ERROR)**:系统错误,但服务继续运行。

- **严重 (CRITICAL)**:系统无法正常运行的关键错误。

### 2.2 DCF防火墙日志的存储和管理

存储和管理防火墙日志是确保日志可用性和安全性的重要步骤。

#### 2.2.1 日志文件的保存方式

日志文件的保存方式直接影响日志分析的效率和安全性。DCF防火墙日志可以采用以下方式保存:

- **本地存储**:在防火墙设备上直接保存。

- **集中式日志服务器**:通过网络传输到专门的日志服务器。

- **云存储服务**:利用云服务提供商来保存日志文件。

```markdown

示例配置本地存储的配置文件段落:

log_mode = file

log_path = /var/log/dcf_firewall.log

```

#### 2.2.2 日志轮转和清理策略

为了有效管理磁盘空间,需要实现日志轮转和清理策略。这包括定期压缩和存档旧的日志文件,以及根据配置清除旧文件。

- **日志轮转**:设置一个定时任务,定期将当前日志文件压缩并重命名。

- **清理策略**:基于文件大小、天数或特定事件触发自动清理。

```markdown

示例 cron 任务配置轮转:

0 0 * * * /bin/rm -rf /var/log/dcf_firewall.log.old

0 0 * * * /usr/bin/find /var/log -name "*.log" -mtime +7 -exec rm {} \;

```

### 2.3 DCF防火墙日志的合规性要求

合规性要求确保日志的记录和维护符合行业标准和法规要求。

#### 2.3.1 监管法规对日志的要求

不同国家和地区有着不同的监管法规。日志管理必须确保满足这些要求,如:

- **ISO 27001**:要求维护和审查信息安全管理过程的日志。

- **GDPR**:要求日志保留个人数据处理的相关记录。

#### 2.3.2 日志审计的最佳实践

执行日志审计可以确保记录的完整性,及时检测和响应安全事件。最佳实践包括:

- **审计策略**:确定审计目标和范围。

- **审计工具**:选择合适的审计工具执行日志审查。

- **报告和响应**:创建详细报告并及时响应发现的任何问题。

```markdown

示例审计流程:

1. 定义审计目标

2. 选择审计工具

3. 执行日志审计

4. 分析审计结果

5. 编制审计报告

6. 实施响应措施

```

# 3. DCF防火墙日志的分析技术

## 3.1 日志分析的基本方法

### 3.1.1 手动审查日志步骤

手动审查DCF防火墙日志是网络安全专家日常工作的一部分。这需要对日志进行彻底的审查,以识别潜在的安全威胁或不寻常的活动模式。以下是手动审查日志的一般步骤:

1. **准备审查环境:**设置一个审查工作区,确保审查日志时不会受到干扰。确保审查工具可用,并且日志文件已经加载到这些工具中。

2. **了解日志格式:**熟悉DCF防火墙日志格式,理解各字段含义,以便快速识别相关条目。

3. **筛选条目:**使用日志管理工具的筛选功能来集中查看特定类型的事件,例如拒绝访问尝试或允许的连接。

4. **深入检查:**仔细审查筛选结果,查看是否有异常模式或重复事件。需关注日志的时间戳,异常事件可能会集中出现在特定时间段内。

5. **记录发现:**在审查过程中记录下任何异常发现或潜在的安全事件,这些记录将用于后续的安全分析或报告。

6. **生成报告:**根据审查结果生成详细的审查报告。报告应包含审查日志的时间范围、审查过程中发现的问题以及任何必要的响应措施。

手动审查虽然耗时且容易出错,但它是

0

0