FT231X-USB-UART驱动安全性升级:防御数据泄露与攻击指南

发布时间: 2024-12-13 22:43:36 阅读量: 6 订阅数: 14

参考资源链接:[FT231X USB UART驱动软件安装教程](https://wenku.csdn.net/doc/53mtmhsqn4?spm=1055.2635.3001.10343)

# 1. FT231X-USB-UART驱动与安全性概述

在现代信息技术领域,USB-UART桥接器如FT231X广泛用于PC与各种设备之间的通信。本章将概述FT231X USB-UART驱动的核心功能,同时重点介绍与驱动相关的安全性概念。由于此类设备直接连接至计算机系统,驱动程序的安全性直接影响系统安全。我们将探讨FT231X驱动的安全性问题,包括它的安全机制、潜在风险以及如何加强防护措施。

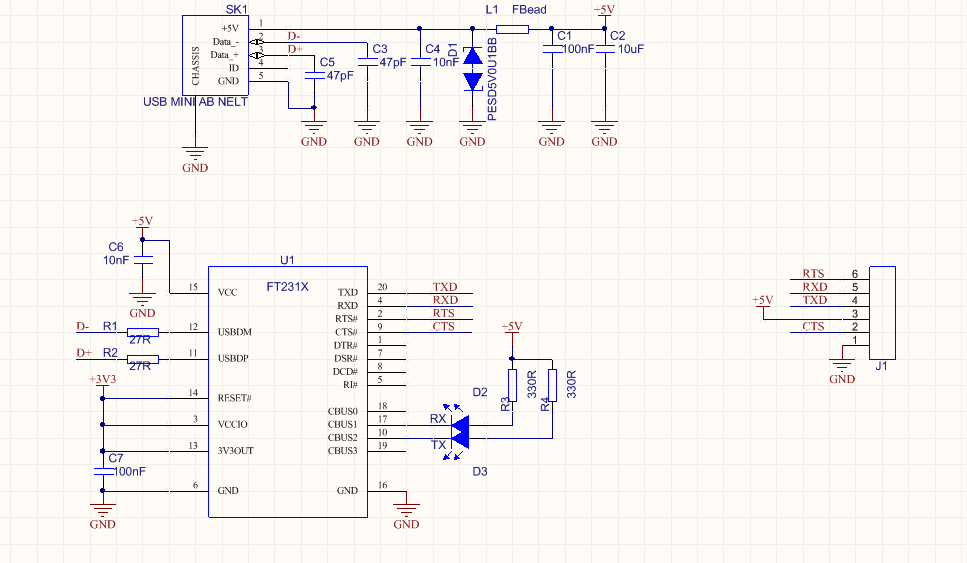

## 1.1 FT231X驱动的概况

FT231X是由FTDI(Future Technology Devices International)公司生产的一种USB至串行UART桥接芯片。它广泛用于需要串行通信的嵌入式系统、测试设备和各种电脑周边设备中。FT231X驱动程序的作用是让操作系统能够识别并正确地与FT231X芯片通信,实现数据在USB总线和UART串行接口之间的传输。

## 1.2 安全性的重要性和挑战

安全性是FT231X USB-UART驱动设计与应用中的重要方面。在安全性方面,FT231X驱动需要能够防御未经授权的数据访问、防止恶意软件利用其接口进行攻击,以及确保数据传输的完整性与保密性。由于FT231X作为桥接器直接参与计算机的USB通信,安全性挑战尤为突出,若驱动设计不当或存在漏洞,就可能成为系统安全的薄弱环节。

# 2. FT231X驱动的安全性分析

## 2.1 安全性评估基础

### 2.1.1 驱动程序常见的安全漏洞类型

在现代操作系统中,驱动程序扮演了与硬件通信的桥梁角色。由于驱动程序通常具有较高的权限,因而成为了攻击者试图利用的目标。常见的驱动程序安全漏洞类型包括但不限于:

1. **缓冲区溢出**:这是最常见的一种漏洞类型,攻击者利用不当的输入处理,导致向内存缓冲区写入超出其容量的数据,从而覆盖关键的内存区域或执行攻击者插入的代码。

2. **整数溢出**:当程序在计算时未正确处理整数操作结果超出了其表示范围时,可以造成整数溢出漏洞。

3. **空指针解引用**:程序尝试使用一个未指向任何有效内存地址的空指针,这通常导致程序崩溃。

4. **竞态条件**:两个或多个进程或线程在没有适当的同步机制下同时访问同一资源,导致数据不一致或错误。

5. **逻辑错误**:这包括诸如未检查的错误状态返回值等,它们可能导致程序在不安全的状态下继续执行。

### 2.1.2 数据泄露的风险评估

数据泄露的评估通常涉及对敏感信息的暴露程度、泄露可能造成的损失以及攻击者获取这些信息的难易程度的分析。在驱动程序的上下文中,数据泄露风险评估通常包括以下步骤:

1. **识别敏感数据**:确定驱动程序中处理的所有敏感数据类型,如密码、密钥、用户数据等。

2. **评估数据流**:分析敏感数据在驱动程序中的传输路径,包括输入、处理和输出。

3. **检查内存管理**:审查数据存储、访问和删除的方式,以发现可能的泄露点。

4. **审计接口**:检查驱动程序提供的API接口,确定是否有不安全的数据传递方式。

5. **威胁建模**:使用威胁建模工具,如STRIDE或PASTA,评估潜在的数据泄露威胁。

6. **风险管理**:基于评估结果,制定相应的数据保护措施和应对策略。

## 2.2 驱动程序漏洞挖掘

### 2.2.1 动态与静态分析方法

**动态分析**和**静态分析**是发现驱动程序漏洞的两大主要手段。动态分析关注程序运行时的行为,而静态分析则是在不执行代码的情况下分析代码本身。

#### 动态分析

动态分析是通过实际运行软件,监控和分析软件的运行时行为来发现安全漏洞。在驱动程序领域,典型的动态分析工具包括Windbg、VMware和其他调试工具。动态分析可以帮助识别以下类型的安全问题:

- **竞态条件**:通过监控系统资源的访问,可以确定是否存在资源竞争的问题。

- **执行流异常**:当执行流出乎预料地跳转到未授权的代码区域时,可能指示了缓冲区溢出或其他控制流劫持漏洞。

- **内存泄漏**:跟踪内存分配和释放,动态分析能够发现驱动程序是否释放了所有已分配的内存。

#### 静态分析

静态分析是在不执行代码的情况下,对代码的结构和内容进行检查。这包括对源代码或二进制文件的审查。静态分析工具如Coverity、Fortify和Flawfinder能够帮助检测以下问题:

- **代码缺陷**:检查代码中的已知安全缺陷,如未初始化的变量、死代码和无效的指针操作。

- **编码标准**:确保代码遵循特定的编码标准和最佳实践,降低安全漏洞的风险。

- **复杂度分析**:过高的代码复杂度可能隐藏逻辑错误,静态分析可以帮助识别和重构复杂的代码段。

### 2.2.2 漏洞发现与分类

发现驱动程序漏洞后,进行漏洞分类对于制定防御策略至关重要。漏洞可以基于其属性、影响范围或利用方式来进行分类。常见的漏洞分类包括:

- **按影响范围分类**:比如本地漏洞、远程漏洞、服务端漏洞等。

- **按利用方式分类**:例如,缓冲区溢出漏洞可以进一步分类为堆溢出、栈溢出等。

- **按漏洞严重性分类**:按照CVSS评分标准,可以将漏洞划分为低危、中危、高危等级别。

## 2.3 威胁建模与防御策略

### 2.3.1 威胁建模的步骤和方法

威胁建模是一种结构性方法,用于识别和理解系统可能面临的威胁,其目的是在问题发生之前设计和实现防护措施。威胁建模的一般步骤如下:

1. **定义系统边界**:明确被建模的系统范围,包括硬件、软件和网络。

2. **识别资产**:确定系统中需要保护的关键资产,如用户数据、系统资源等。

3. **创建攻击面**:识别系统暴露给潜在攻击者的攻击面,包括所有的入口点和接口。

4. **威胁分析**:使用如STRIDE或DREAD等模型,确定可能的威胁和攻击方式。

5. **风险评估**:对每个识别出的威胁进行风险评估,以确定优先级和缓解措施。

6. **开发缓解措施**:基于风险评估,设计适当的防御策略来减轻识别出的威胁。

### 2.3.2 针对FT231X的防御策略

针对FT231X的驱动程序,防御策略需要特别考虑其与USB接口和UART通信相关的特性。以下是一些针对FT231X的防御策略建议:

- **固件签名**:确保所有固件更新都经过了数字签名,以防止恶意固件被加载到设备上。

- **权限控制**:限制驱动程序暴露的功能和接口,只开放必要的操作权限给应用程序。

- **加密通信**:使用加密协议如SSL/TLS来保护通过FT231X传输的数据,确保数据的机密性和完整性。

- **安全启动**:实施安全启动机制,以确保驱动程序的合法性和完整性。

- **审计和日志记录**:实施详细的审计和日志记录策略,以便在出现安全事件时能追踪和分析攻击行为。

通过对FT231X驱动程序进行深入的安全性分析,并结合威胁建模的步骤和方法来实施针对性的防御措施,可以显著提升驱动程序的安全防护能力,减少潜在的风险和威胁。

# 3. FT231X安全性改进实践

## 3.1 密码学原理与应用

密码学是研究编写和破译密码的一门学科,它在信息安全领域扮演着至关重要的角色。随着计算机技术的发展,加密算法的设计与应用变得日益复杂。FT231X作为一款广泛应用于USB-UART通信的器件,其数据传输的安全性对于保护敏感信息尤为重要。

### 3.1.1 加密算法的基本原理

加密算法的主要目的是确保数据的机密性,它通过算法和密钥将明文数据转换为密文。这些密文对于未授权的用户来说应该无法理解或还原,而授权用户则可以通过特定的解密算法和密钥将密文还原成明文。目前,加密算法大致可以分为两种类型:

- **对称加密**:加密和解密使用相同的密钥,如AES(高级加密标准)、DES(数据加密标准)。

- **非对称加密**:加密和解密使用不同的密钥,通常由一对密钥组成,公钥和私钥。公钥用于加密,私钥用于解密,如RSA、ECC(椭圆曲线加密)。

### 3.1.2 安全传输的数据加密实现

在FT231X的驱动程序中实现安全传输,关键在于如何有效地应用加密算法。以下是实现加密数据传输的一些步骤和最佳实践:

1. **选择合适的加密算法**:根据安全

0

0