【安全最佳实践】:DigesUtils保护敏感信息的权威指南

发布时间: 2024-09-27 11:38:33 阅读量: 124 订阅数: 36

基于智能温度监测系统设计.doc

# 1. 信息安全概述

信息安全是任何组织和企业成功的命脉,保护好敏感信息可避免商业损失、法律问题及声誉损坏。在数字化时代,信息安全不仅限于数据的机密性,更关乎完整性及可用性。

## 1.1 信息安全的基本概念

信息安全涉及到保护信息免受未授权访问、使用、披露、破坏、修改或破坏的过程。信息可以是多种形态,包括存储在物理介质上的数据和通过网络传输的信息。

## 1.2 保护敏感信息的重要性

保护敏感信息对于维护客户信任、遵守法规和保持竞争力至关重要。任何数据泄露都可能导致重大的财务损失和信誉损害,因此建立强有力的保护措施是基本要求。

## 1.3 信息安全的基本原则

信息安全通常依据三个核心原则进行实践:保密性(确保信息不被未授权的人访问),完整性(保证信息在存储或传输过程中保持准确和完整),可用性(确保授权用户可以随时访问所需信息)。遵循这些原则,有助于构建一个强大且可靠的IT安全架构。

# 2. DigesUtils的工作原理

### 2.1 加密技术基础

加密技术是信息安全的核心,它利用数学算法将明文信息转换为密文,确保只有授权用户才能恢复和使用这些信息。在讨论DigesUtils的工作原理前,先要理解基础的加密技术,包括对称加密与非对称加密、哈希函数和数字签名。

#### 2.1.1 对称加密与非对称加密

对称加密算法中,加密和解密使用相同的密钥。虽然这种方式速度快,但在密钥分发和管理方面存在挑战。常见的对称加密算法有AES(高级加密标准)、DES(数据加密标准)和3DES(三重数据加密算法)。

```python

from Crypto.Cipher import AES

# 初始化向量IV必须是16字节长

iv = b'This is a 16-byte IV' # 16字节

key = b'This is a 32-byte key for AES-256' # 32字节

cipher = AES.new(key, AES.MODE_CBC, iv)

ciphertext = cipher.encrypt(b"Attack at dawn")

```

在上述代码示例中,我们使用了Python的`pycryptodome`库来演示如何使用AES算法进行加密。IV(初始化向量)和密钥是加密过程中的重要参数,它们必须保密并且在解密时必须与加密时相同。

非对称加密算法涉及一对密钥:公钥和私钥。公钥用于加密数据,私钥用于解密。这种方法解决了对称加密的密钥分发问题。著名的非对称加密算法有RSA、ECC(椭圆曲线加密)和Diffie-Hellman密钥交换。

```python

from Crypto.PublicKey import RSA

# 生成密钥对

key = RSA.generate(2048)

public_key = key.publickey()

private_key = key

# 使用公钥加密数据

message = 'Hello, World!'

encrypted_message = public_key.encrypt(message.encode(), 32) # 32字节是填充长度

```

#### 2.1.2 哈希函数和数字签名

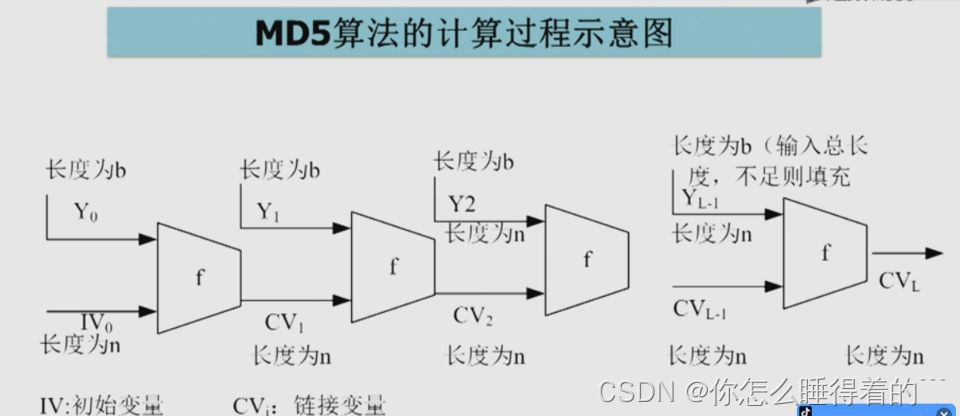

哈希函数是一种单向加密算法,它接受任意长度的数据输入,然后输出一个固定长度的哈希值,这个值不能被逆转用来获取原始数据。哈希函数在数据完整性校验和密码存储中非常有用。常见的哈希算法包括MD5、SHA-1和SHA-256。

```python

import hashlib

message = 'The quick brown fox jumps over the lazy dog'

hash_object = hashlib.sha256(message.encode())

hex_dig = hash_object.hexdigest()

```

数字签名是使用发送者的私钥对数据的哈希值进行加密的过程,它使得接收者可以使用发送者的公钥验证数据的完整性和发送者的身份。这对于确保交易和通信的安全性至关重要。

```python

from Crypto.Signature import pkcs1_15

from Crypto.PublicKey import RSA

# 加载发送者的私钥

key = RSA.importKey(private_key_string)

hash = SHA256.new(message.encode())

# 创建签名

signature = pkcs1_15.new(key).sign(hash)

# 使用公钥验证签名

try:

pkcs1_15.new(public_key).verify(hash, signature)

print('验证成功')

except (ValueError, TypeError):

print('验证失败')

```

通过这些基本技术的介绍,我们可以看到,DigesUtils正是利用这些加密技术来保护数据安全。在下一节中,我们将深入探讨DigesUtils的算法细节以及它在信息安全中的角色。

### 2.2 DigesUtils的算法细节

#### 2.2.1 加密算法的选择和应用

DigesUtils作为一个信息安全工具,提供了多种加密算法的选择,从简单的对称加密算法到复杂的非对称加密算法。算法的选择会直接影响到数据的安全性和应用程序的性能。

```mermaid

flowchart LR

A[数据输入] -->|选择| B[对称加密]

A -->|选择| C[非对称加密]

B --> D[加密数据输出]

C --> E[加密数据输出]

D -->|密钥管理| F[密钥存储和更新]

E --> F

```

在实现上,DigesUtils往往根据应用场景来选择合适的算法。例如,在性能要求极高的系统中,DigesUtils可能会倾向于选择对称加密算法,因为它们通常比非对称加密算法快得多。

#### 2.2.2 算法的效率和安全性评估

评估一个加密算法的效率和安全性是确保信息安全的关键。效率通常通过算法的运行速度和资源消耗来衡量,而安全性则是基于破解算法所需的理论计算能力。

DigesUtils通过一系列内部测试和行业标准评估,确保所选用的加密算法既高效又安全。同时,DigesUtils也支持算法的动态更新,以便采用最新的加密技术对抗新出现的安全威胁。

### 2.3 DigesUtils在信息安全中的角色

#### 2.3.1 防止数据泄露

在信息安全领域,防止数据泄露是极为重要的任务。DigesUtils通过提供加密功能,帮助确保敏感数据在存储和传输过程中不会被未授权访问。

#### 2.3.2 数据完整性和验证

数据完整性的保持和验证同样不可或缺。通过使用哈希函数和数字签名,DigesUtils能够保证数据未被篡改,同时能够验证数据的来源和真实性。

以上内容对DigesUtils的工作原理进行了详细介绍,从基础的加密技术到具体的应用,每一步都严格遵循信息安全的准则。接下来的章节中,我们将探究如何将DigesUtils配置和实施到实际的IT系统中。

# 3. DigesUtils的配置和实施

## 3.1 安装DigesUtils

### 3.1.1 系统要求和兼容性

在开始安装DigesUtils之前,我们必须了解其系统要求以及与其他系统的兼容性。DigesUtils支持跨平台操作,可以在多种操作系统上运行,包括但不限于Windows、Linux和macOS。此外,其对处理器速度、内存容量和磁盘空间有一定的要求,以确保程序的流畅运行。

为了获得最佳的兼容性和性能,我们需要按照官方推荐的系统要求配置我们的设备。例如,对于内存至少需要4GB,处理器建议为多核处理器,磁盘空间根据使用的数据量确定。同时,考虑到系统环境可能对DigesUtils的运行效率产生影响,我们必须检查操作系统补丁和依赖包是否最新。

### 3.1.2 安装步骤和环境配置

DigesUtils的安装过程相对简单,可以通过多种方式完成,比如使用包管理器、从源代码编译或者下载预编译的二进制包。在此,我们以Windows平台的包管理器安装为例,进行详细的步骤介绍:

1. 确保您的Windows系统已经安装了最新版本的包管理器,例如Chocolatey或者Scoop。

2

0

0