【深入浅出】:SHA与MD5算法对比分析,用DigesUtils实现安全校验

发布时间: 2024-09-27 11:35:02 阅读量: 140 订阅数: 37

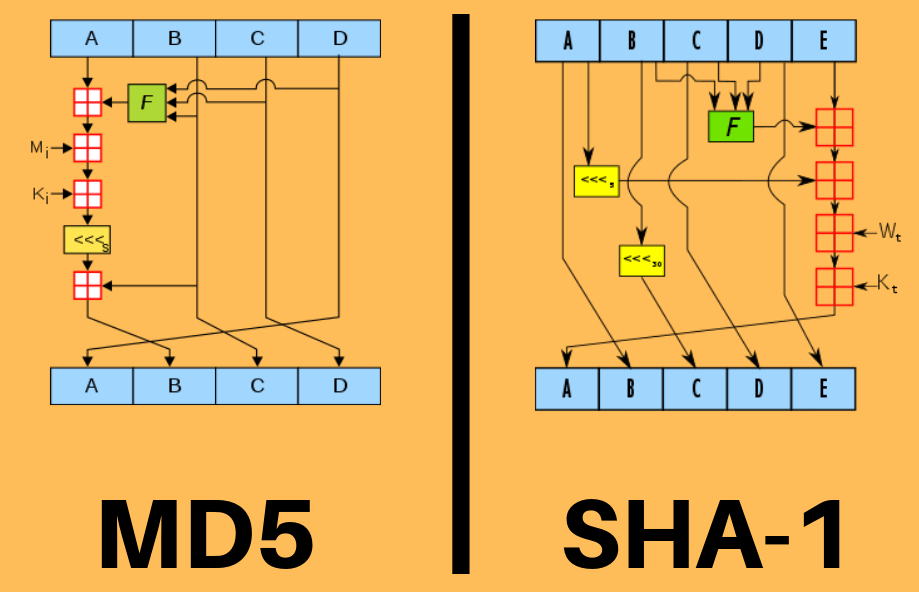

三种哈希算法的函数: sha256 md5 sha1

# 1. 哈希算法基础

哈希算法作为计算机科学中的重要组成部分,在数据存储与数据安全领域扮演着举足轻重的角色。其核心思想是通过一种特定的算法将任意长度的数据转换为固定长度的输出,这个输出就是所谓的哈希值。哈希算法的一个关键特点是它是单向的,意味着从哈希值几乎不可能反推原始数据。这种单向性对于密码学和数据完整性验证等应用至关重要。哈希算法也被用于许多常见的应用场景,如快速数据检索、数据去重以及数字签名等。理解哈希算法的基础是掌握后续深入知识点的基石。

# 2. SHA与MD5算法原理

## 2.1 MD5算法的工作原理

### 2.1.1 MD5算法的结构

MD5(Message Digest Algorithm 5)是一种广泛使用的哈希算法,由Ron Rivest在1991年设计。它以固定长度的输出对任意长度的数据进行加密,输出的哈希值长度为128位(即16字节)。MD5算法可以被视作一个从输入到输出的“黑盒”函数,它在实际应用中用于确保数据的完整性和一致性。

MD5算法主要由四个主要步骤组成:

1. **填充消息(Padding)**:原始数据按位进行填充,使得数据长度加上填充位后,长度是512位的整数倍。

2. **添加原始消息长度(Append Length)**:在填充后的数据末尾,附加一个64位的原始数据长度,这确保了即使两个消息只有长度上的不同,它们的最终MD5哈希值也会有极大的差异。

3. **初始化MD缓冲区(Initialize MD buffer)**:MD5使用四个32位的缓冲区来存储中间哈希值,它们分别被初始化为特定的常数。

4. **处理消息块(Process message in blocks)**:将填充后的数据分成512位的块,对每一个数据块执行一系列复杂的操作,包括循环、条件和位操作。

### 2.1.2 MD5算法的运算过程

MD5算法的运算过程是迭代的,每一个512位数据块都会通过一系列函数操作后生成一个新的哈希值。这些函数包括逻辑函数、加法和左移操作等。MD5算法中定义了四个主要的逻辑函数,分别是:

- **F**:进行比特运算的非线性函数

- **G**:进行比特运算的非线性函数,但与F在某些方面不同

- **H**:进行比特运算的非线性函数,是F和G的组合

- **I**:进行比特运算的非线性函数,与H相似,但参数不同

MD5算法的每个步骤涉及到不同数量的循环,总共有64轮循环,每一轮都使用上述提到的四个逻辑函数之一。在这个过程中,每一步都会更新MD缓冲区中的值,最终输出四个32位的子哈希值,这些子哈希值拼接在一起,形成了最终的128位哈希值。

下面是一个示例代码,演示了如何使用Python中的hashlib库来获取数据的MD5哈希值。

```python

import hashlib

def md5_hash(data):

# 创建md5对象

m = hashlib.md5()

# 对数据进行更新操作

m.update(data.encode('utf-8'))

# 获取16进制的哈希值

return m.hexdigest()

# 示例数据

data = "This is a sample data for MD5 hashing."

print(md5_hash(data))

```

在上述代码中,我们首先导入了hashlib模块,然后定义了一个`md5_hash`函数,它接受一段数据作为输入,并返回其MD5哈希值。在这个函数中,我们首先创建了一个MD5对象,然后使用`update`方法来更新这个对象的状态。最后,我们通过调用`hexdigest`方法获得了最终的哈希值,它是一个表示为16进制数的字符串。

### 2.2 SHA算法的工作原理

#### 2.2.1 SHA算法的分类

SHA(Secure Hash Algorithm)是一系列安全哈希算法的总称,由美国国家安全局(NSA)设计,并由美国国家标准与技术研究院(NIST)发布为联邦信息处理标准(FIPS)。SHA算法家族目前包括SHA-1、SHA-224、SHA-256、SHA-384和SHA-512等。

这些算法根据输出的哈希值长度可以分为两类:

- SHA-1 和 SHA-2(包括SHA-224, SHA-256, SHA-384, SHA-512)。

- SHA-3(SHA3-224, SHA3-256, SHA3-384, SHA3-512),是在SHA-2之后设计的新一代哈希函数。

#### 2.2.2 SHA算法的运算过程

以SHA-256为例,其算法的步骤包括:

1. **准备消息**:类似于MD5,首先将原始消息填充至长度满足512位的倍数。

2. **初始化哈希缓冲区**:使用8个32位的缓冲区来存储中间哈希值,每个缓冲区用六个不同的十六进制数初始化。

3. **处理消息块**:将填充后的数据分成512位的块,每个块再细分为16个32位的字。这些字会通过一系列逻辑函数和常量进行操作,生成新的哈希值。

与MD5算法类似,SHA算法也包括一系列的循环操作和逻辑函数。然而,SHA-256算法要比MD5复杂得多,它使用了更多的逻辑操作和更大的缓冲区,并且轮数更多。

下面是SHA-256算法的一个简化示例代码:

```python

import hashlib

def sha256_hash(data):

# 使用sha256算法

m = hashlib.sha256()

# 更新数据

m.update(data.encode('utf-8'))

# 获取16进制的哈希值

return m.hexdigest()

# 示例数据

data = "This is a sample data for SHA256 hashing."

print(sha256_hash(data))

```

这段代码与之前MD5的例子类似,但是使用了hashlib中的sha256方法。通过调用`update`方法和`hexdigest`方法,我们可以得到数据的SHA-256哈希值。

### 2.3 SHA与MD5算法的对比

#### 2.3.1 安全性对比

在安全性方面,SHA算法相较于MD5算法具有更高的安全性。尽管MD5一度被广泛使用,但由于其较短的输出长度(128位)和易受碰撞攻击的弱点,MD5被认为已不再适合用于需要高安全性的场景。随着计算技术的发展,MD5在2005年被证明可以相对容易地被破解,所以现在它主要被用于非安全性的应用场景。

SHA-256的安全性相对MD5更高,不仅因为其更长的输出(256位),而且因为其复杂的运算过程。SHA-256被设计为抵抗各种已知的密码分析攻击,包括生日攻击和长距离攻击等。因此,SHA-256目前被广泛用在SSL/TLS通信、数字签名和许多其他安全敏感的应用中。

#### 2.3.2 用途和场景对比

MD5和SHA算法虽然都被用于数据完整性校验,但它们的应用场景有所不同。MD5的输出长度和安全性较低,因此在现代加密场景中不再使用。然而,MD5因其处理速度快、占用内存小,有时仍然被用在一些非安全性的校验和生成场景中,例如校验下载文件的完整性,或者在一些不需要严格安全保证的应用中作为快速的哈希函数使用。

SHA算法,尤其是SHA-256,由于其更高的安全性,被广泛应用于需要安全保证的应用中,如:

- 数字签名

- SSL/TLS握手过程中的证书验证

- 比特币和其他加密货币中区块链的数据块哈希计算

由于SHA-256提供了更高的安全性和可靠性,它成为了当前广泛使用和推荐的标准哈希算法之一。

## 2.4 本章节代码的逻辑分析和参数说明

在本章节中,我们通过Python代码示例展示了如何实现MD5和SHA-256哈希算法。Python中的`hashlib`库提供了一个简单而强大的接口来生成这些哈希值。

### 2.4.1 MD5算法实现的代码分析

```python

def md5_hash(data):

m = hashlib.md5()

m.update(data.encode('utf-8'))

return m.hexdigest()

```

- `hashlib.md5()`:这是创建一个MD5哈希对象的函数。Python通过内置的`hashlib`库提供MD5算法支持。

- `update()`:`update()`方法用于将数据添加到当前哈希对象。在这个例子中,我们传入了用UTF-8编码的字符串数据。`update()`方法可以多次调用,每次添加新的数据。

- `hexdigest()`:这是返回哈希对象的哈希值的函数。它返回一个表示哈希值的16进制字符串。

### 2.4.2 SHA-256算法实现的代码分析

```python

def sha256_hash(data):

m = hashlib.sha256()

m.update(data.encode('utf-8'))

return m.hexdigest()

```

- `hashlib.sha256()`:与MD5实现类似,这是创建一个SHA-256哈希对象的函数。`hashlib`库同样提供了对SHA-256算法的支持。

- `update()`:与MD5中的使用方法一致,用于向哈希对象添加数据。

- `hexdigest()`:用于获取哈希对象的哈希值,并以16进制字符串形式返回。

这两个函数展示了一个非常基础的使用场景,它们可以简单快速地为给定数据生成对应的哈希值。在实际应用中,开发者可以根据需要对这些函数进行扩展和定制,以满足更为复杂的安全需求和使用场景。

# 3. DigesUtils库介绍与使用

## 3.1 DigesUtils库概述

### 3.1.1 DigesUtils库的功能和特点

DigesUtils是一个在Java语言环境中广泛使用的哈希工具库,它提供了简单的接口来实现哈希计算和校验功能。这个库不仅支持MD5和SHA系列(SHA-1、SHA-256等)的算法,还支持其他诸如CRC32、Adler32等算法。其特点包括:

- **易用性**:通过简单的API调用,可以方便地对数据进行哈希计算。

- **兼容性**:支持所有主流Java版本,与不同的操作系统兼容性良好。

- **扩展性**:除了基本的哈希算法实现外,还可以通过插件化的方式扩展新的哈希算法。

0

0