NodeJS安全手册:GET与POST请求安全漏洞的防御策略

发布时间: 2024-12-18 14:40:13 阅读量: 5 订阅数: 5

# 摘要

本文系统地探讨了Node.js环境中的安全基础,重点分析了GET和POST请求面临的安全威胁及其防御策略。首先,文章阐述了GET和POST请求可能遭遇的安全问题,如信息泄露、跨站脚本攻击(XSS)、缓存相关问题以及CSRF攻击等,并通过实例分析深入理解历史安全漏洞案例。接着,文章提出了有效的安全防御技术,包括设置安全的HTTP头、数据验证与清理、用户认证与授权机制、使用安全中间件和执行代码审计与安全测试。文章还讨论了实际应用中的安全防御措施,例如应急响应流程和漏洞修复策略。最后,文章展望了Node.js安全防御的未来趋势,涉及云计算和人工智能技术的影响以及安全社区和教育资源的重要性。

# 关键字

Node.js;安全基础;GET/POST请求;安全策略;漏洞防御;技术趋势

参考资源链接:[NodeJS GET与POST请求实战及Express框架示例](https://wenku.csdn.net/doc/522xqfyvff?spm=1055.2635.3001.10343)

# 1. Node.js中的安全基础

## Node.js简介

Node.js是一个基于Chrome V8引擎的JavaScript运行环境,它使得开发者可以在服务器端执行JavaScript代码。它的非阻塞I/O模型和事件驱动的机制使得Node.js在处理高并发的场景下表现优秀,非常适合用来构建网络应用和API服务。

## 安全在Node.js中的重要性

在开发任何应用时,安全都是一个不容忽视的方面。Node.js应用也不例外,它面临各种安全挑战,比如SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。为了保护应用不受这些攻击的影响,开发者必须在开发过程中考虑到安全因素。

## 安全威胁类型

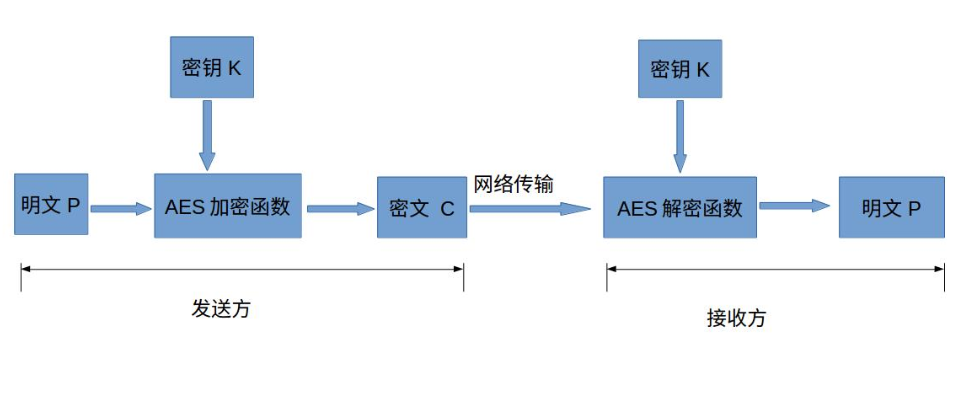

- **信息泄露**: 未加密的敏感数据传输或者在源码中硬编码敏感信息都可能导致安全漏洞。

- **代码注入**: 不安全的用户输入处理可能导致代码注入漏洞,例如SQL注入或命令注入。

- **会话劫持**: 不安全的会话管理允许攻击者劫持用户的会话,从而冒充用户执行操作。

在下一章中,我们将深入了解GET与POST请求中的安全威胁。

# 2. 理解GET与POST请求的安全威胁

### 2.1 GET请求的安全风险

#### 2.1.1 信息泄露与XSS攻击

GET请求可能会将敏感数据暴露在URL中,比如在搜索查询或页面导航中。因为这些信息会保留在浏览器历史、服务器日志或第三方网站中,这会导致敏感信息泄露,比如API密钥、用户令牌等。此外,使用GET请求传输数据时,如果用户的数据被不怀好意的网站捕获,可能会导致XSS攻击,进而执行恶意脚本。

```javascript

// 示例:一个简单的GET请求可能导致信息泄露

app.get('/search', (req, res) => {

const query = req.query.q; // 获取URL参数

// 在这里,如果查询字符串 'q' 包含了敏感信息...

// 然后执行搜索操作...

});

```

在此代码块中,任何通过URL的查询字符串传递的数据都将显示在服务器端的日志中。如果这些数据包含敏感信息,那么这些信息可能会被非法获取。为了预防这类问题,应该使用POST请求来传递敏感信息,或者通过加密手段保护数据。

#### 2.1.2 缓存相关的安全问题

Web缓存可以加快页面加载时间,但同时它也可能缓存包含个人信息或认证信息的GET请求响应,从而导致数据泄露。如HTTP响应头设置不当,可能会导致敏感数据被缓存,为攻击者提供了攻击机会。

为了解决缓存相关的安全问题,开发者可以使用以下HTTP头部来防止信息泄露:

- `Cache-Control: no-store`:防止响应被缓存。

- `Pragma: no-cache`:与`Cache-Control: no-cache`等效。

- `Expires: 0`:设置过期时间为过去时刻,使响应立即过期。

```http

Cache-Control: no-store

Pragma: no-cache

Expires: 0

```

通过设置正确的HTTP头部,可以减少信息泄露的风险。开发者需要确保敏感页面和API响应不被缓存。

### 2.2 POST请求的安全威胁

#### 2.2.1 CSRF攻击的防御机制

跨站请求伪造(CSRF)是一种攻击者让已认证用户在不知情的情况下执行非预期动作的攻击方式。在POST请求中,这一点尤为危险,因为攻击者可以诱导用户执行数据的变更或删除操作。

```html

<!-- CSRF攻击示例:一个潜在的表单可能被攻击者利用 -->

<form action="/user/change-email" method="POST">

<input type="email" name="newEmail">

<input type="submit" value="Change Email">

</form>

```

为了防御CSRF攻击,开发者可以采用以下策略:

- 使用CSRF令牌:在服务器生成一个不可预测的随机值(即CSRF令牌),并将其作为隐藏字段包含在表单中。服务器在处理POST请求时验证该令牌。

- 双重提交Cookie:要求在POST请求中使用HTTP头部中的Cookie和请求中的cookie值进行双重验证。

```javascript

// 示例:CSRF令牌生成

app.post('/user/change-email', (req, res) => {

const csrfToken = generateCsrfToken(); // 生成CSRF令牌

res.cookie('csrfToken', csrfToken, { httpOnly: true }); // 设置httpOnly cookie

// 假设表单中包含隐藏字段: <input type="hidden" name="csrfToken" value="">

// ...

});

```

#### 2.2.2 数据注入与验证的重要性

数据注入攻击,如SQL注入,是攻击者通过注入恶意SQL代码到输入字段中来操作数据库的攻击方式。在Node.js应用中,数据注入可能发生在任何使用用户输入的地方,因此进行数据验证和清洗是防御这类攻击的关键。

```javascript

// 示例:Node.js中的用户输入验证

app.post('/user/login', (req, res) => {

const username = req.body.username;

const password = req.body.password;

if (!validateInput(username) || !validateInput(password)) {

return res.status(400).send('Invalid input');

}

// 执行登录操作...

});

```

在此代码示例中,通过`validateInput`函数对输入进行验证,可以确保用户输入不包含潜在的注入代码。开发者应该对所有来自用户的输入进行严格验证,确保不会执行不安全的操作。

### 2.3 安全漏洞的实例分析

#### 2.3.1 历史安全漏洞案例回顾

回顾历史案例,我们可以从历史上有名

0

0