【编译原理与编译器安全】:防止代码注入与执行的有效策略

发布时间: 2024-12-16 03:41:20 阅读量: 6 订阅数: 12

clr-functions:公共语言运行时(CLR)管理的执行。 NET程序。 即时编译器将编译后的代码转换为机器指令。 这就是计算机执行的操作。 CLR提供的服务包括内存管理,异常处理,类型安全性等

参考资源链接:[《编译原理》清华版课后习题答案详解](https://wenku.csdn.net/doc/4r3oyj2zqg?spm=1055.2635.3001.10343)

# 1. 编译原理的基础概念

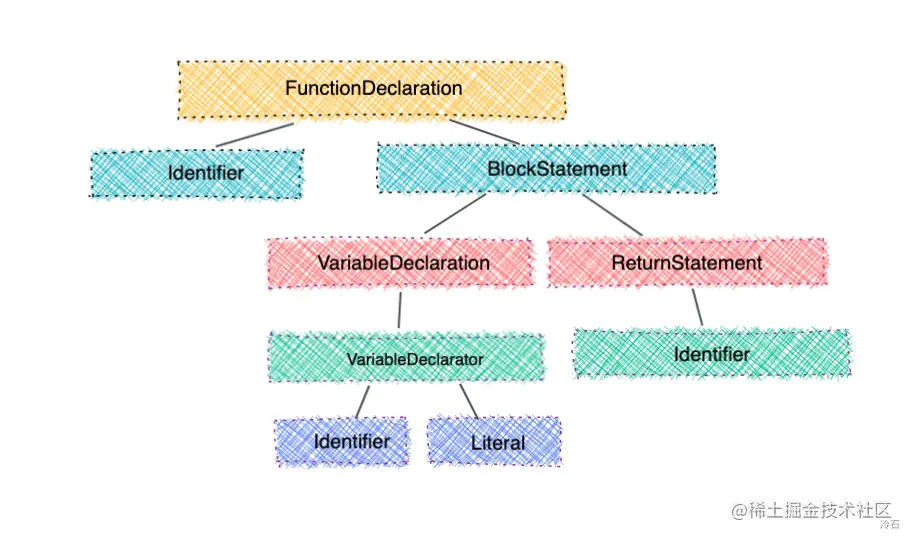

编译原理作为计算机科学的基础领域之一,涉及将高级语言转换为机器语言的过程。编译过程通常包括词法分析、语法分析、语义分析、中间代码生成、优化和目标代码生成等阶段。在深入理解这些阶段的基础上,我们可以更好地掌握编译器的构建和优化,为后续章节中探讨编译器安全性打下坚实的基础。词法分析是编译的第一步,它将源代码文本分解成一系列的记号(tokens),这些记号是程序语法结构的最小单元。了解这些概念是进入编译器优化和安全性讨论的前提。

# 2. 编译器安全性的理论基础

## 2.1 编译器安全的定义和重要性

### 2.1.1 安全漏洞的分类和影响

在当今信息技术快速发展的社会,软件安全已成为用户和开发者共同关注的焦点。安全漏洞是软件系统中存在的一个缺陷或弱点,攻击者可以利用这些漏洞执行非授权的操作。根据攻击方式的不同,安全漏洞主要可以分为两类:实现漏洞和设计漏洞。

实现漏洞通常是由于编程错误导致的,例如缓冲区溢出、整数溢出和竞态条件等。这些漏洞可能导致内存破坏、数据泄露、权限提升等严重后果,直接影响系统的稳定性和数据的安全性。

设计漏洞则是由于系统的架构或设计方案中的缺陷引起的,例如不合理的权限设计、不当的加密算法选择等。设计漏洞往往具有隐蔽性,并且影响范围大,一旦被利用,可能对整个系统产生不可估量的影响。

### 2.1.2 编译器安全的目标和原则

编译器安全是确保输出的可执行代码安全,不会被恶意利用,也不会引入新的安全漏洞。为实现编译器安全,开发者需要遵循一些基本原则,包括最小权限原则、隔离原则、明确性和完整性原则等。

最小权限原则要求编译器仅提供执行所需最少数目的权限和资源。隔离原则指的是在编译过程中,各个阶段和组件之间应该有明确的界限和权限控制,以防止安全漏洞的传播。明确性原则强调编译器的行为应该可预测且符合预期,任何潜在的安全问题都应得到明确的标识和处理。完整性原则要求在编译过程中维护数据的完整性和一致性,确保最终代码没有被篡改。

## 2.2 代码注入的原理和危害

### 2.2.1 代码注入攻击的类型

代码注入攻击是一种常见的安全攻击手段,攻击者通过注入恶意代码片段,试图控制或破坏应用程序的正常执行流程。常见的代码注入类型包括SQL注入、命令注入、XML注入等。

SQL注入攻击利用了应用程序对输入数据处理不当的漏洞,通过在输入中插入恶意的SQL语句,攻击者可以访问或操纵数据库中的敏感信息。命令注入则利用应用程序执行外部命令时的漏洞,攻击者可以注入并执行恶意的系统命令。XML注入攻击则利用应用程序处理XML输入数据时的漏洞,通过注入恶意的XML片段,攻击者可以破坏应用程序的逻辑流程,甚至执行任意代码。

### 2.2.2 代码注入攻击的影响和后果

代码注入攻击一旦成功,其后果可能是灾难性的。对于企业而言,数据泄露可能造成巨大的经济损失和商誉损失。此外,攻击者还可能获得系统的完全控制权,进行恶意破坏或植入后门。对于个人用户,代码注入攻击可能导致个人隐私泄露,甚至进一步导致身份盗用等更严重的安全问题。

攻击者通过注入恶意代码,不仅能够访问和操纵敏感数据,还可能利用这些数据进行恶意活动,例如发送垃圾邮件、发起分布式拒绝服务攻击(DDoS)等。因此,防范代码注入攻击已成为保障软件安全的一个重要环节。

为了更好地防范代码注入攻击,开发者需要加强代码的安全审计,提高代码质量,并采用安全编码实践,例如输入验证、参数化查询等,同时借助编译器技术提升应用的安全性能。在后续章节中,我们将深入探讨防御代码注入的编译技术,以及编译器安全性的实践应用。

# 3. 防御代码注入的编译技术

在现代软件开发中,代码注入攻击是一种常见的安全威胁。攻击者通过向应用程序注入恶意代码片段,利用应用程序执行这些代码,从而实现非法操作。防御代码注入,确保软件的健壮性和安全性,已经成为软件工程领域的重要课题。在本章节中,我们将深入了解用于防御代码注入的编译技术,包括静态分析技术、动态分析技术以及符号执行技术,并探讨它们的应用实践。

## 3.1 静态分析技术

静态分析技术是在不运行程序的情况下,通过分析程序源代码或字节码来查找潜在的安全漏洞和错误。它不依赖于程序的执行环境或输入数据,因此可以在开发周期的早期阶段发现并修正问题。

### 3.1.1 静态分析的基本原理

静态分析的目的是寻找程序中可能引起安全问题的模式或行为,例如未初始化的变量使用、缓冲区溢出、格式化字符串漏洞等。分析工具通常利用数据流分析、控制流分析、抽象解释等方法来推断程序的执行行为。

静态分析工具能够在代码中检测出某些类型的错误,这些错误可能在正常测试过程中不会出现,或者只在特定条件下才会触发。它有助于提升代码的整体质量,并减少安全漏洞的可能性。

### 3.1.2 静态分析的实践应用

实践应用中,静态分析工具通常以IDE插件的形式提供,或者作为持续集成(CI)流程的一部分。一个常见的静态分析工具是`SonarQube`,它可以集成到多种开发环境中,持续地扫描代码库,提供即时的反馈。

让我们考虑以下示例代码,并使用静态分析工具进行检查:

```java

// 示例代码,可能存在SQL注入问题

public void updateRecord(String id, String name) {

String query = "UPDATE table_name SET name = '" + name + "' WHERE id = " + id;

Statement stmt = connection.createStatement();

stmt.executeUpdate(query);

}

```

使用静态分析工具,我们可以得到如下警告:

```

警告:潜在的SQL注入风险在updateRecord()方法的name参数处。

```

这提示开发者使用参数化查询

0

0